Installation Initialle de Pfsense1+2 + Debian10

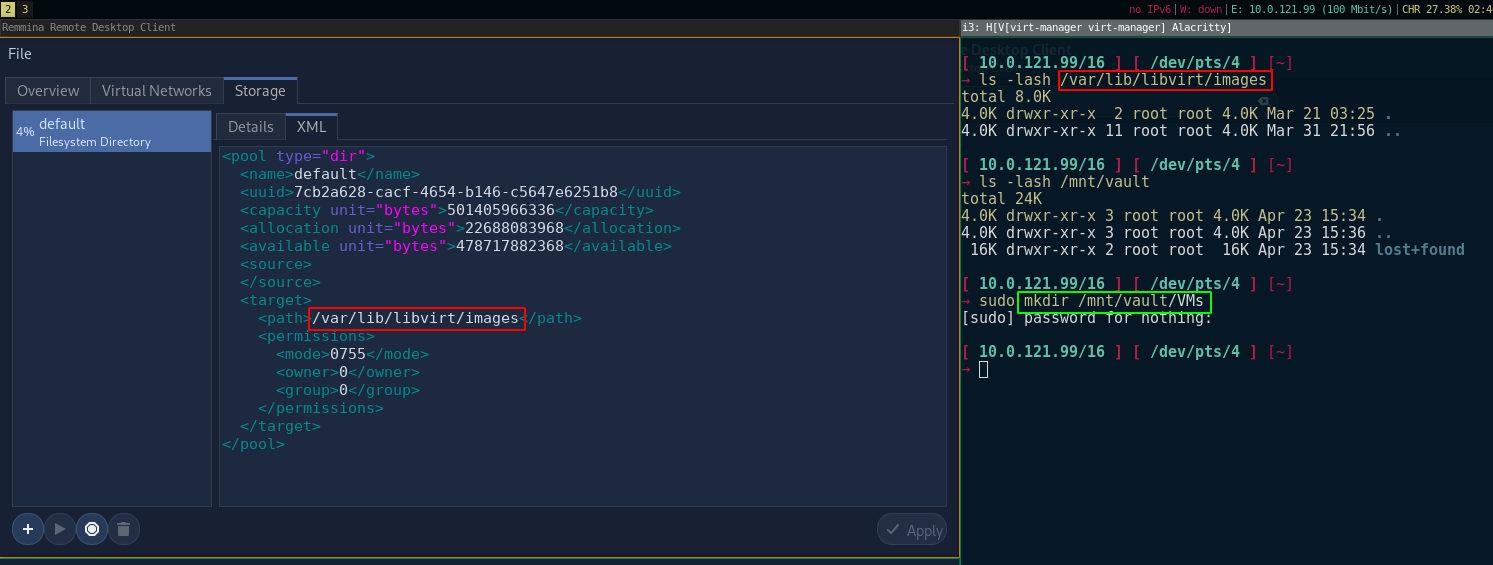

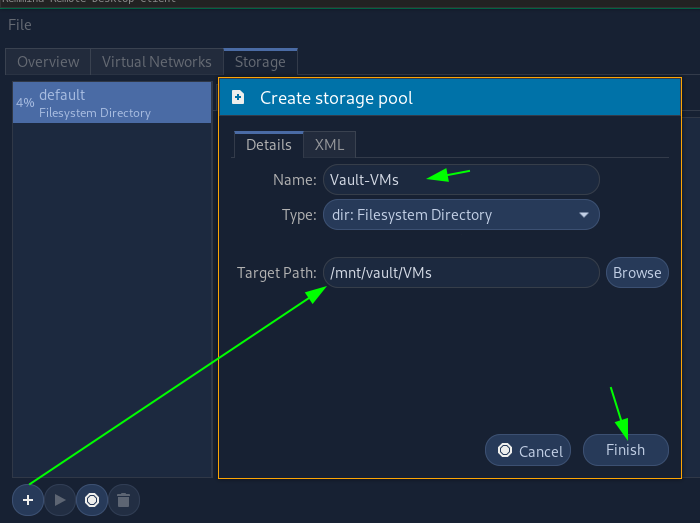

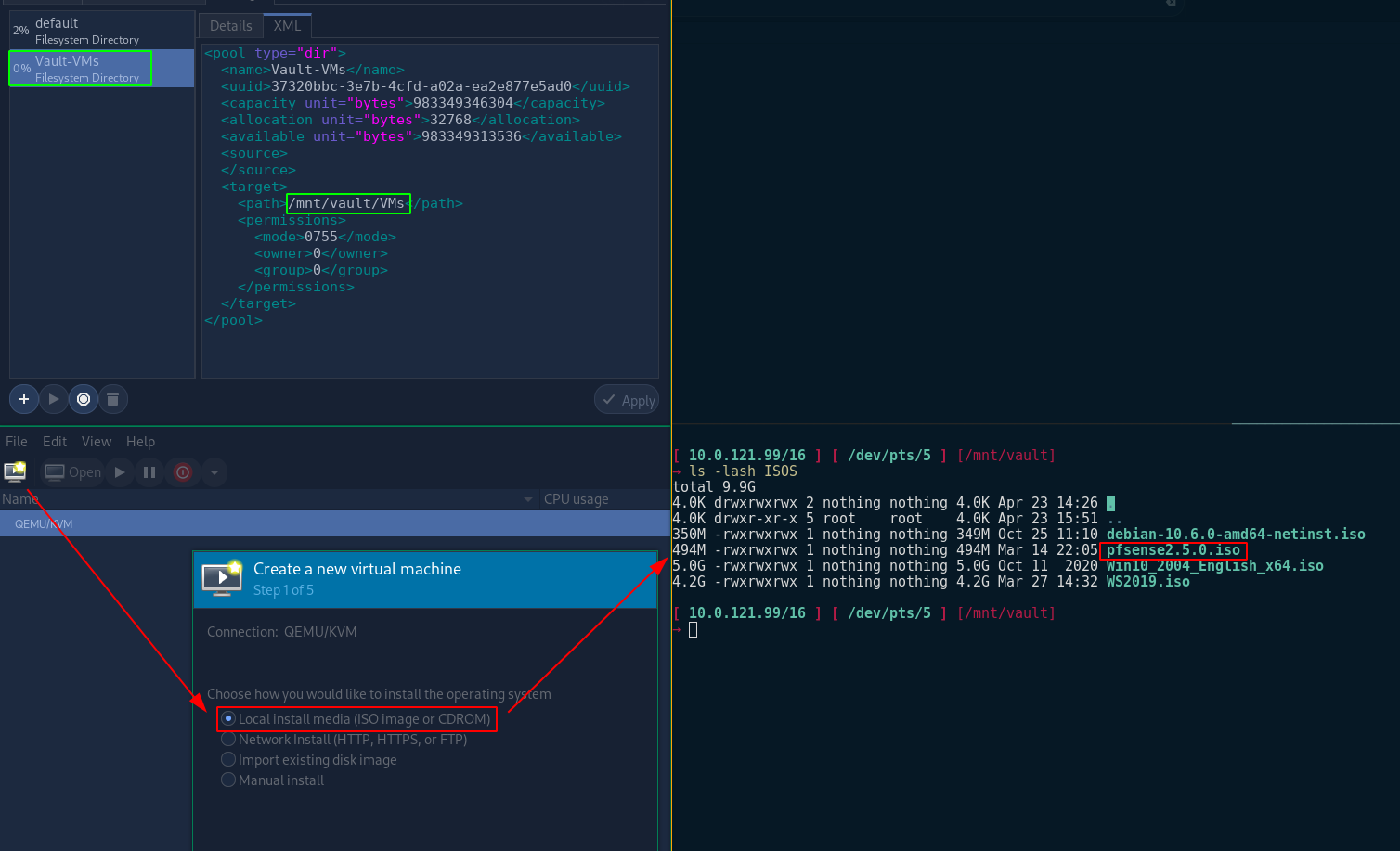

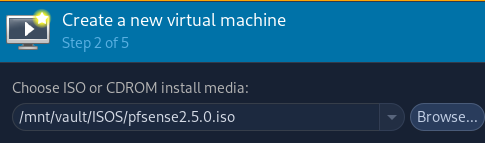

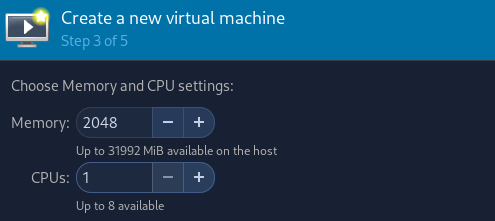

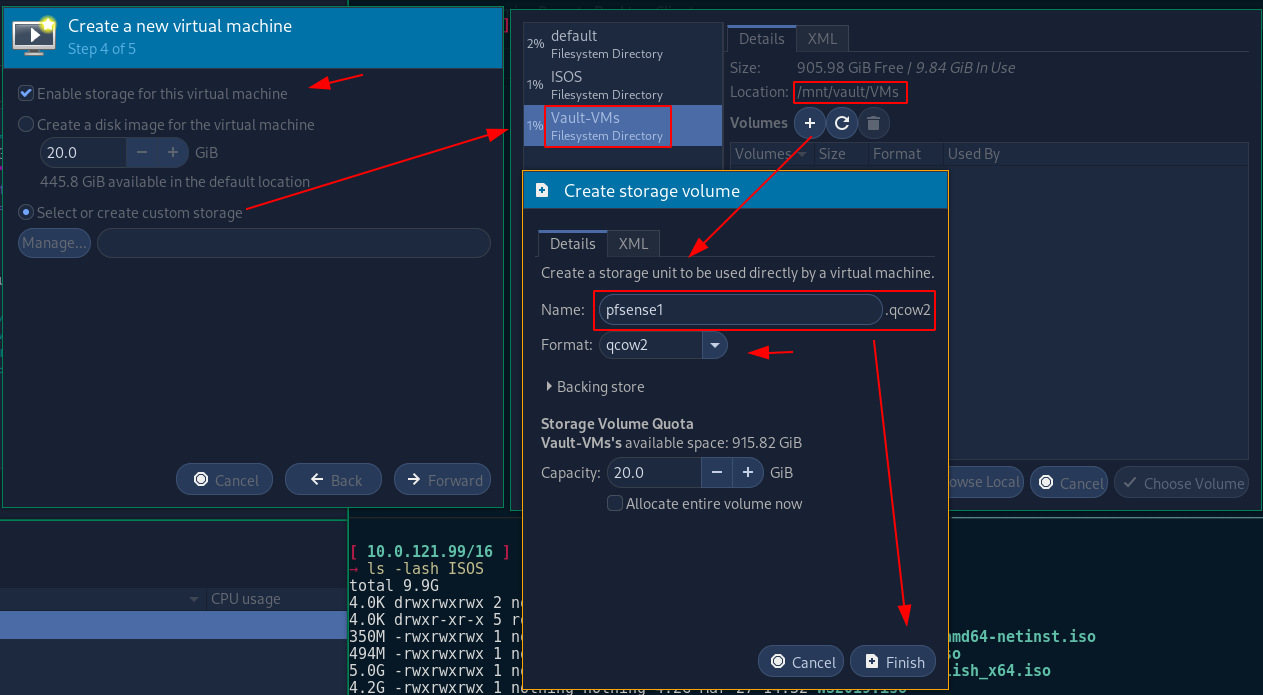

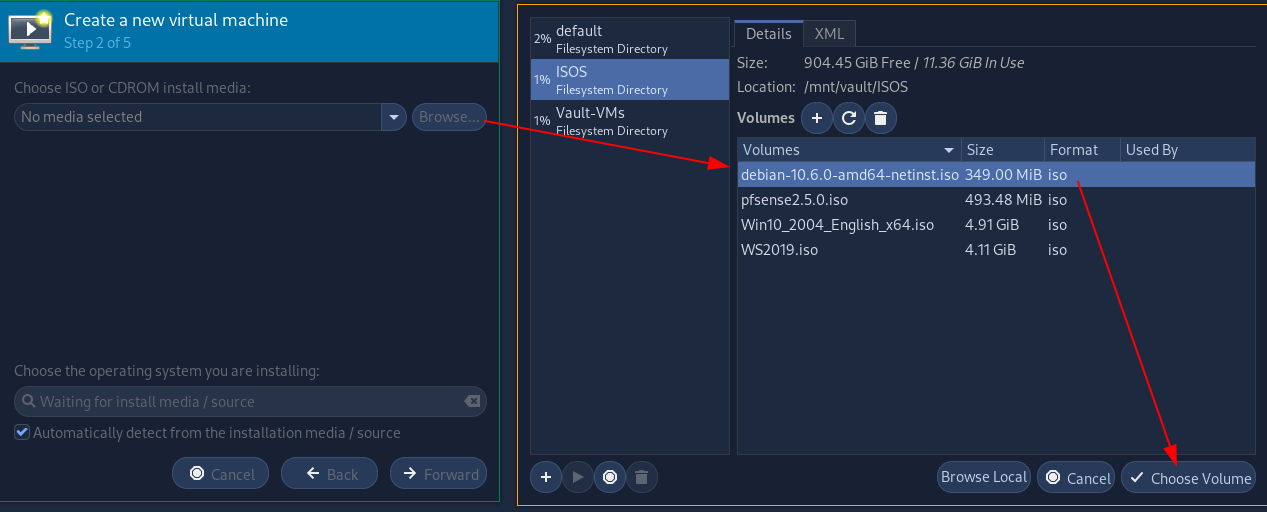

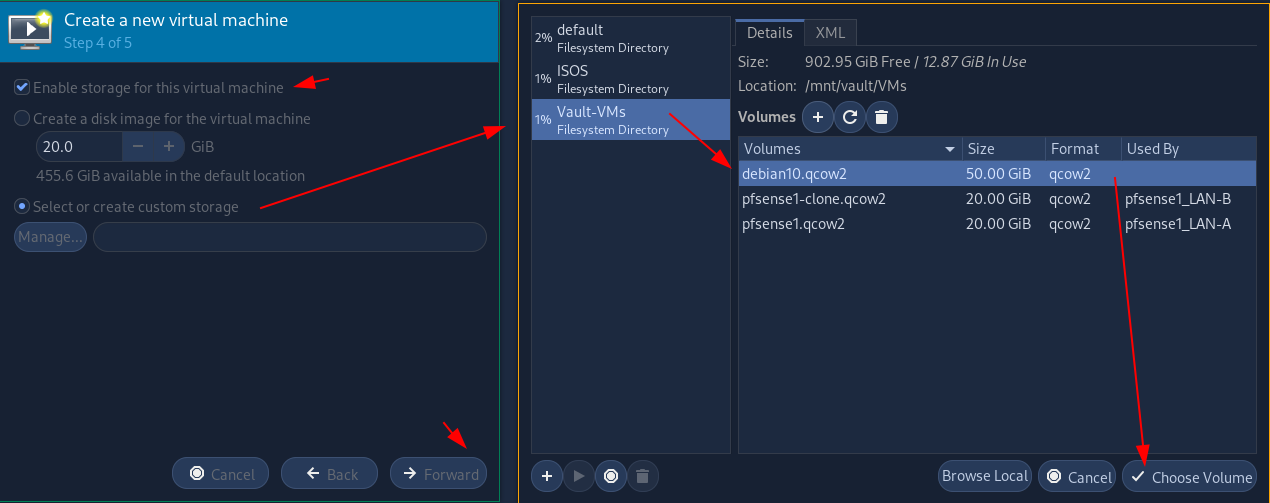

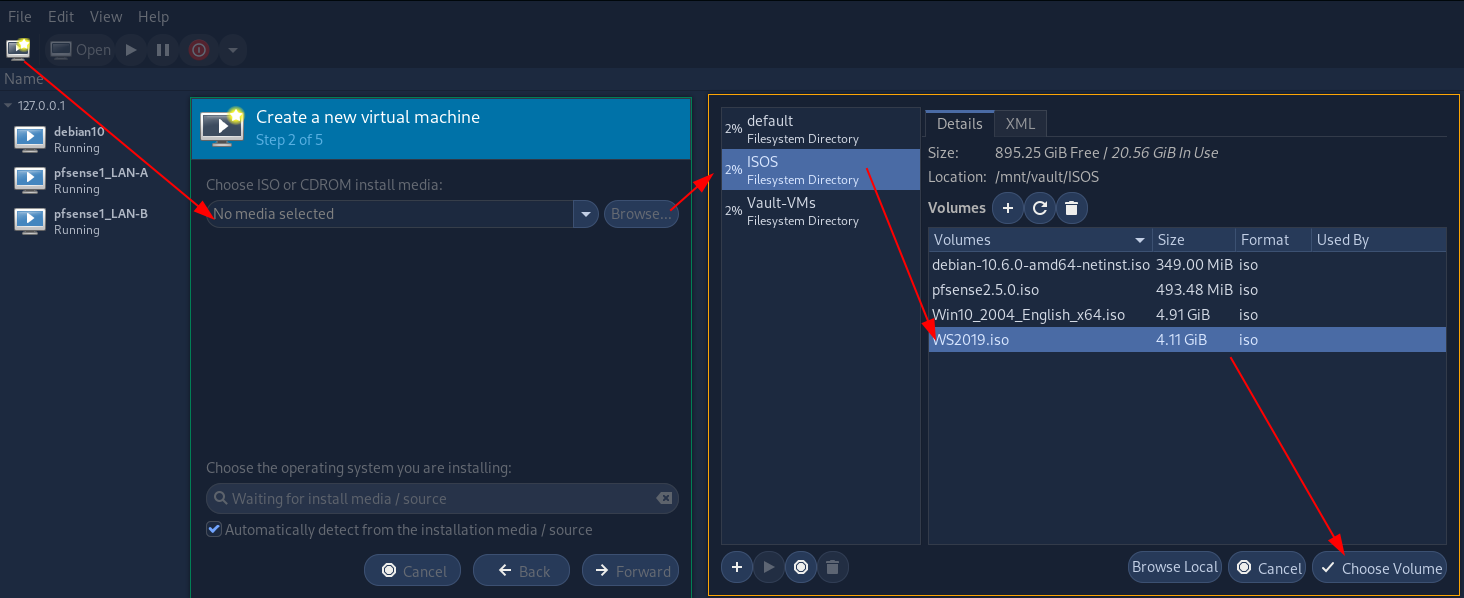

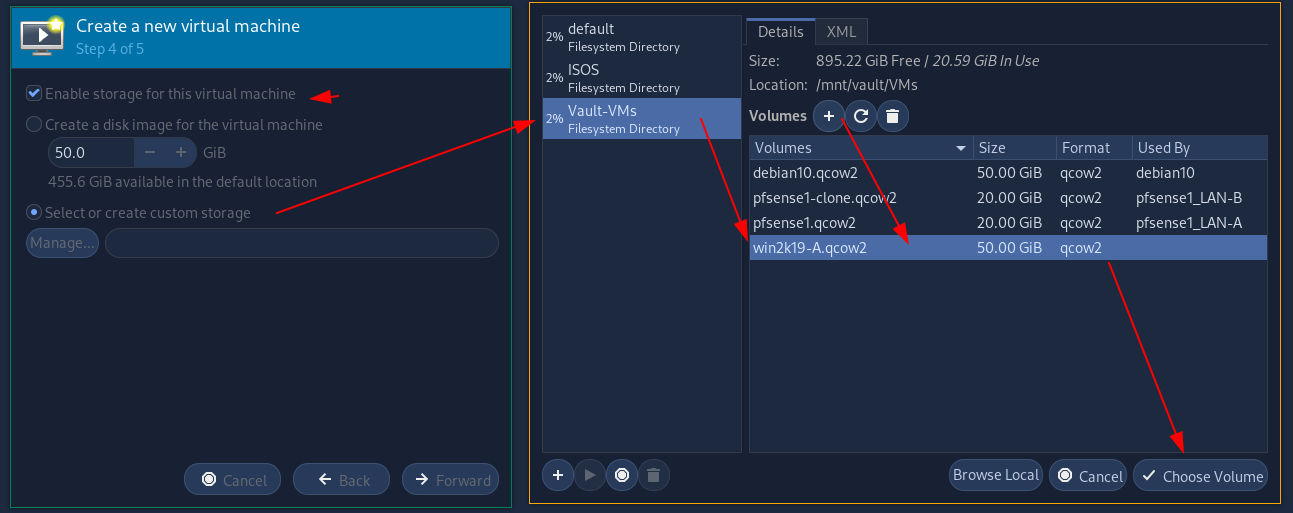

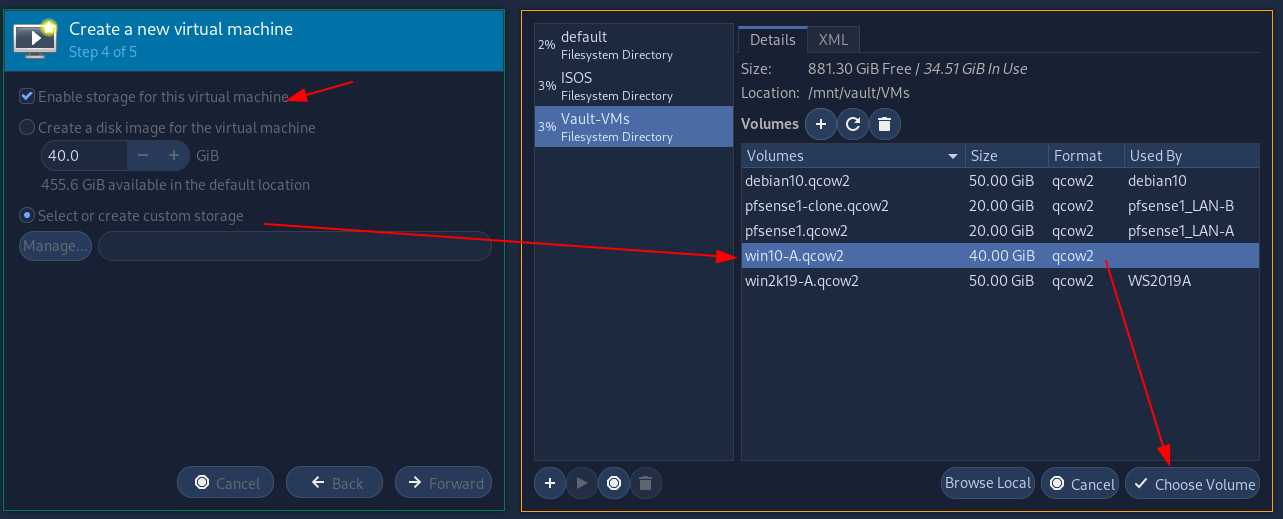

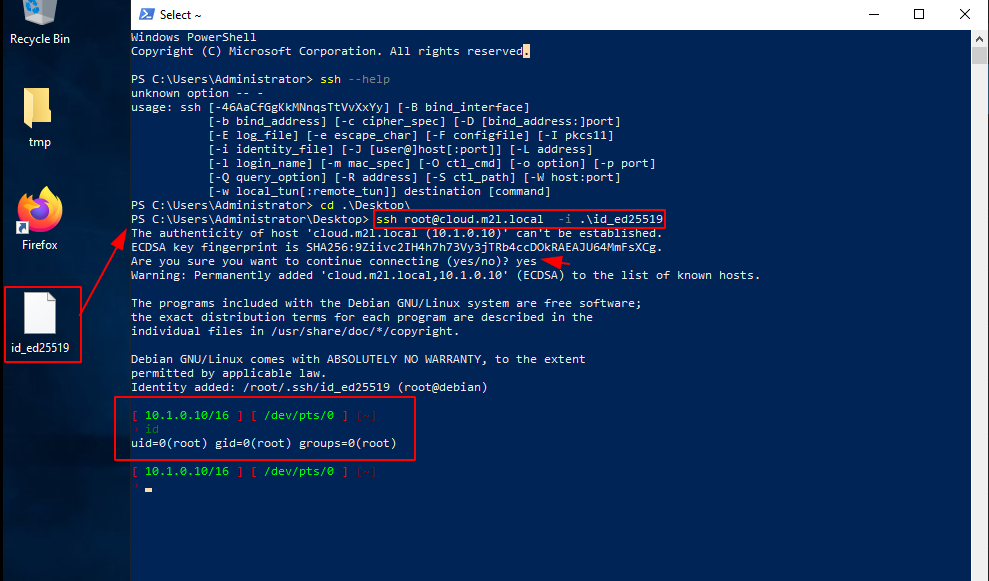

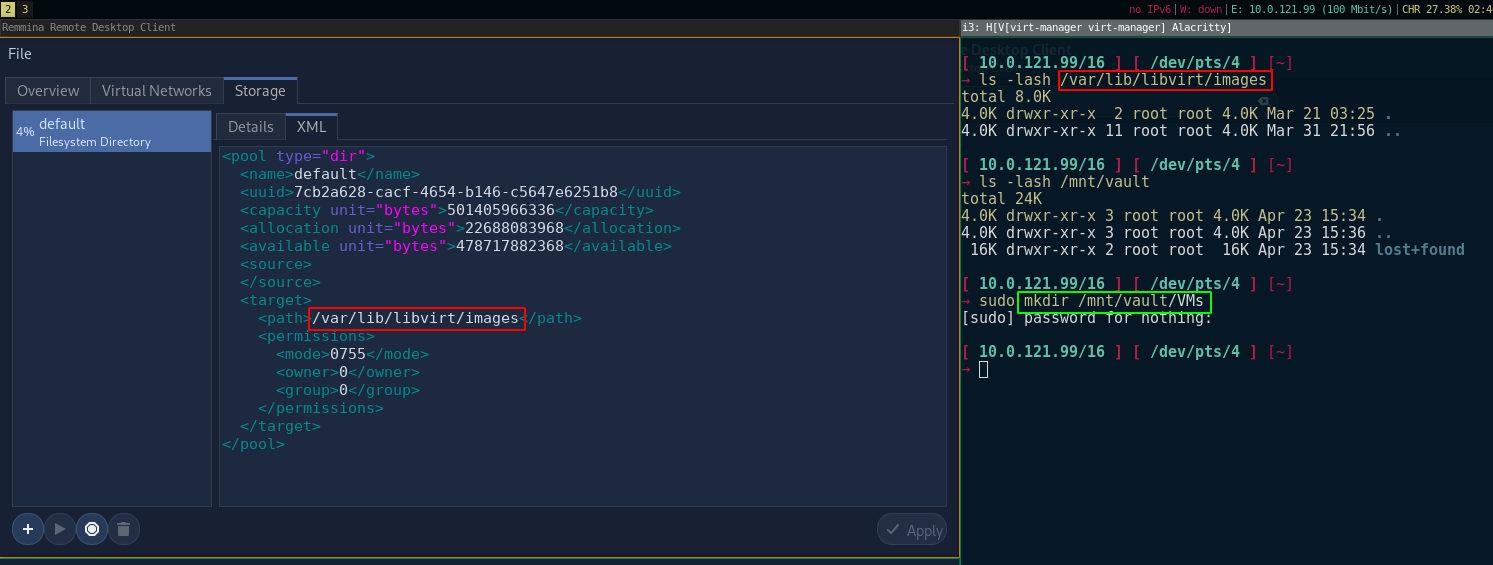

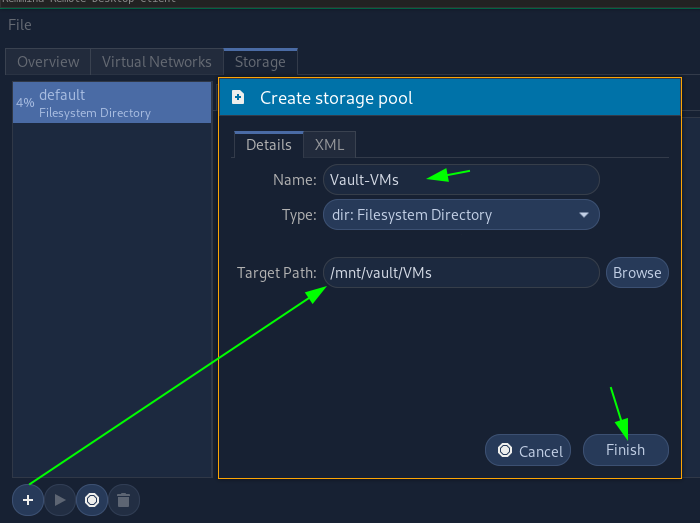

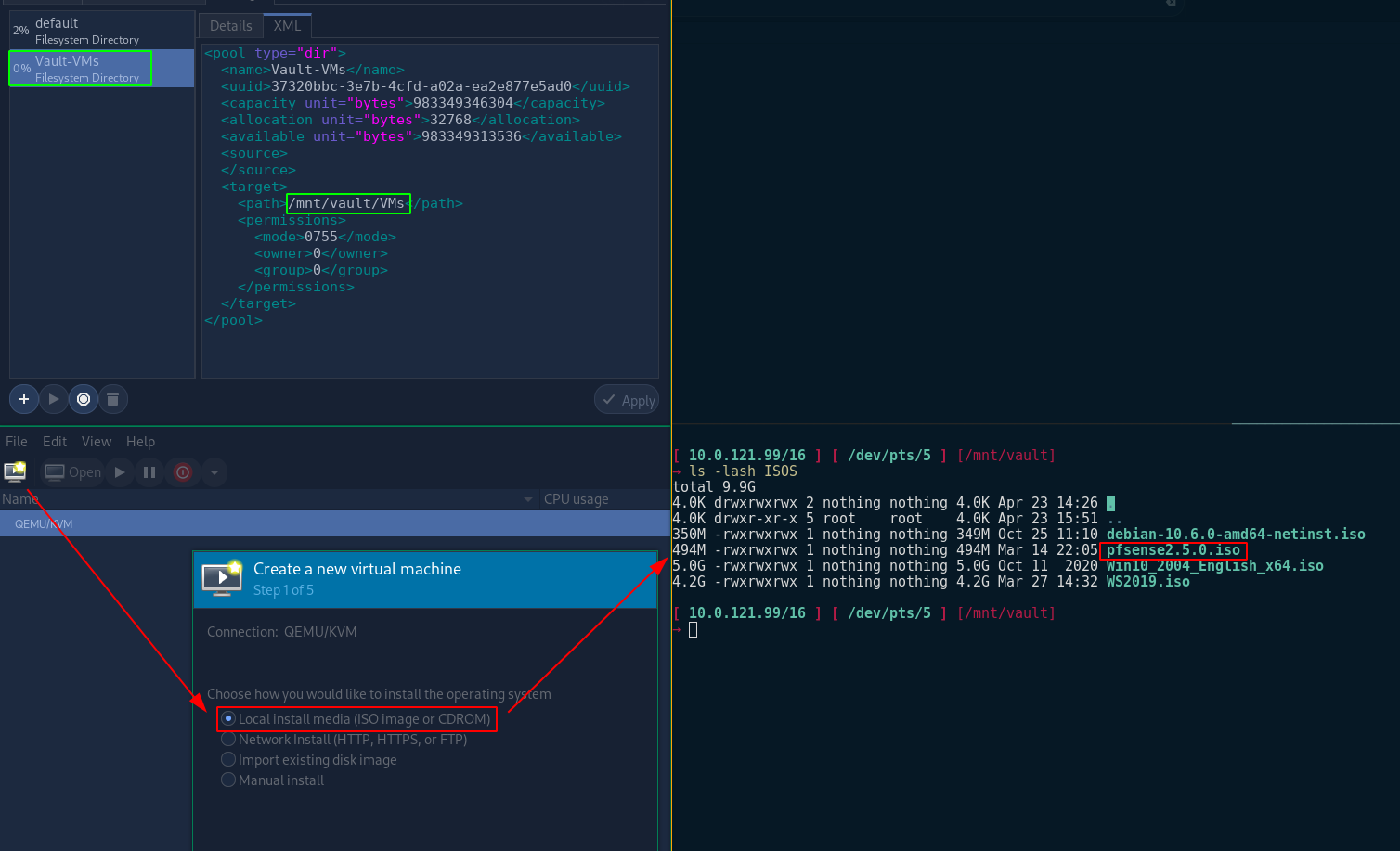

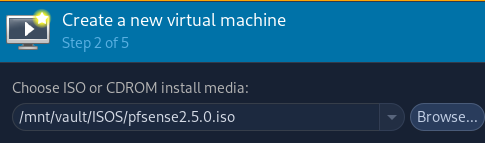

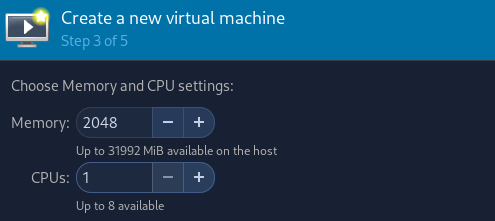

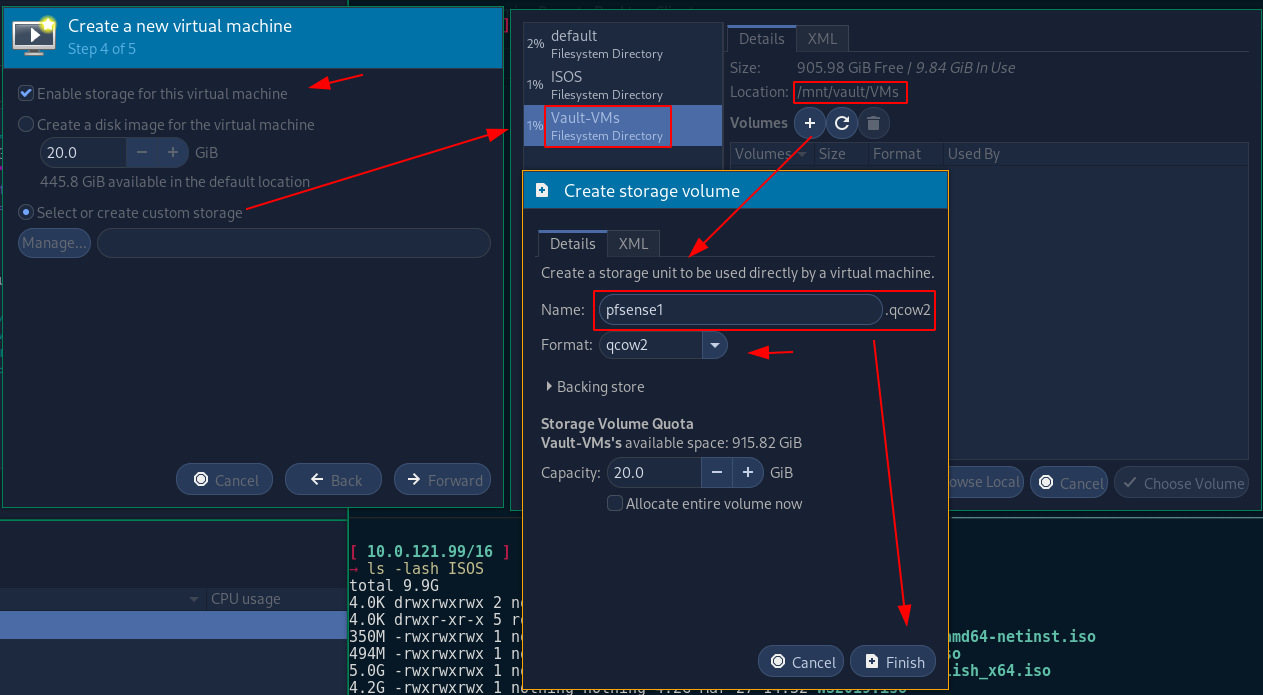

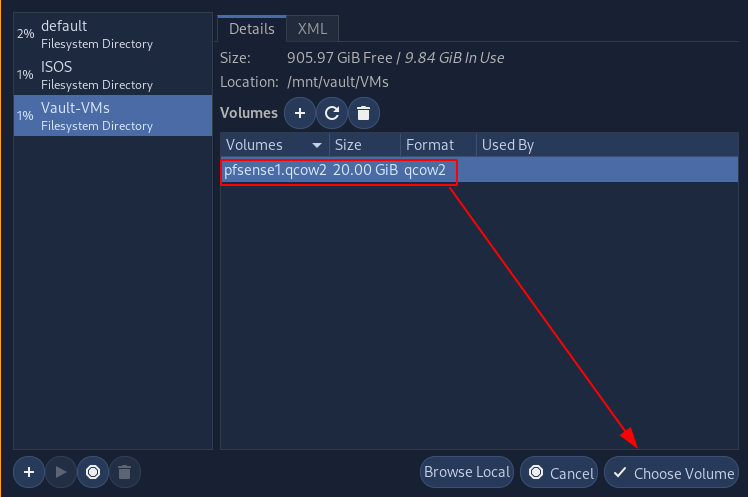

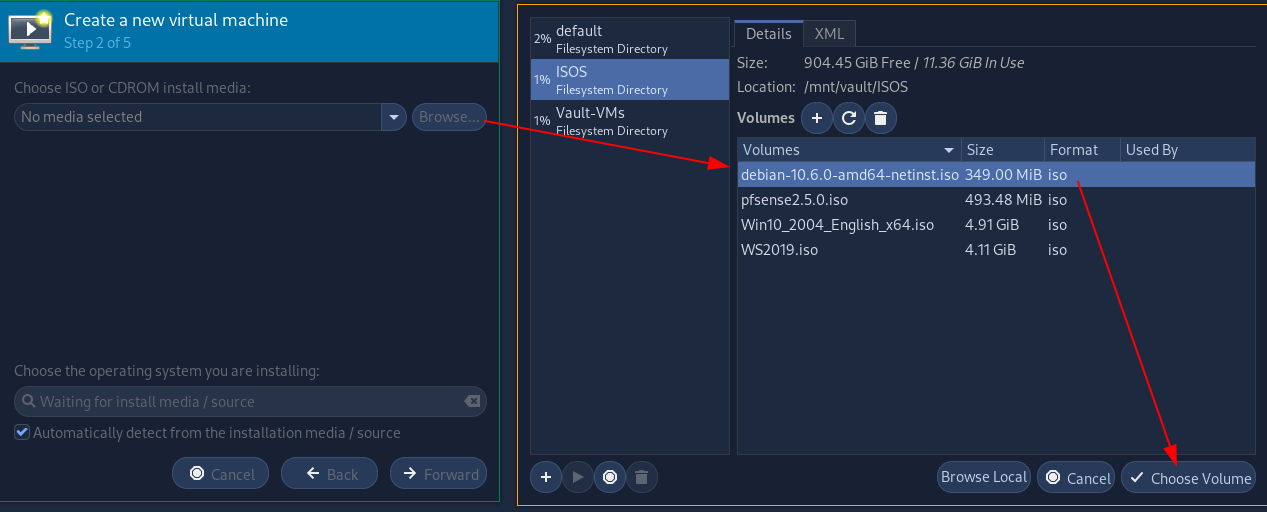

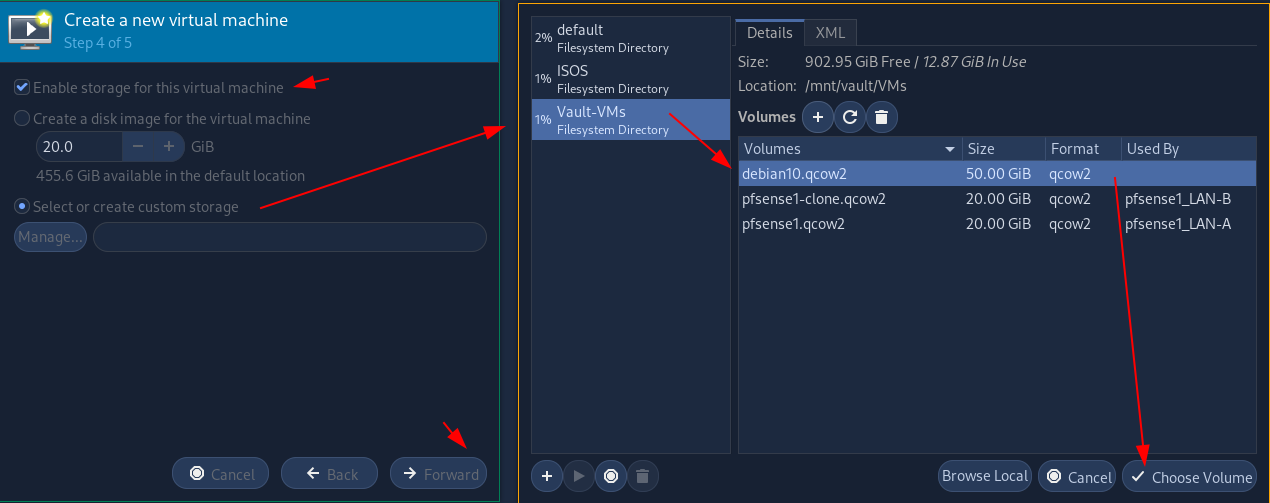

L'intégralité de cette installation a été faite sur virt-manager, sur mon PC portable. Les ISOs sont dans /mnt/vault/ISOS et mes VMs sont dans /mnt/vault/VMs.

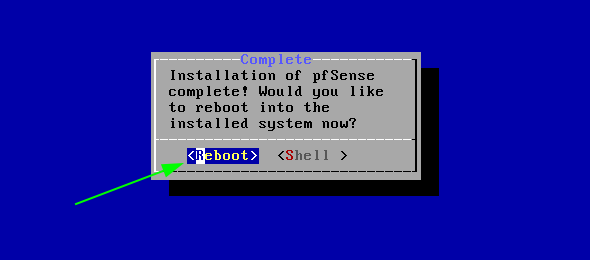

![]()

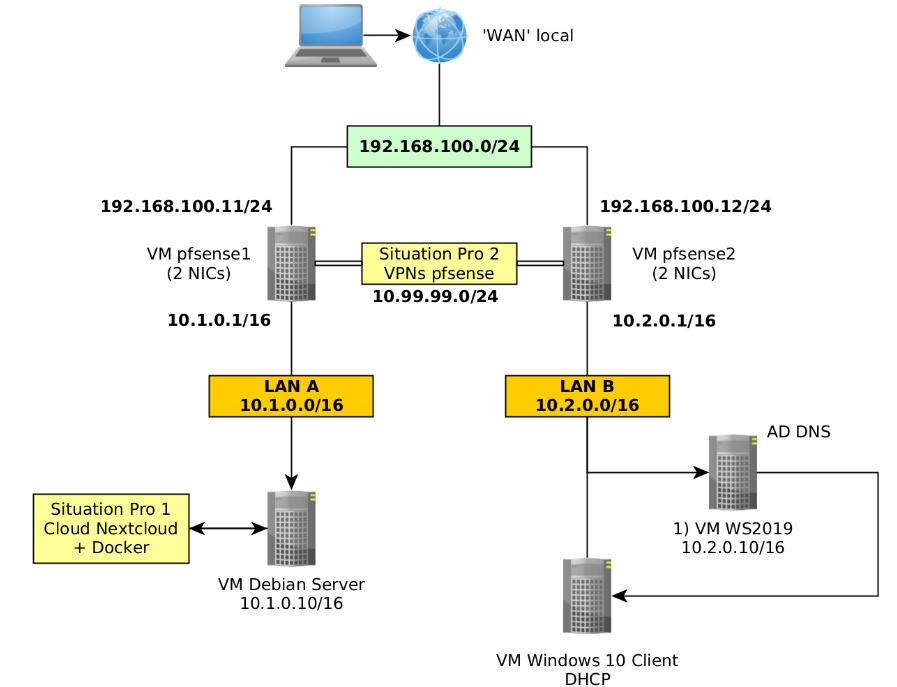

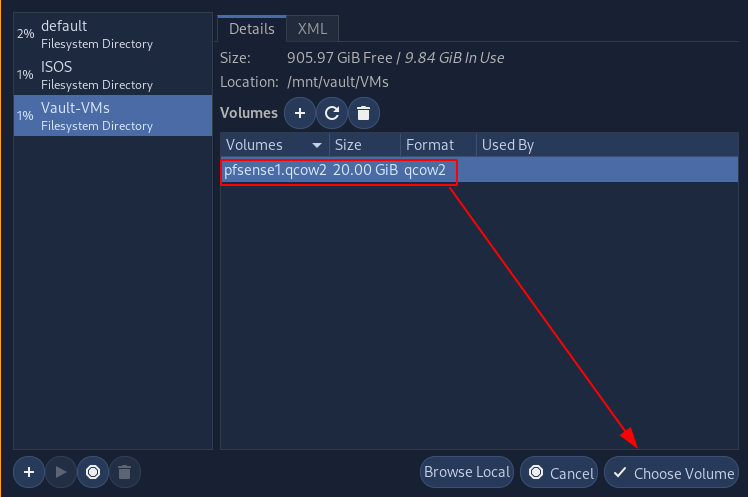

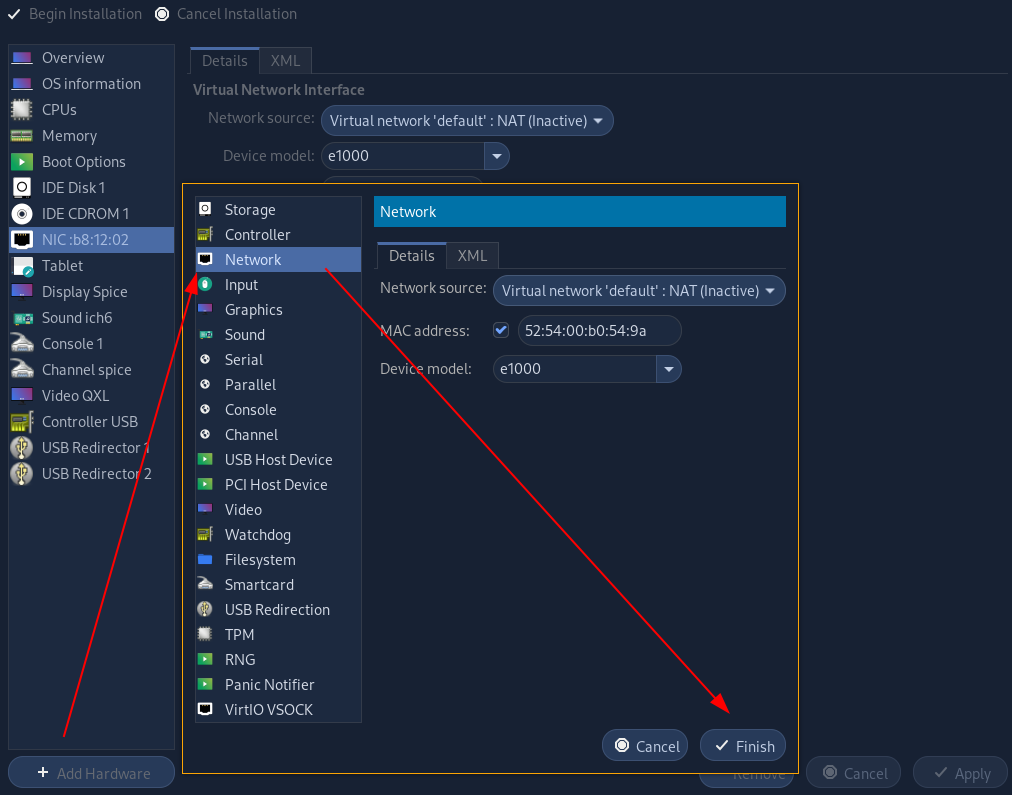

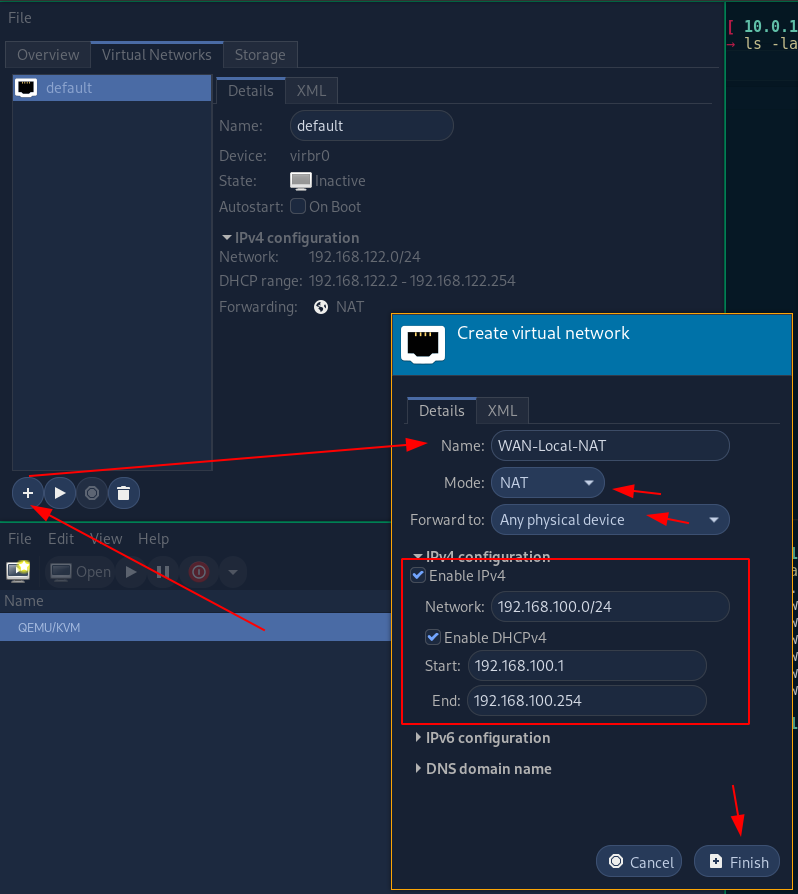

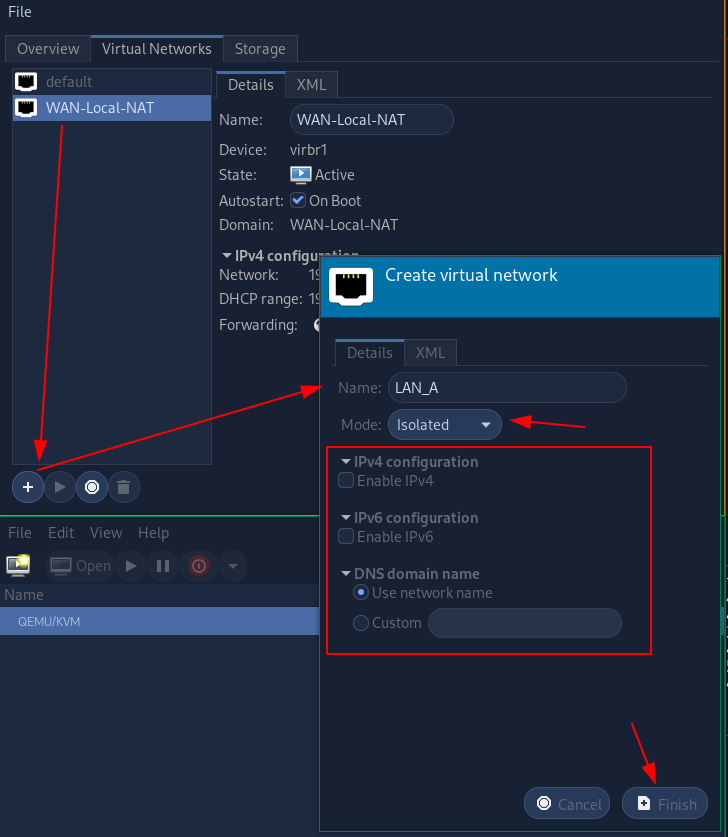

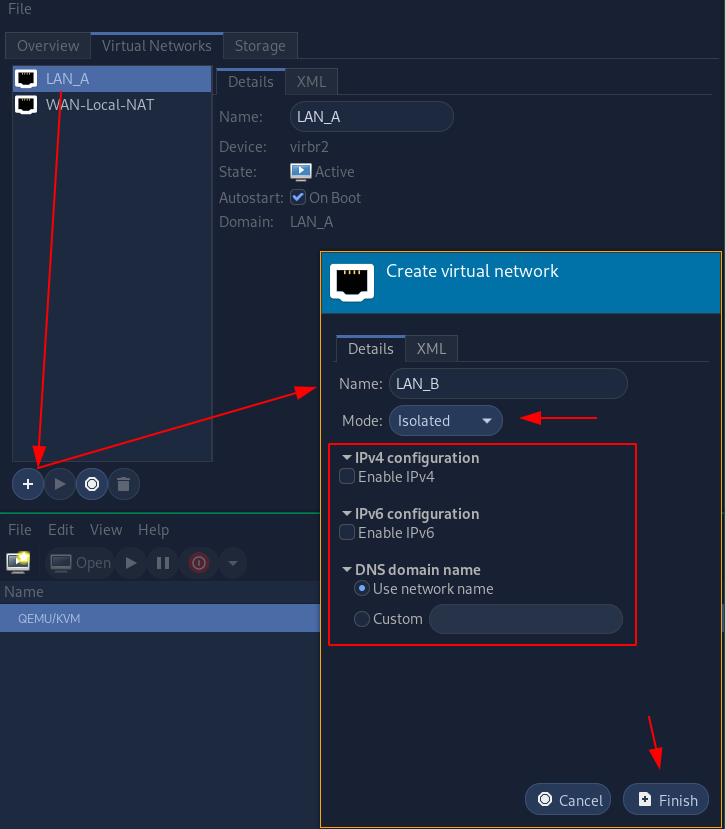

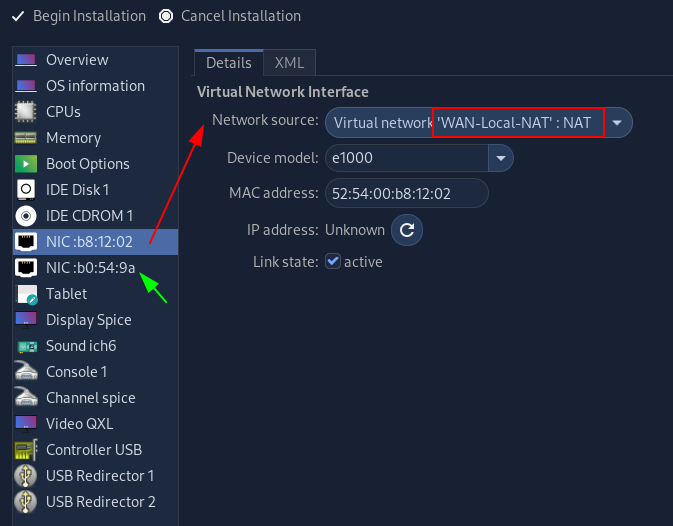

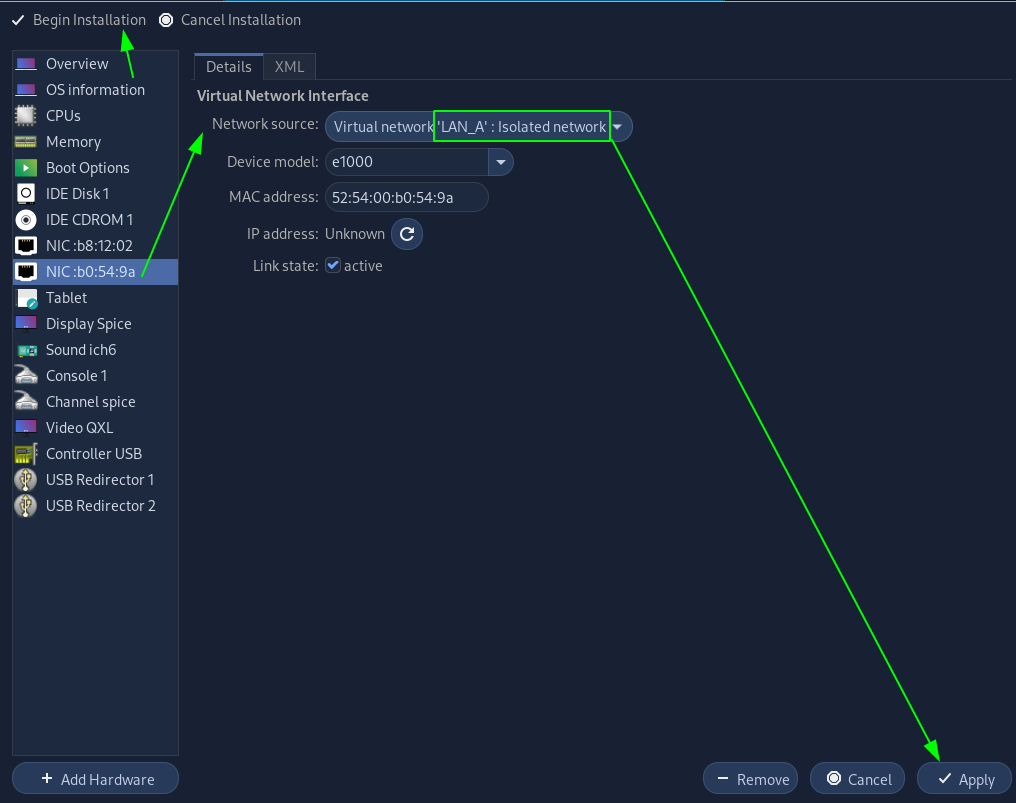

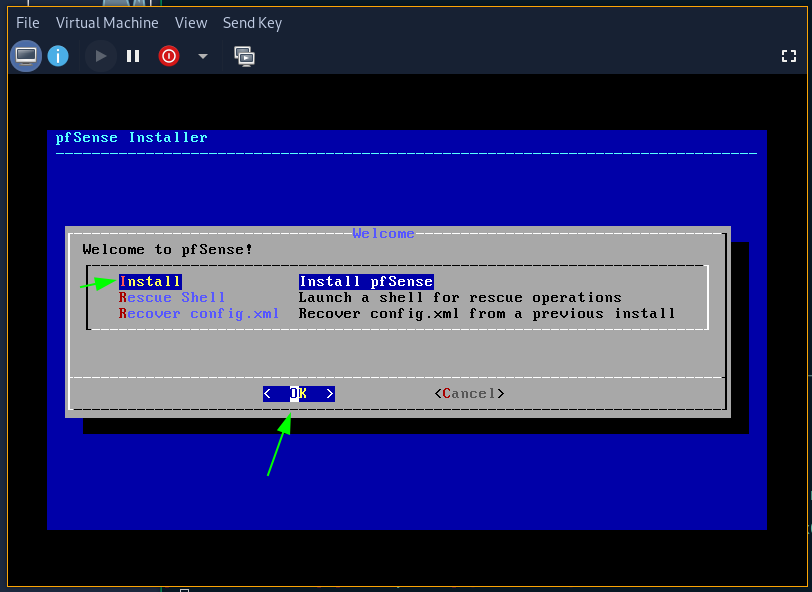

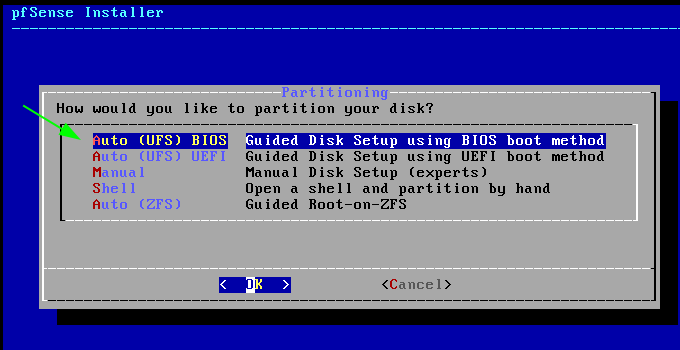

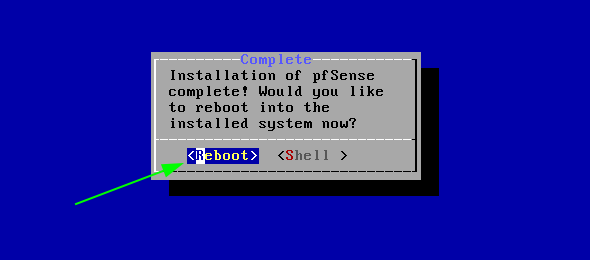

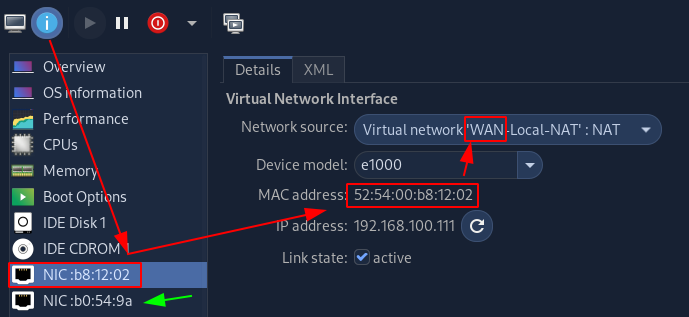

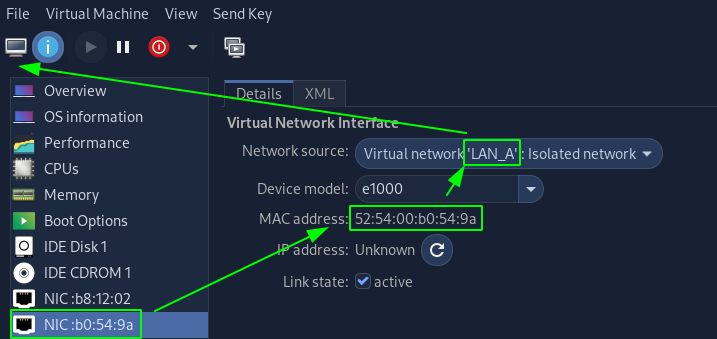

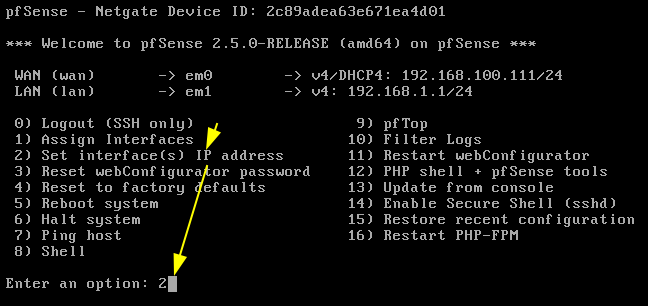

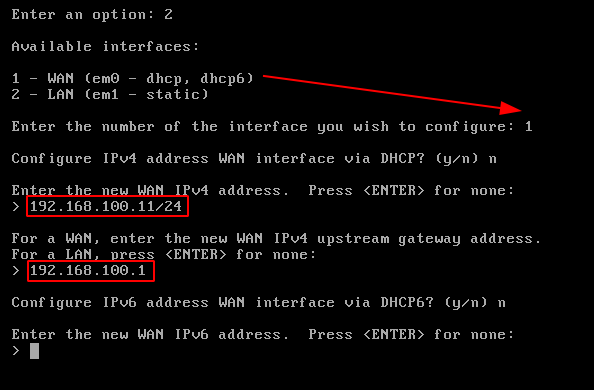

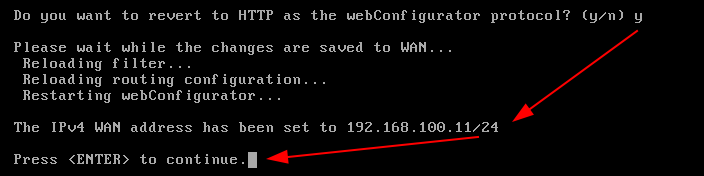

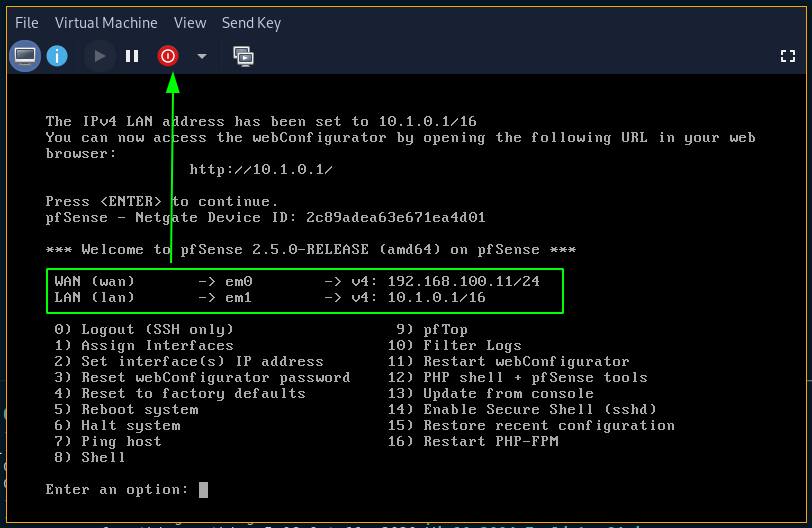

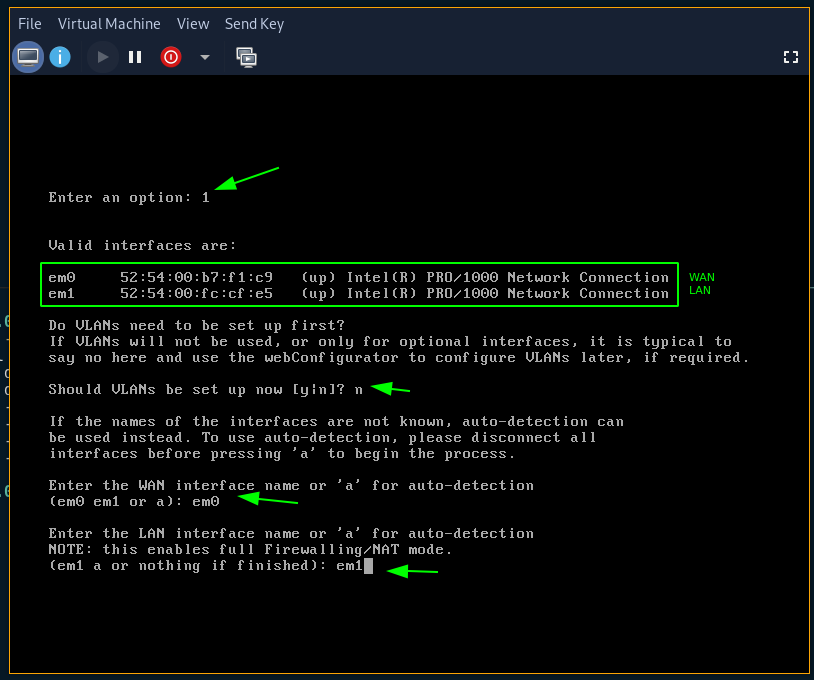

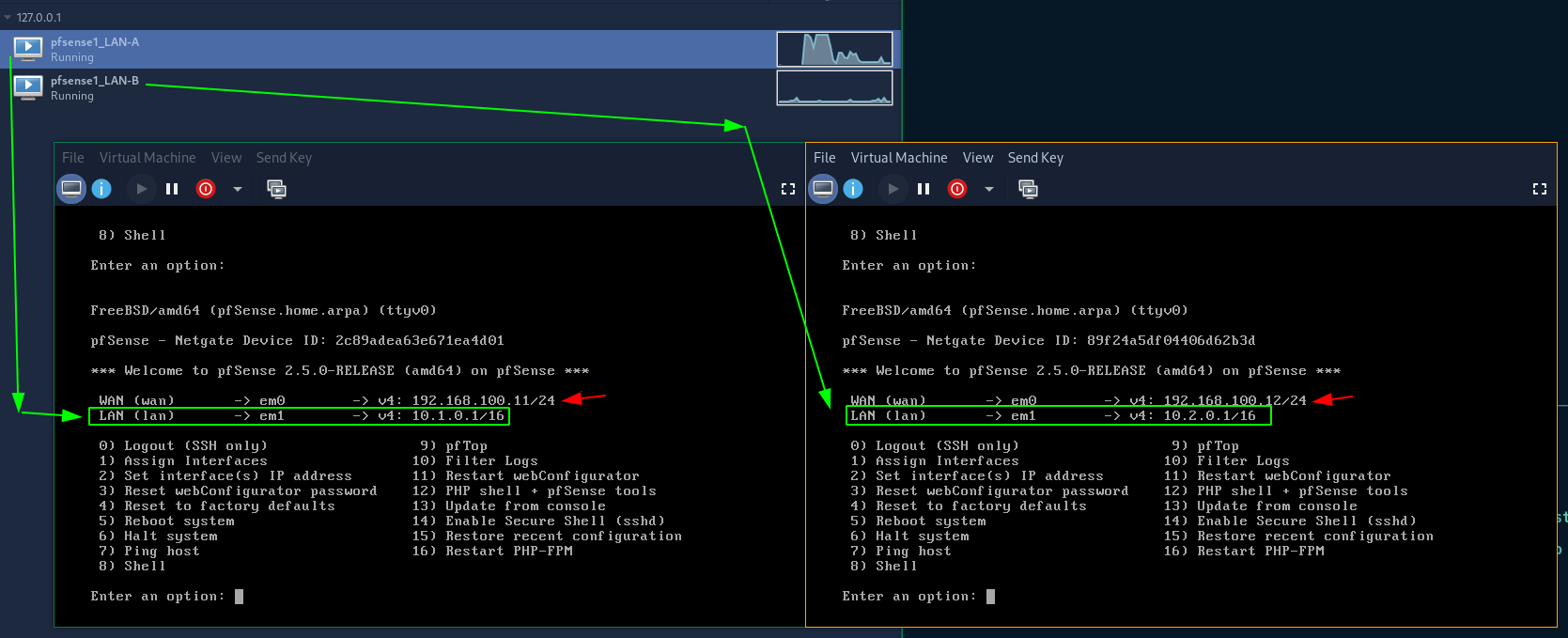

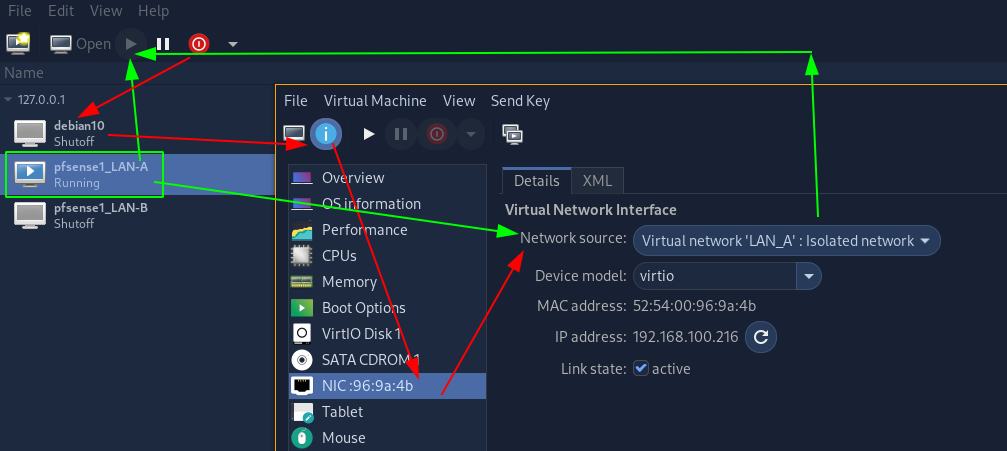

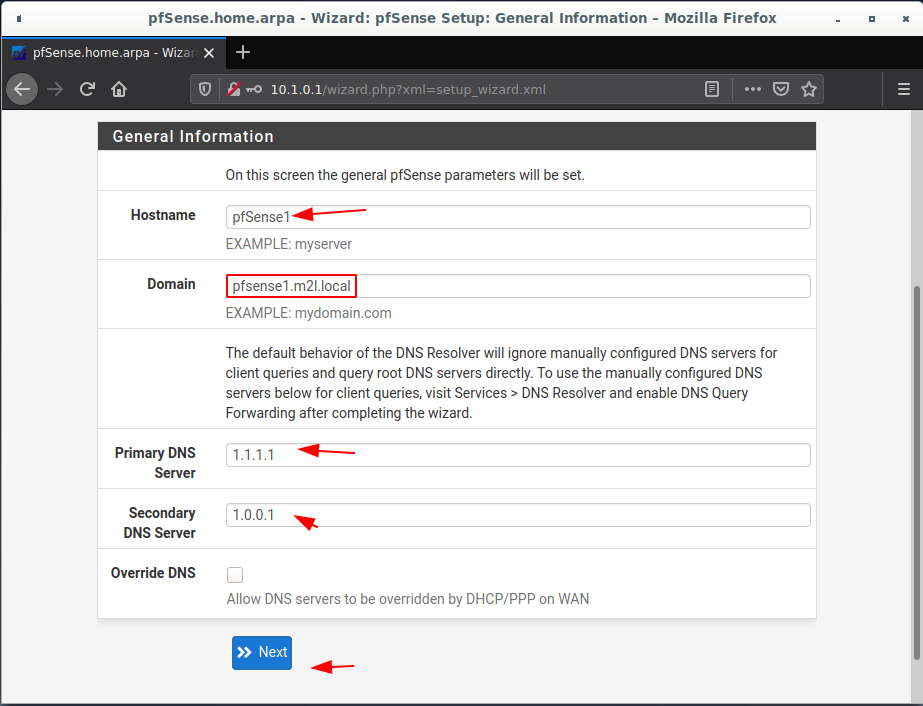

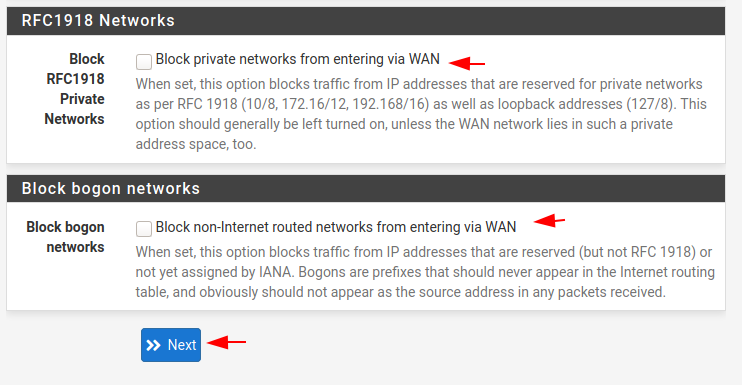

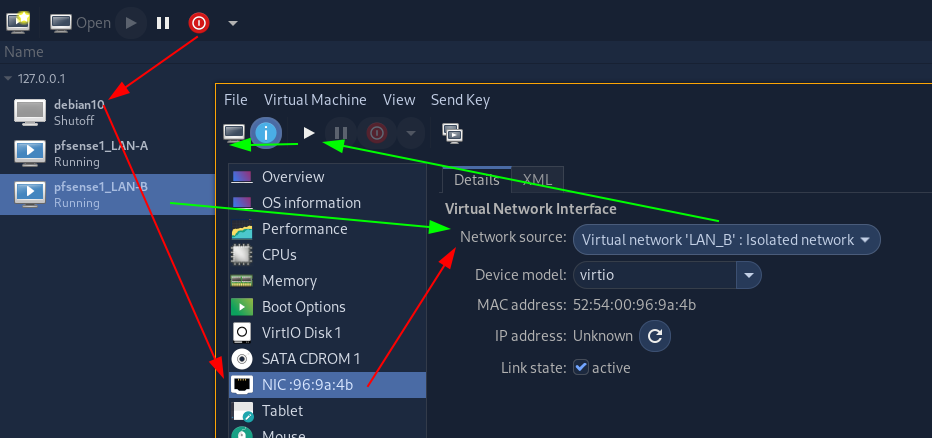

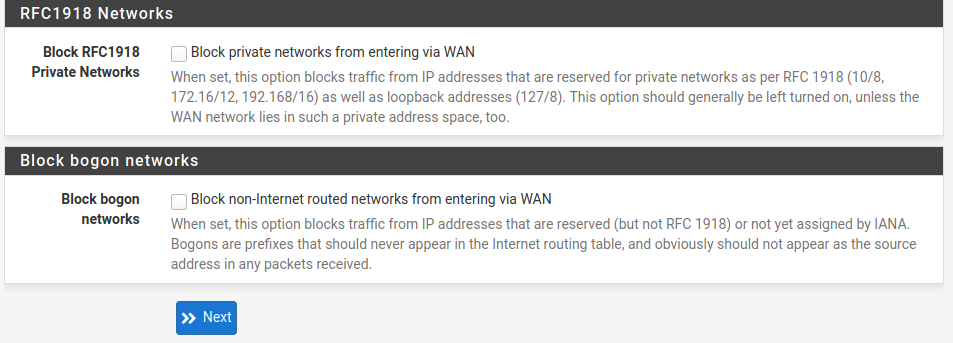

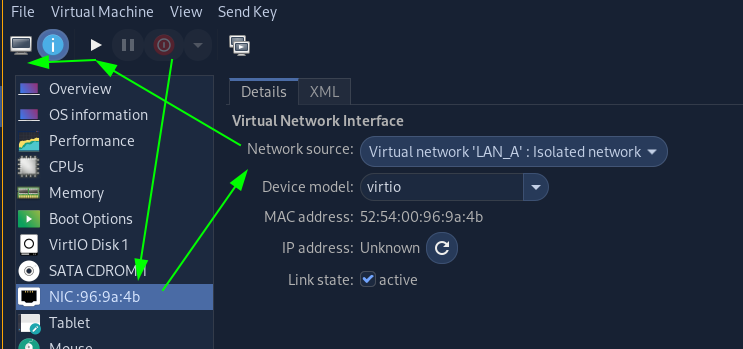

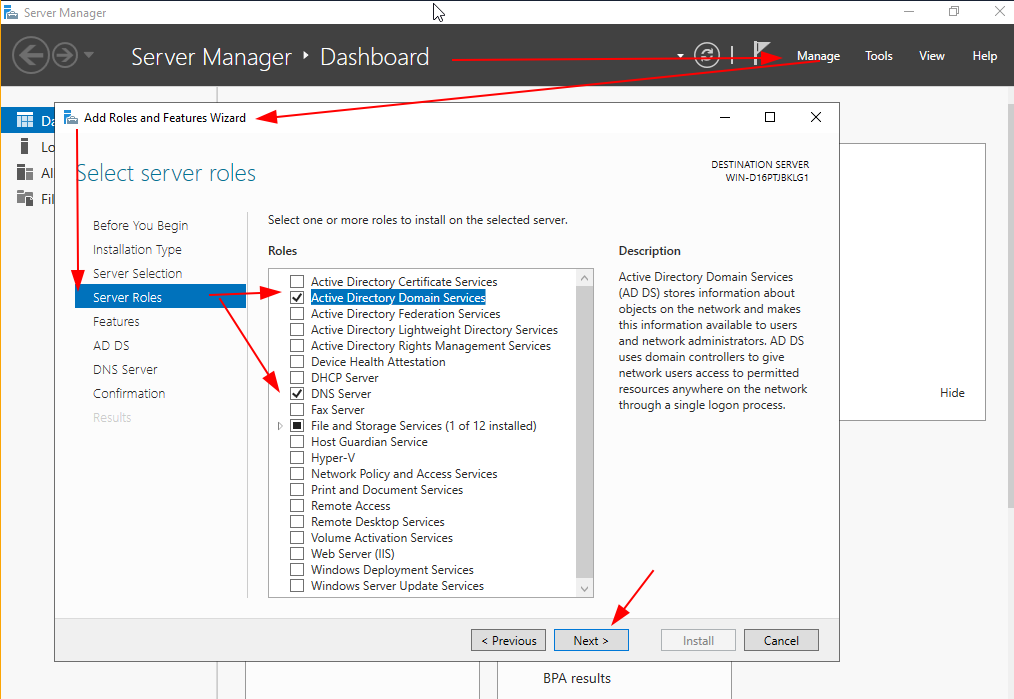

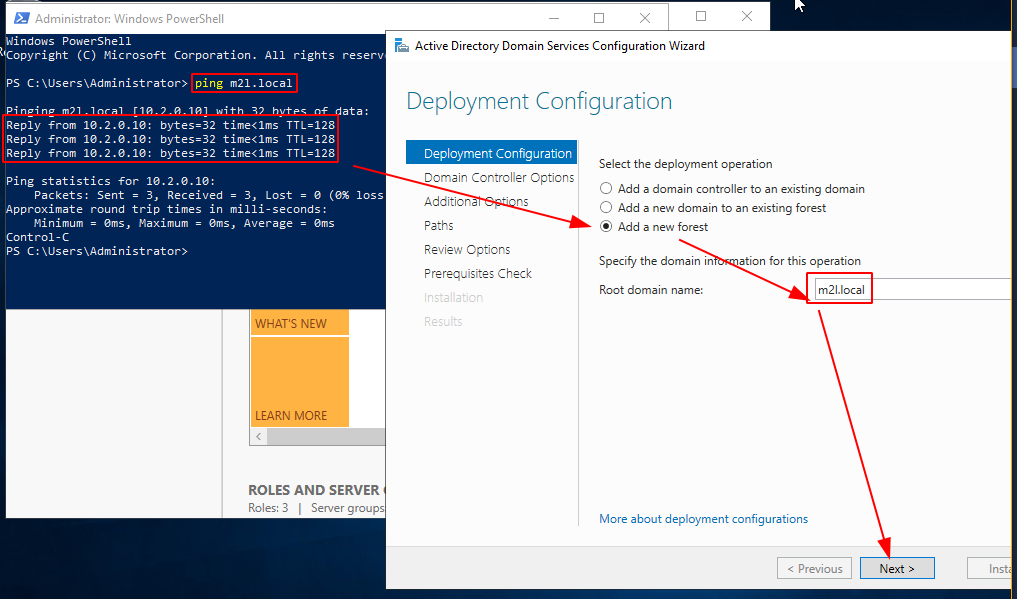

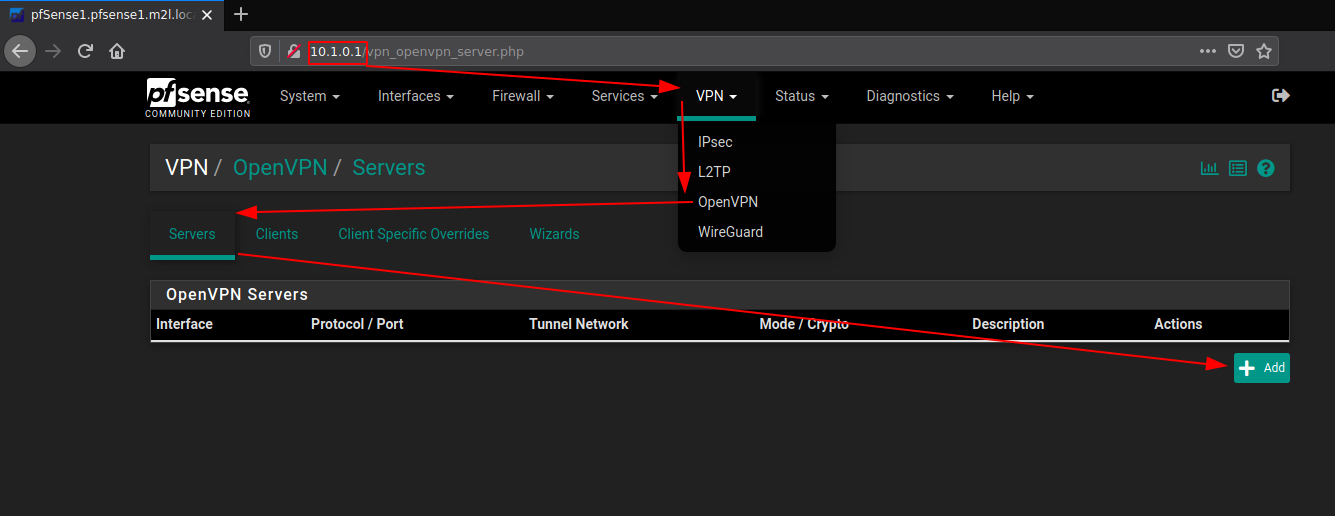

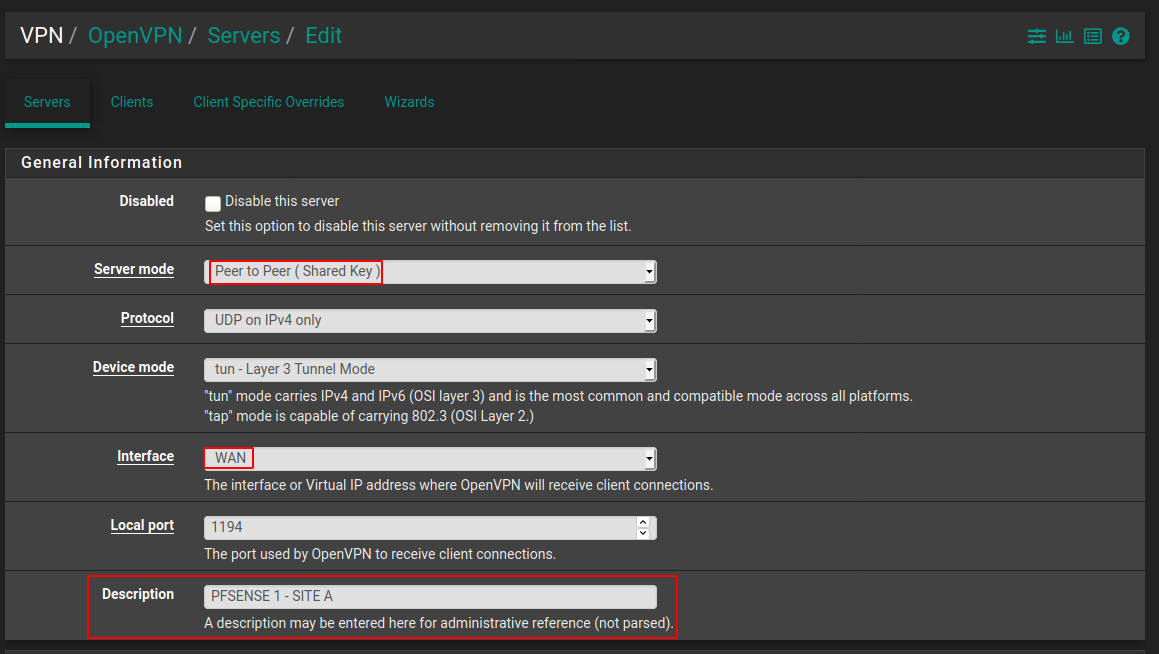

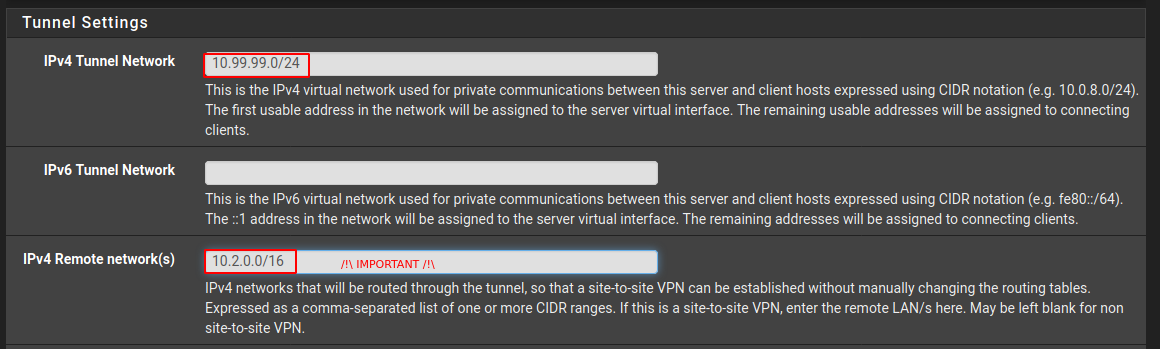

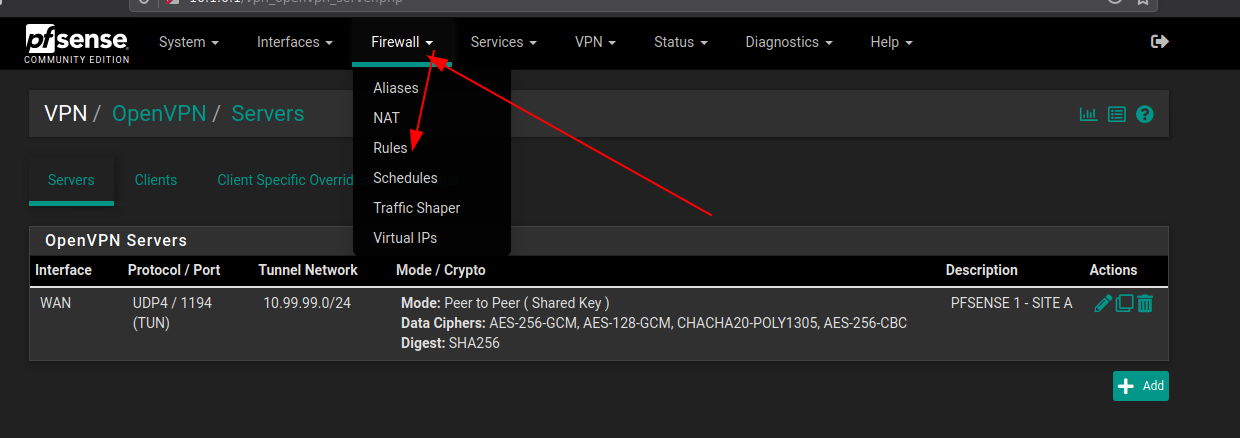

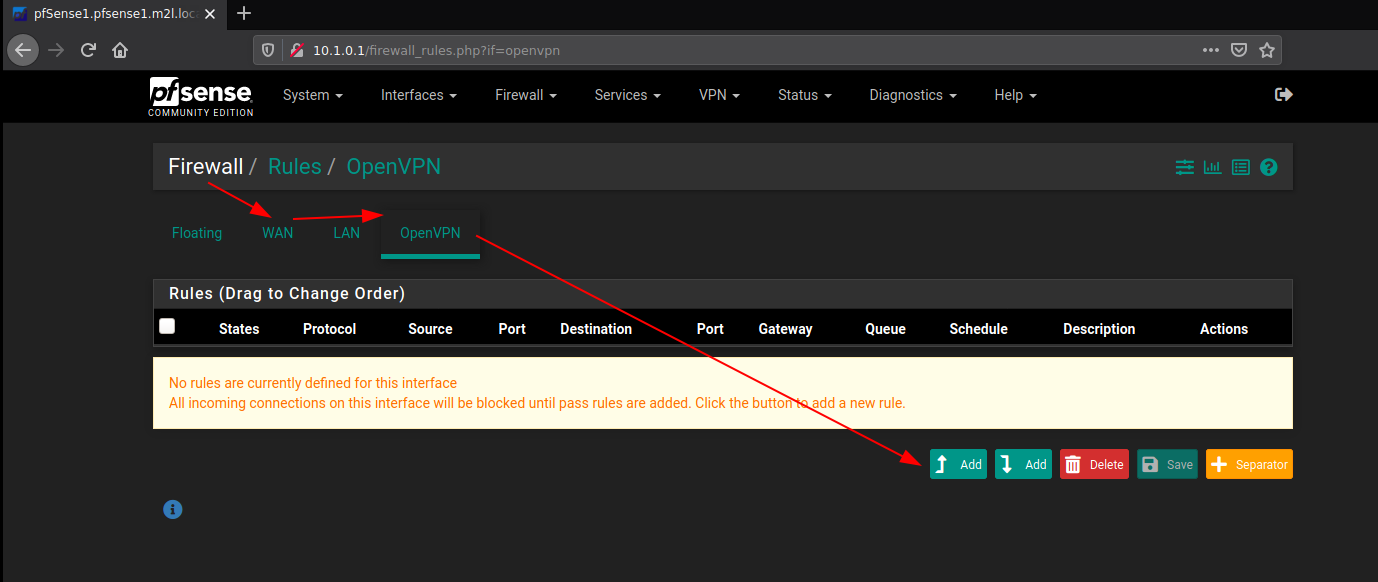

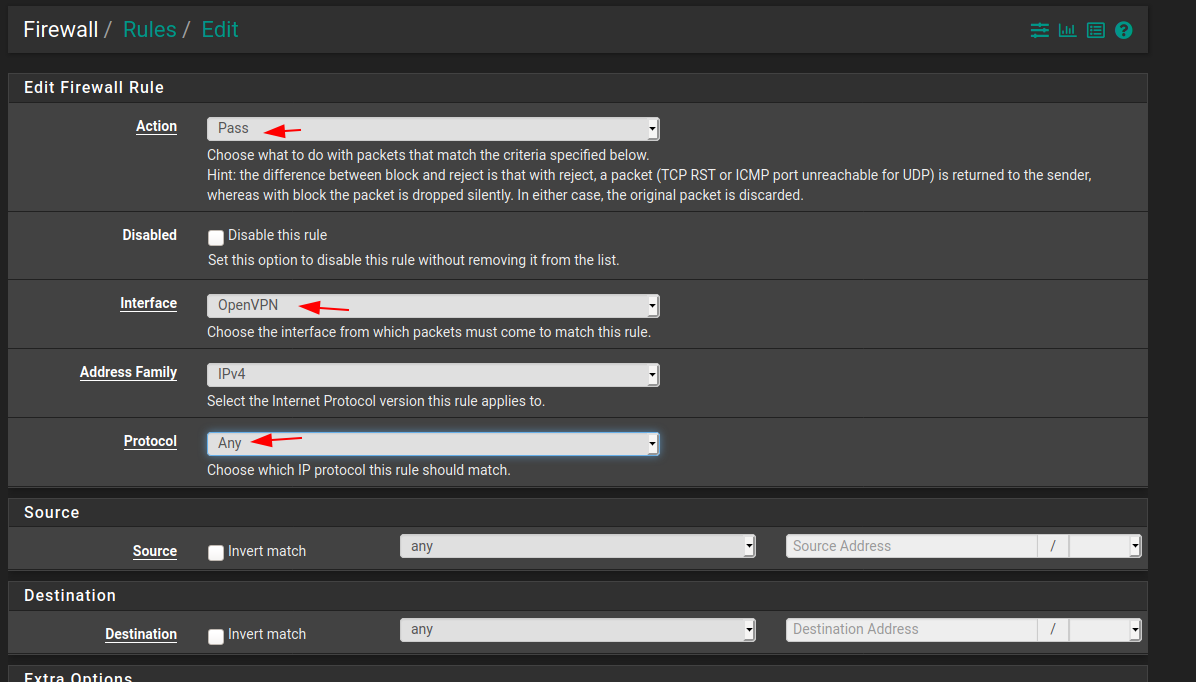

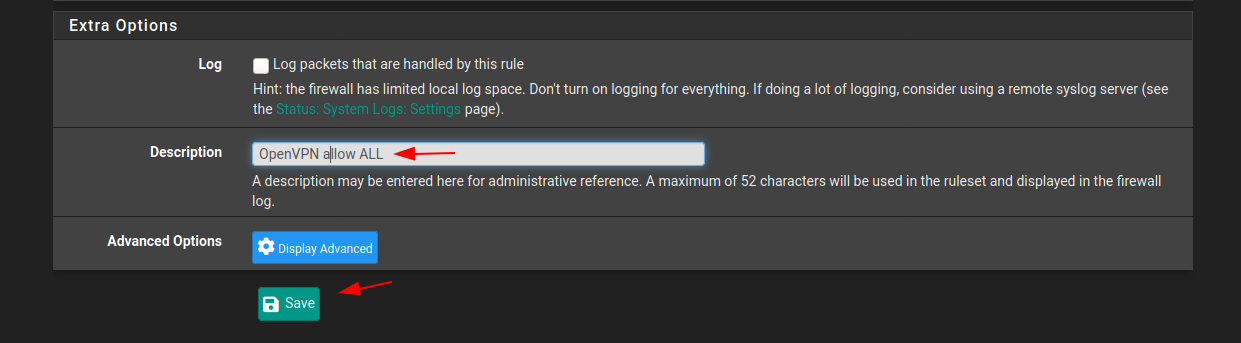

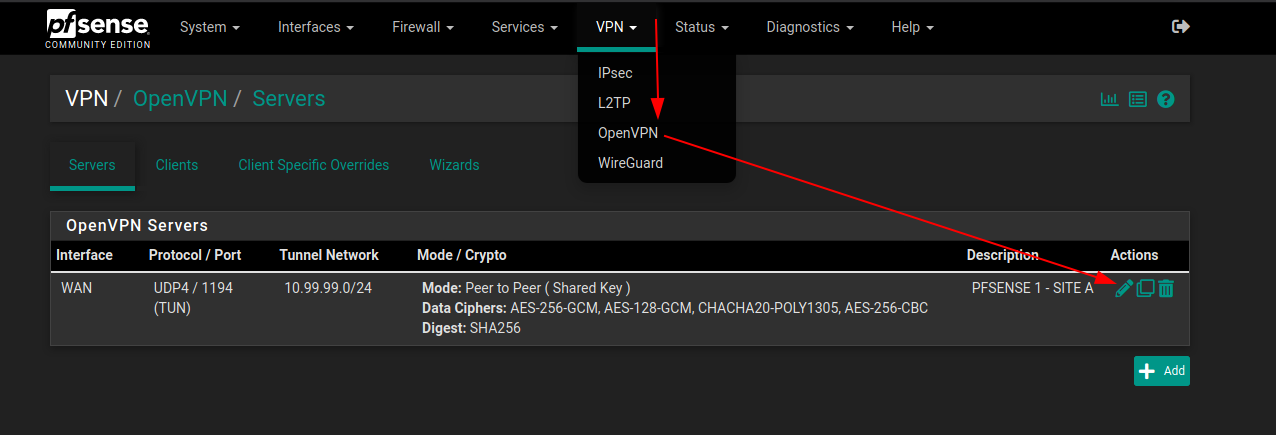

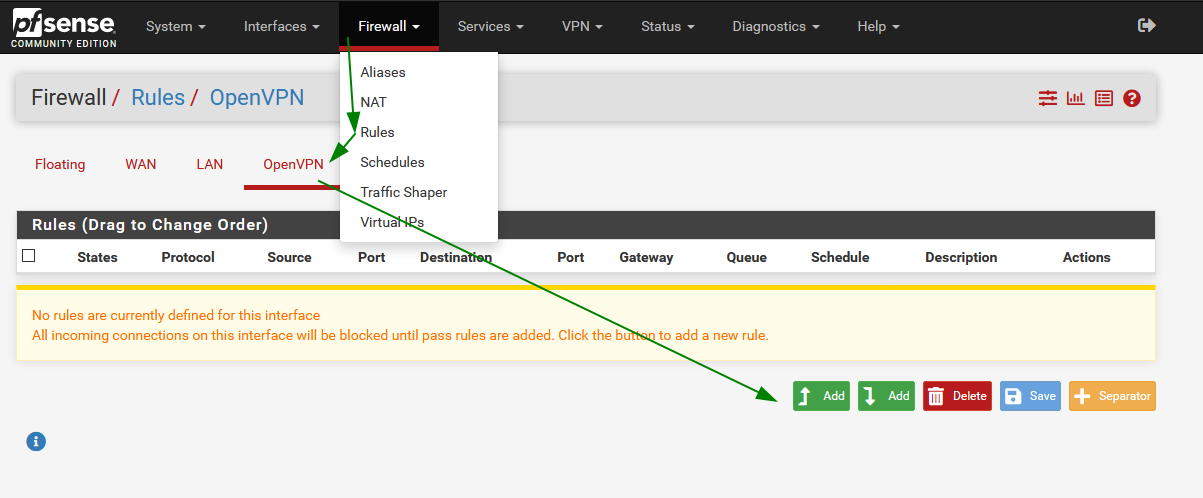

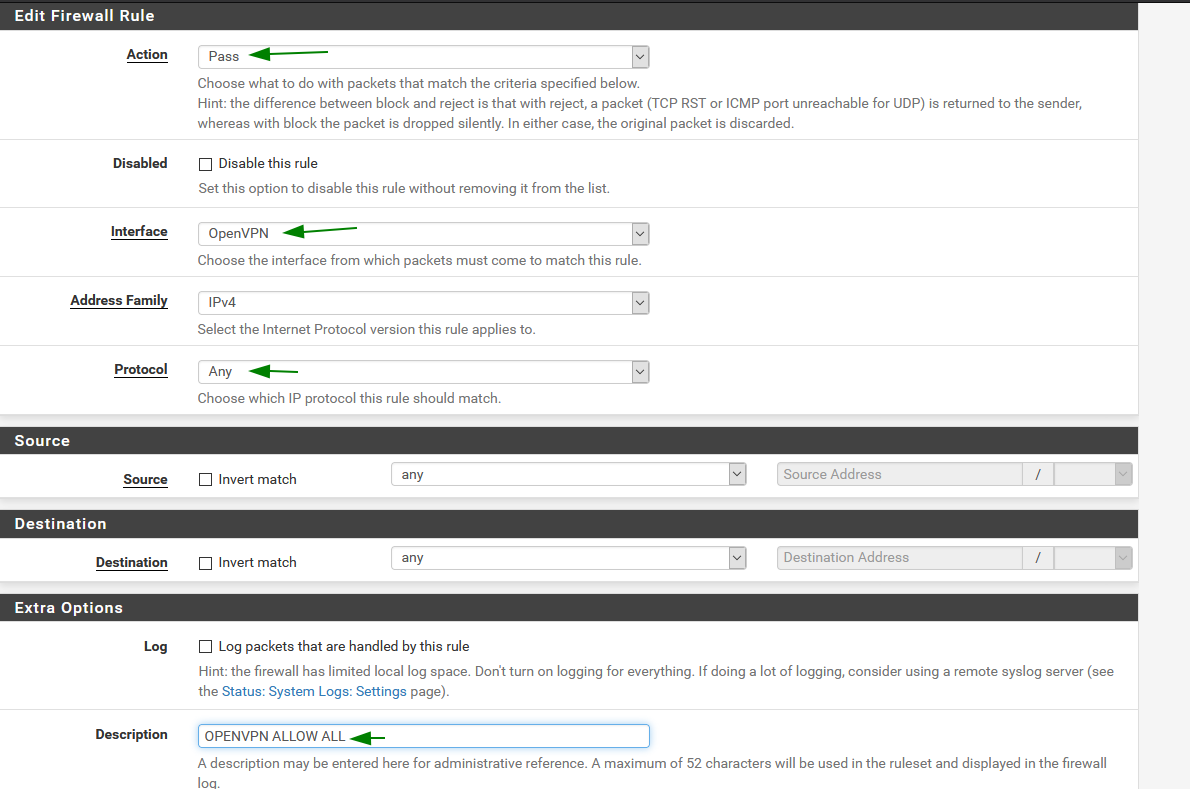

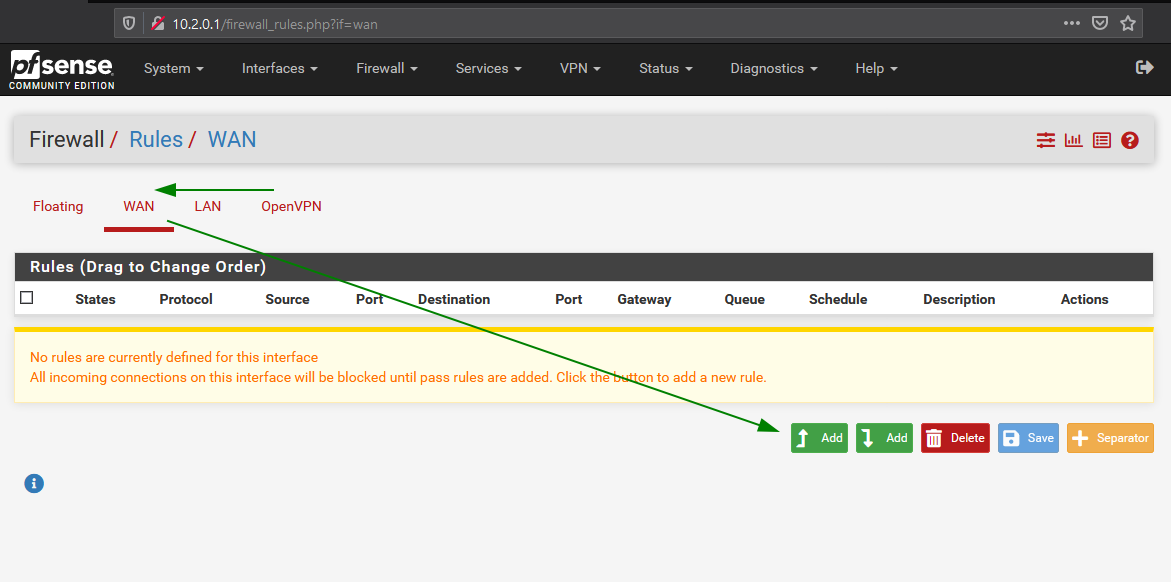

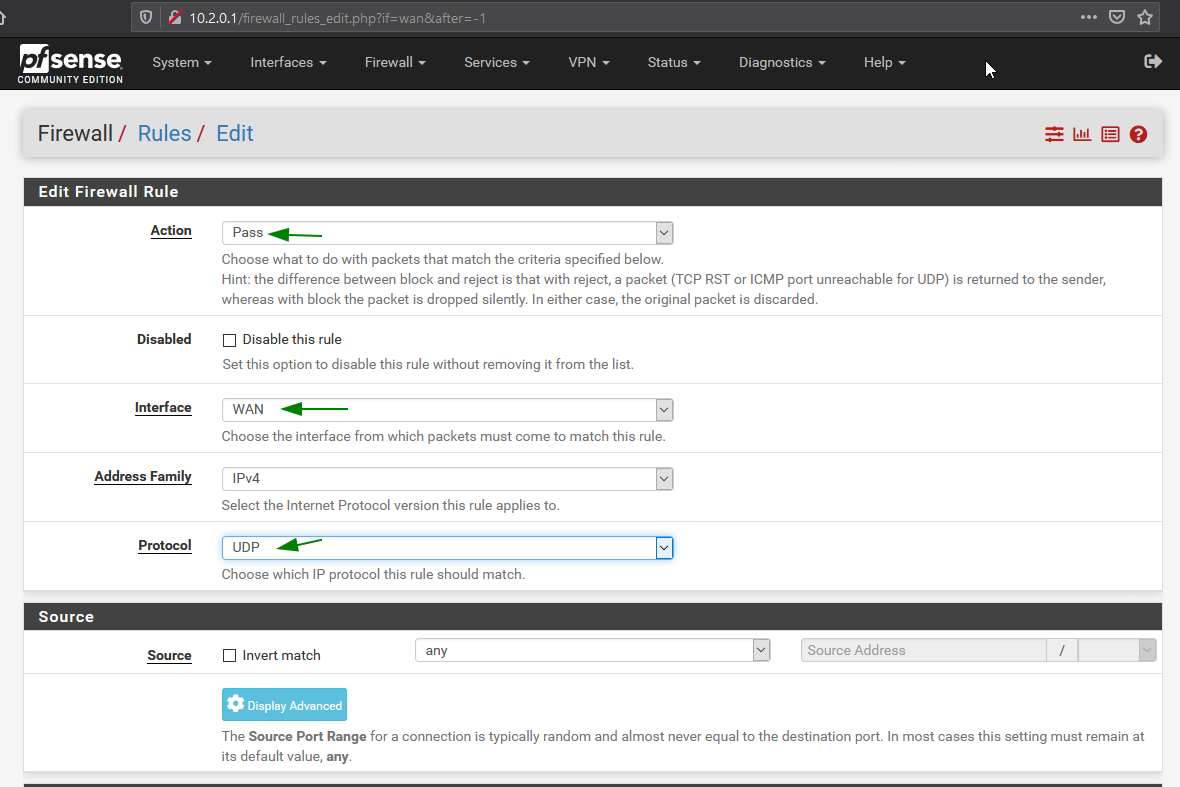

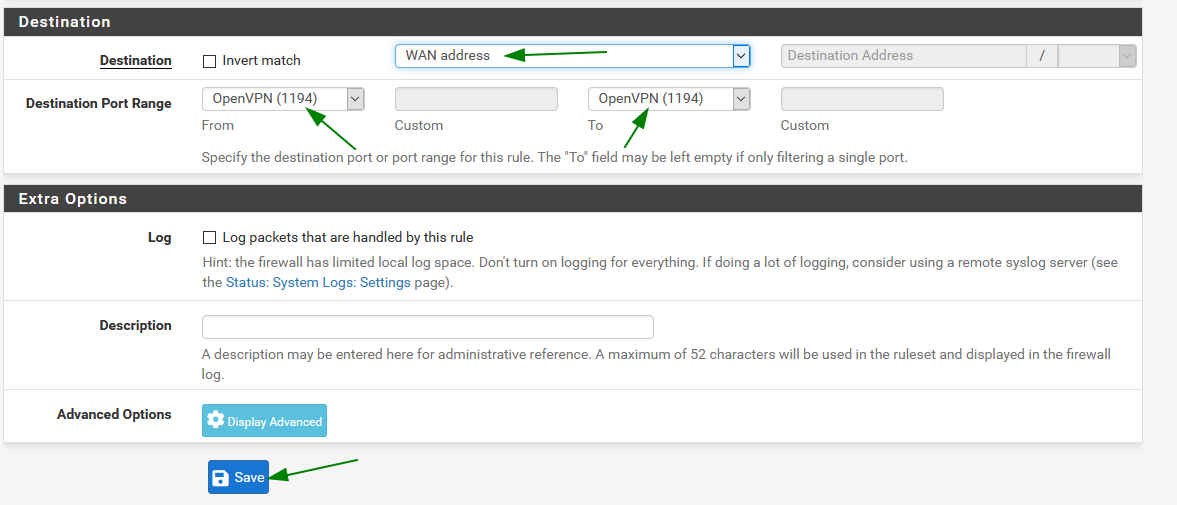

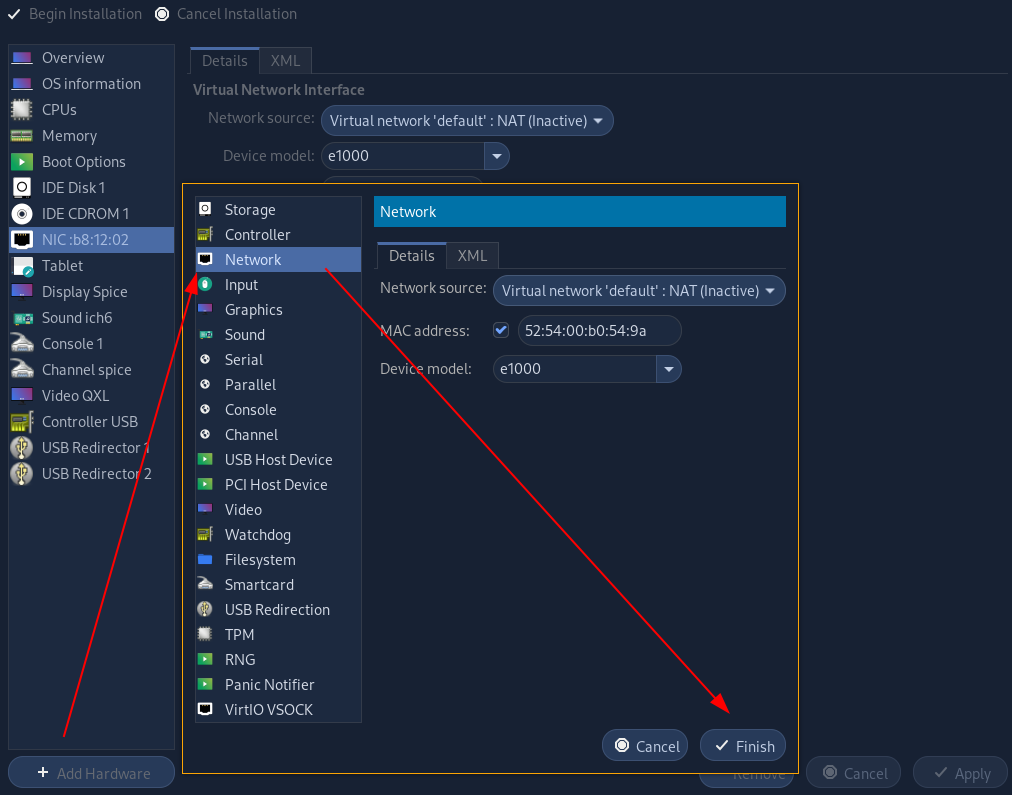

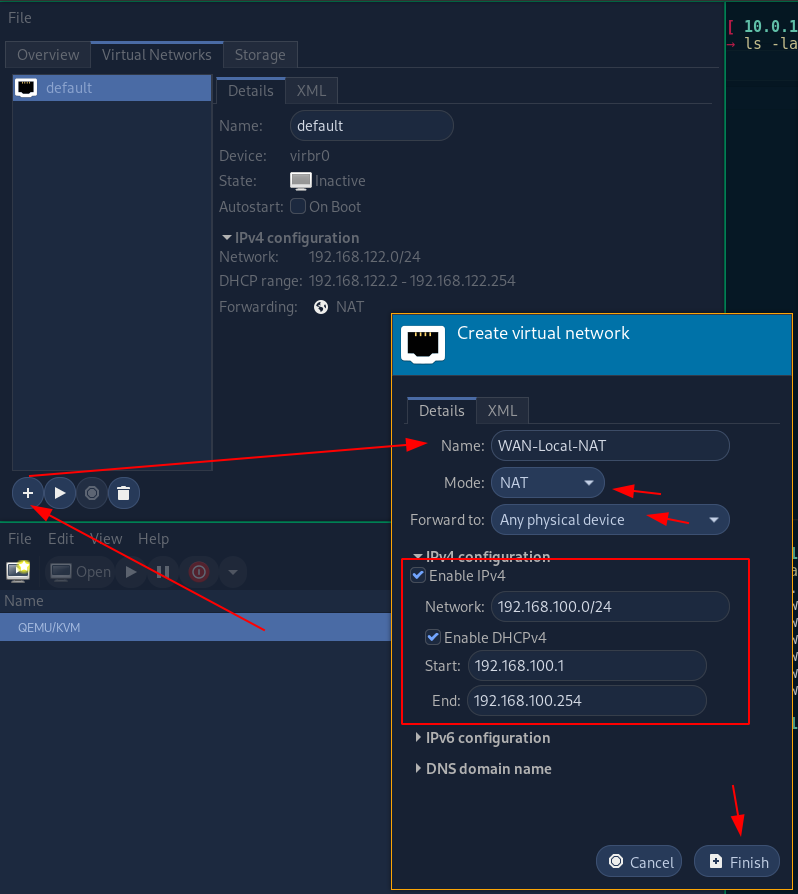

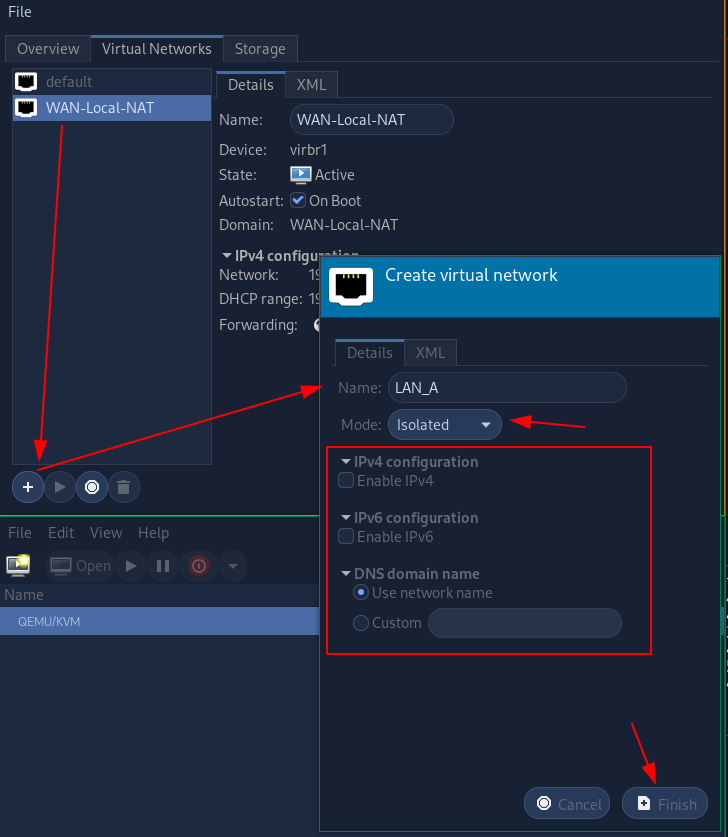

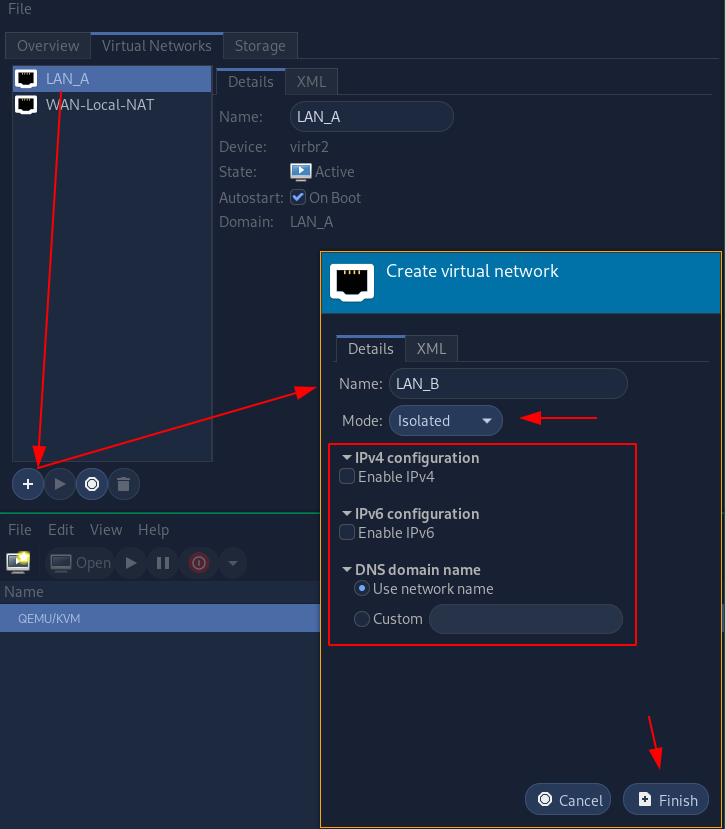

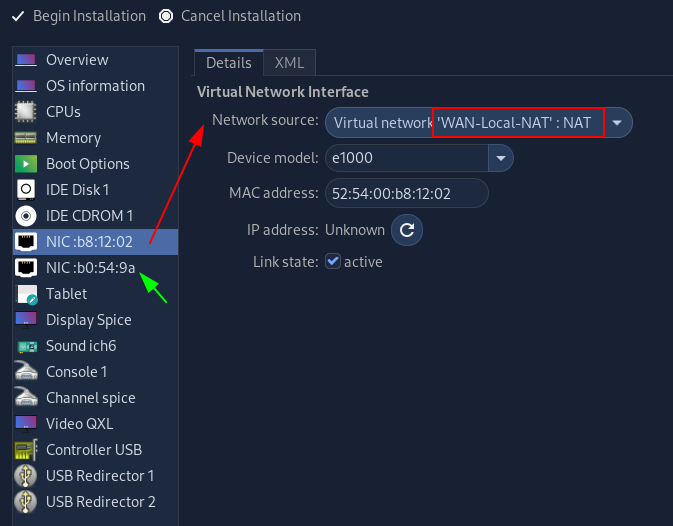

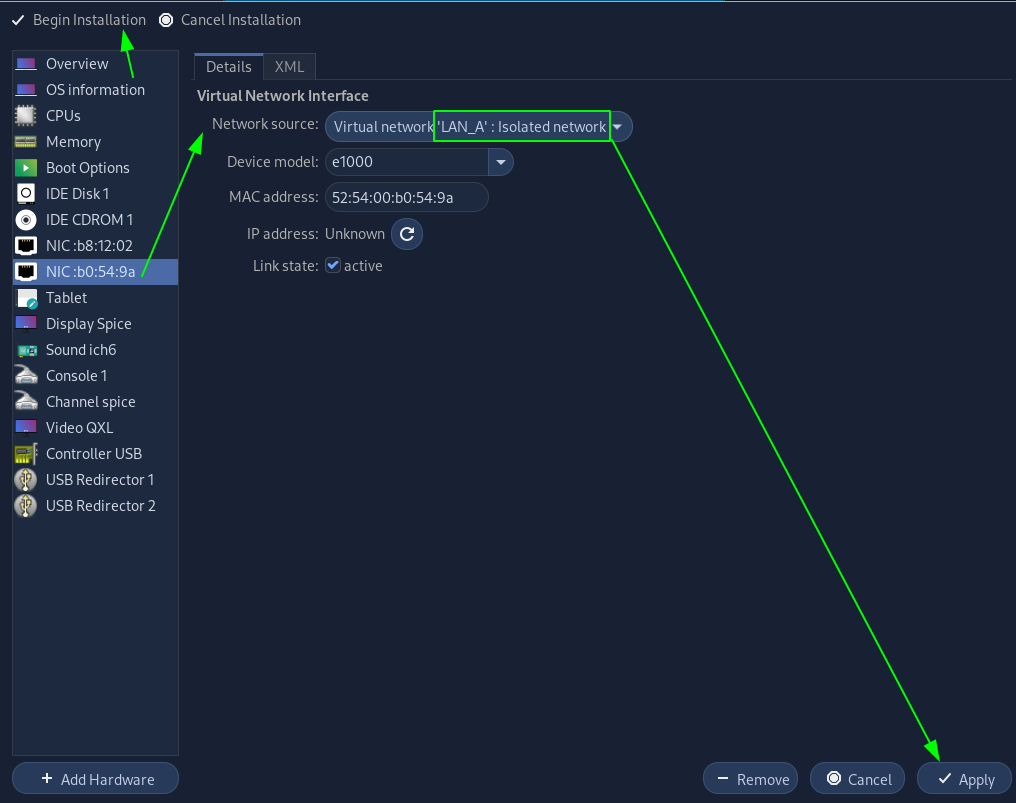

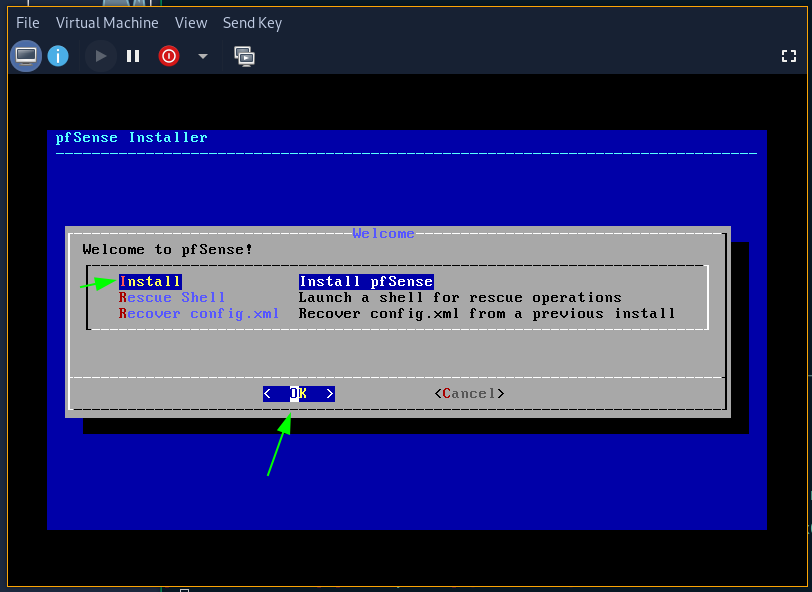

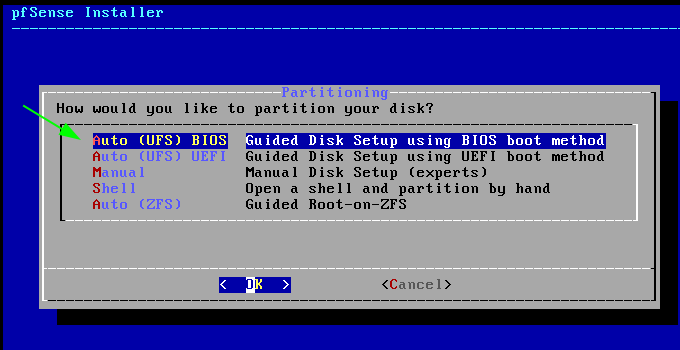

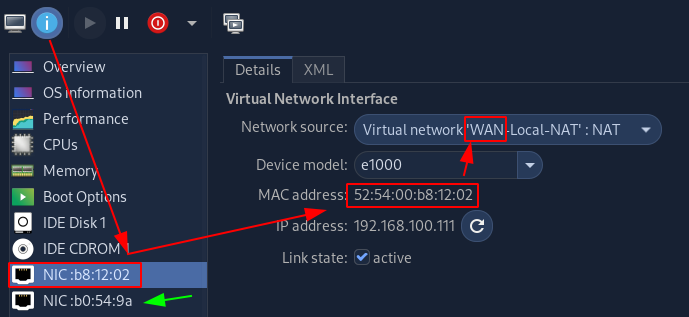

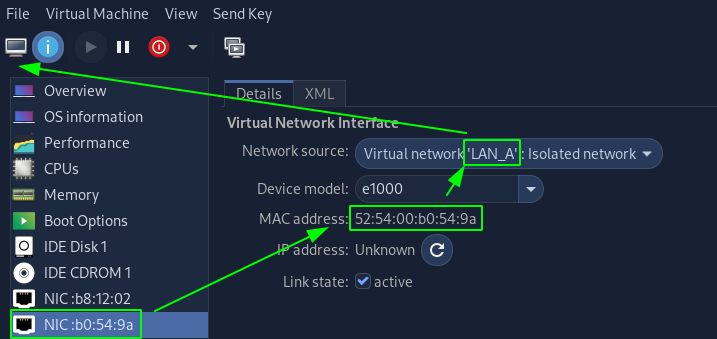

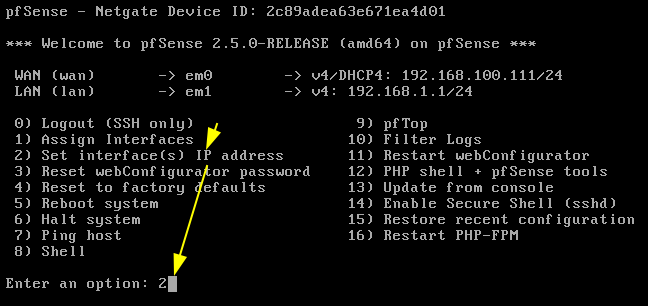

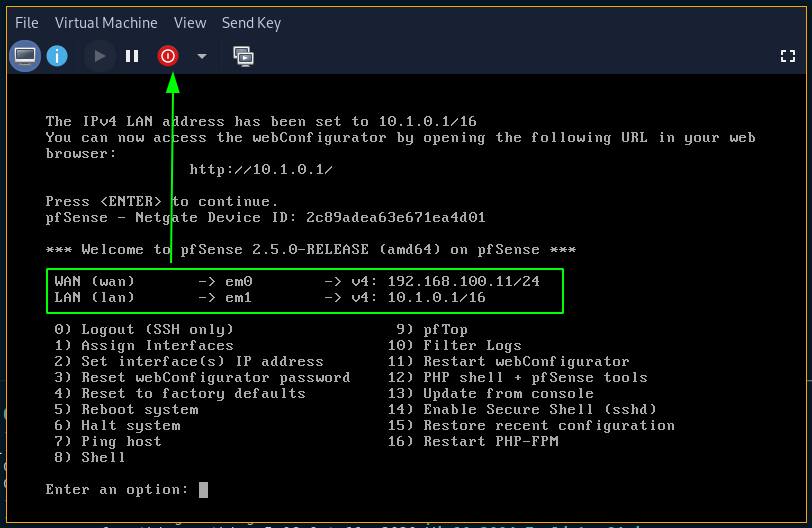

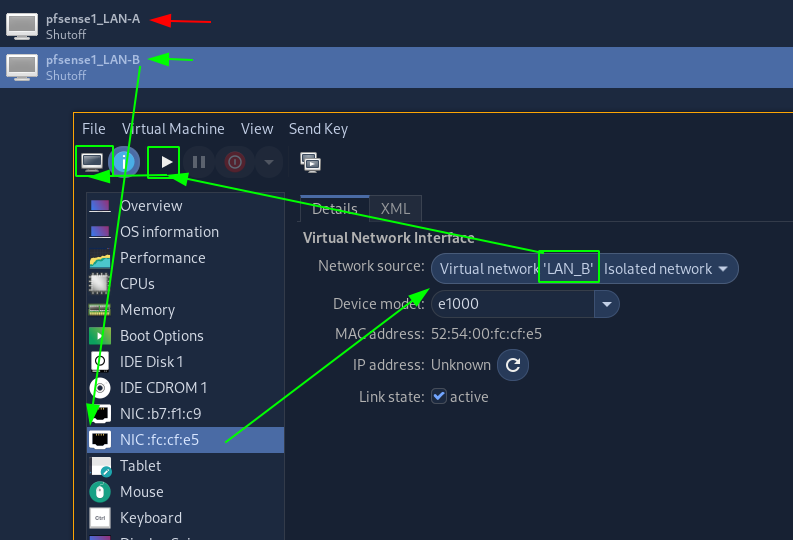

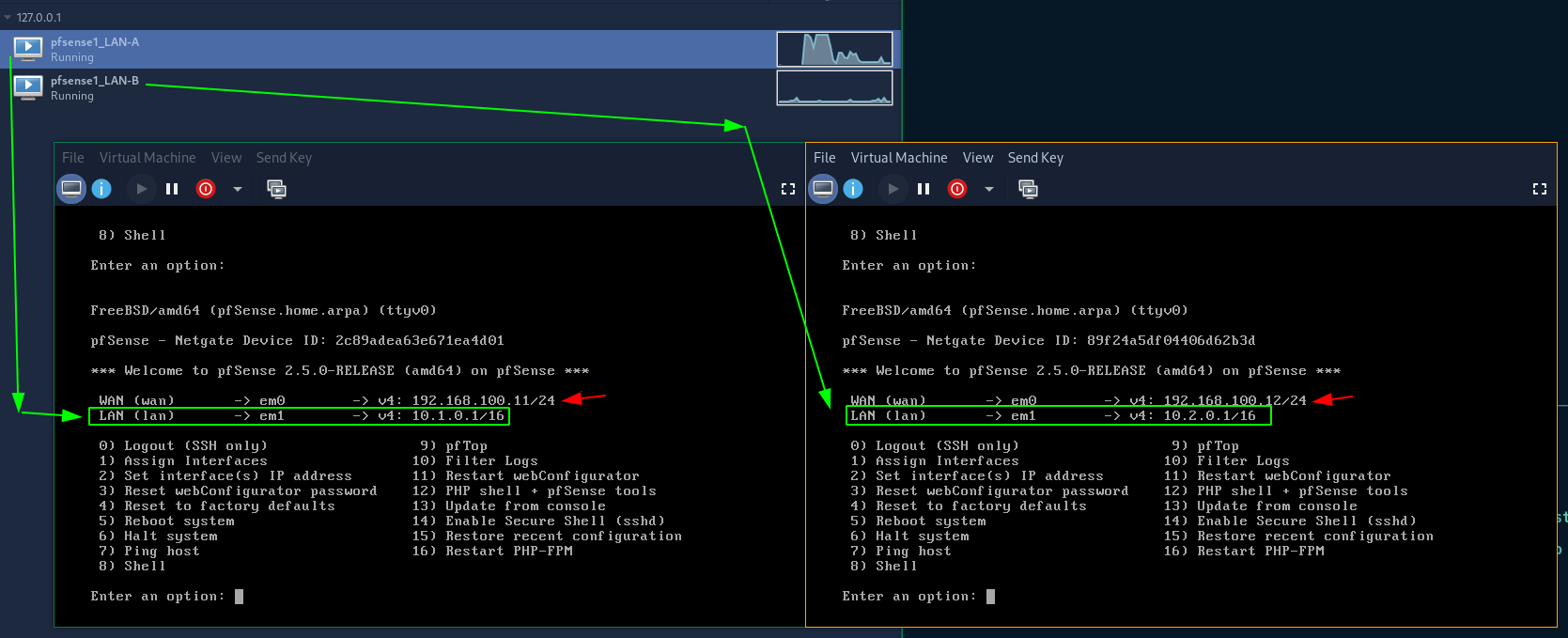

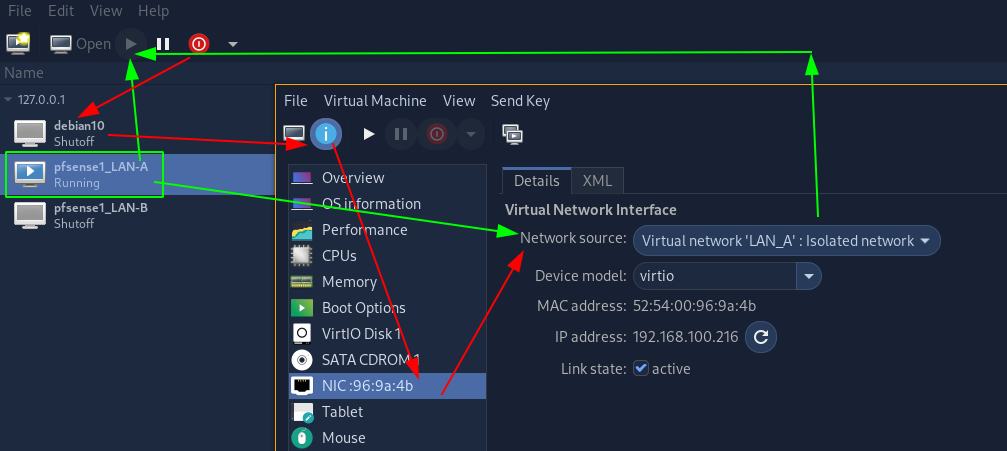

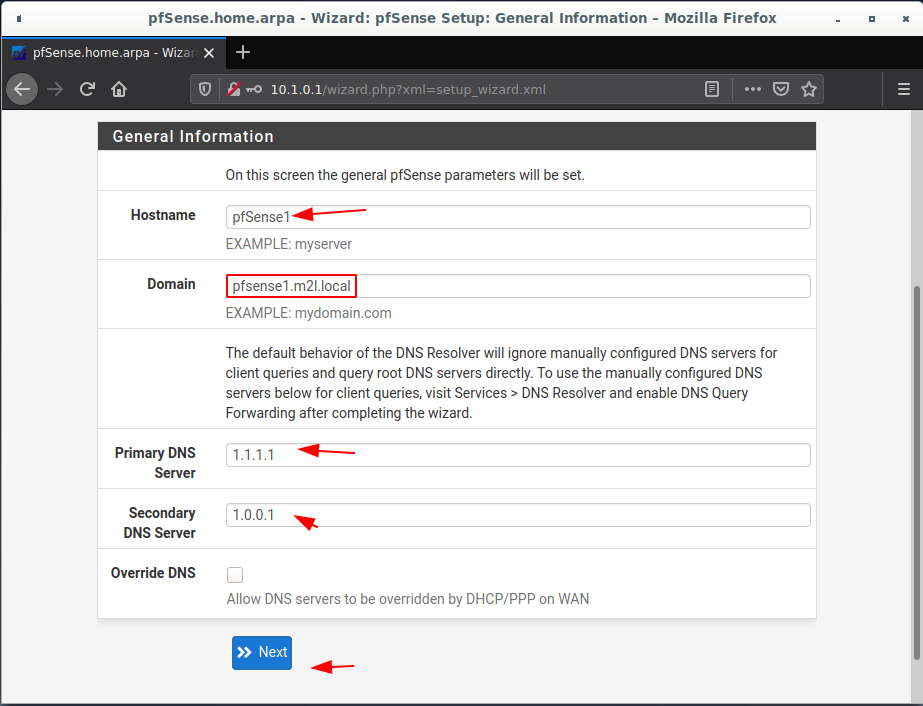

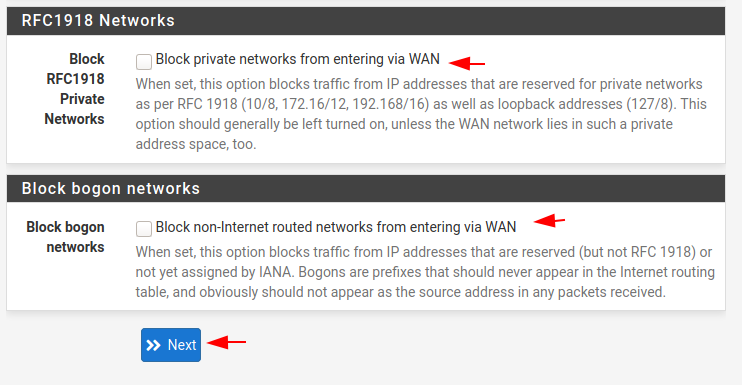

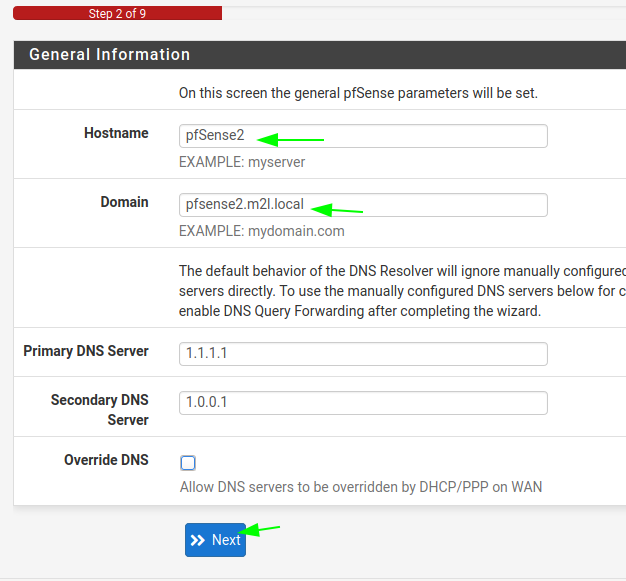

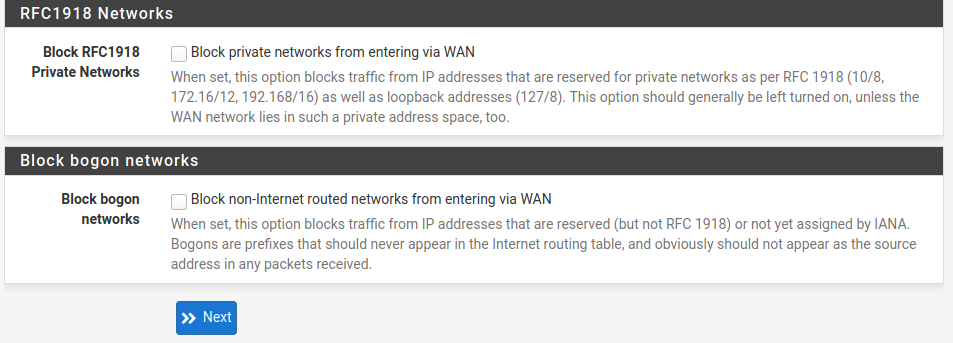

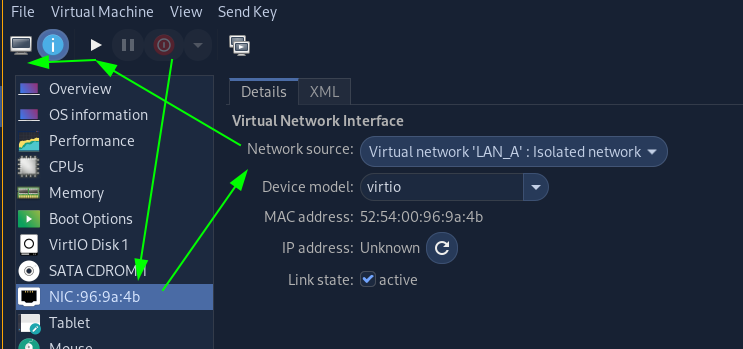

Donc on installe le premier routeur pfsense1 en suivant le schéma tout en haut: il faut que la VM ait 2 interfaces réseaux, une qui est dédiée au 'WAN' qui est tout simplement le réseau par défaut de virt-manager, et une seconde interface réseau dédiée au réseau local LAN lui correspondant. Ici c'est le LAN A, on ne veut pas que virt-manager ne touche à la configuration ipv4 des 2 réseaux locaux LAN A et LAN B, donc on suis les étapes suivantes:

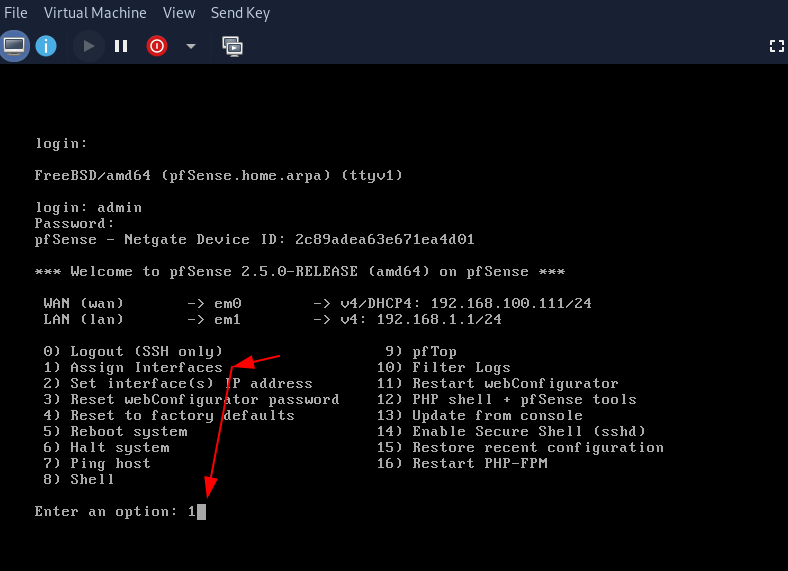

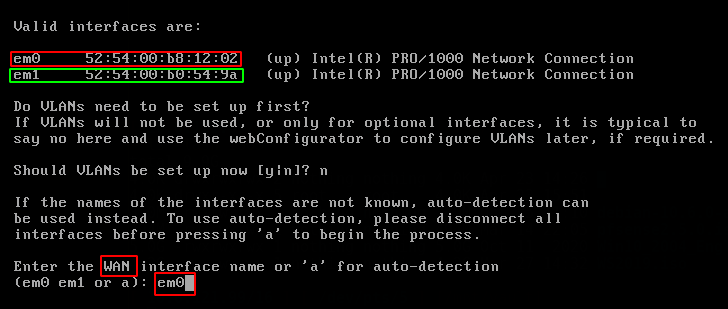

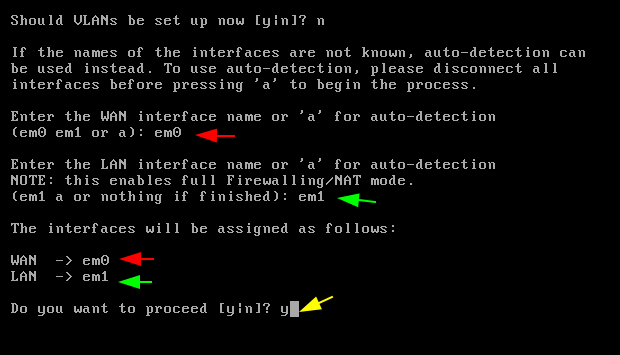

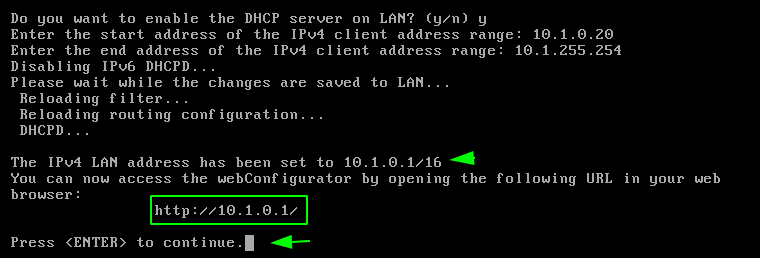

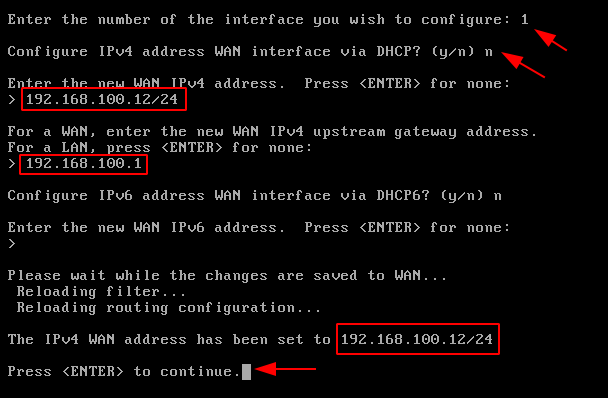

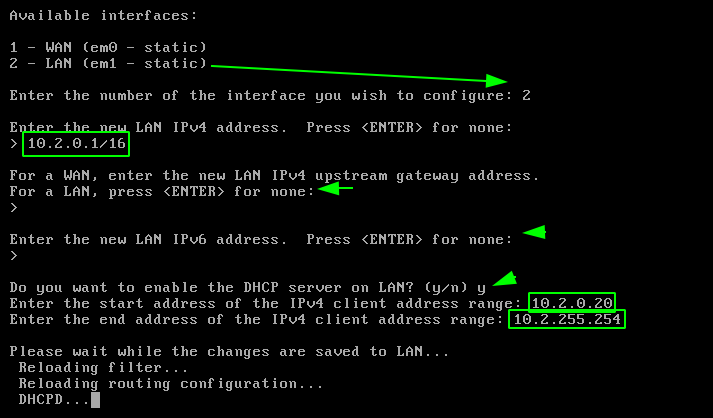

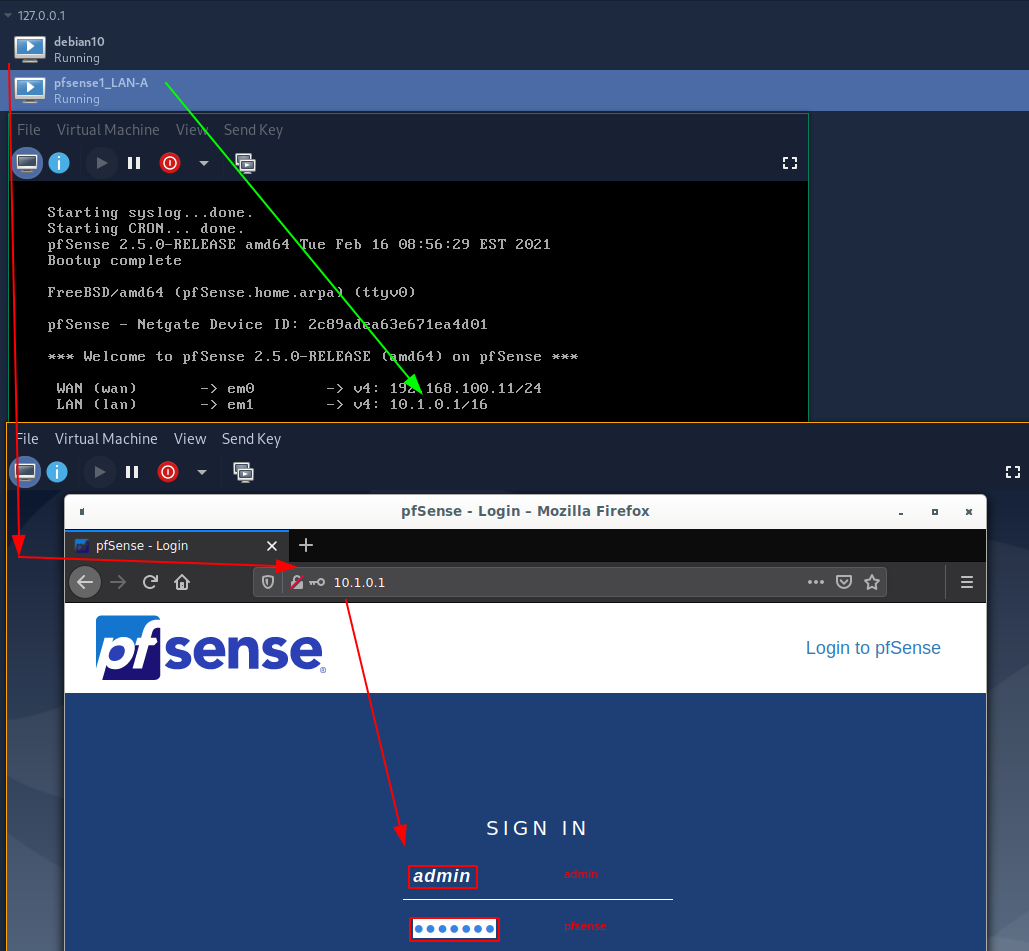

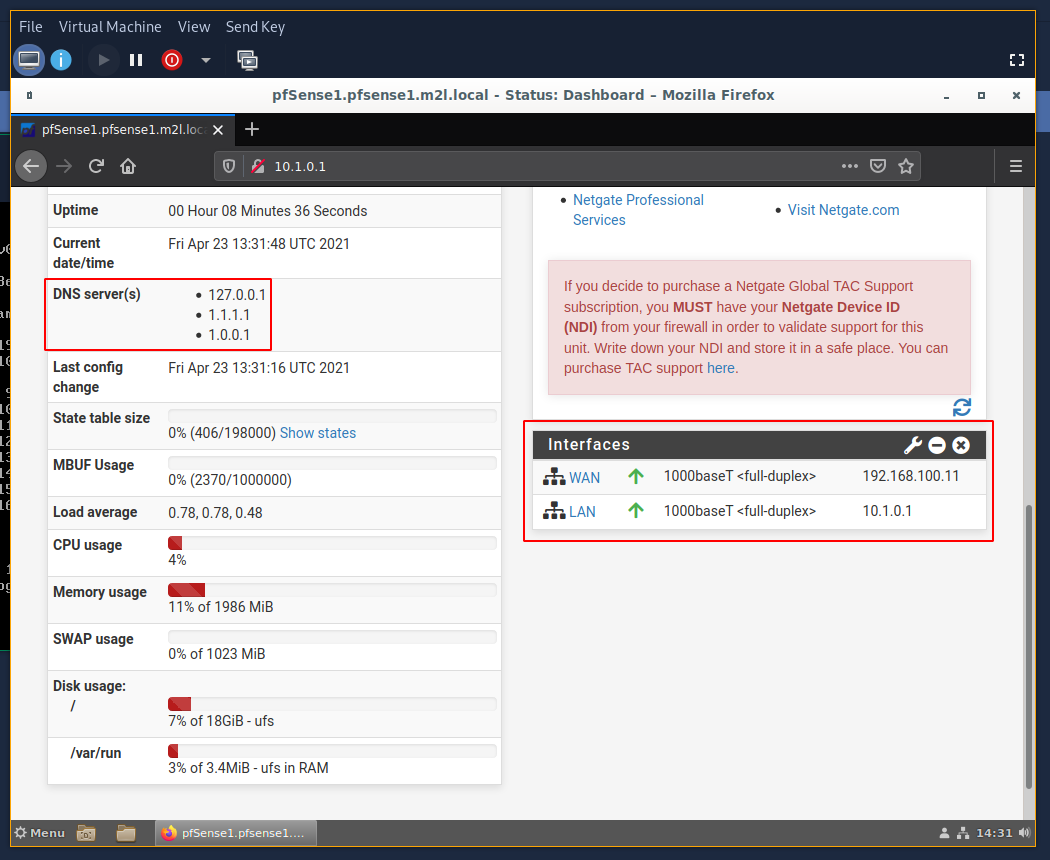

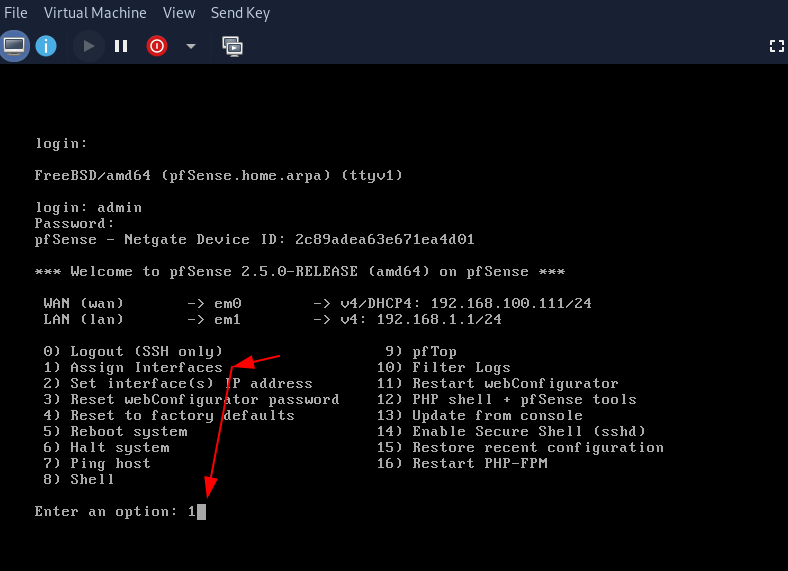

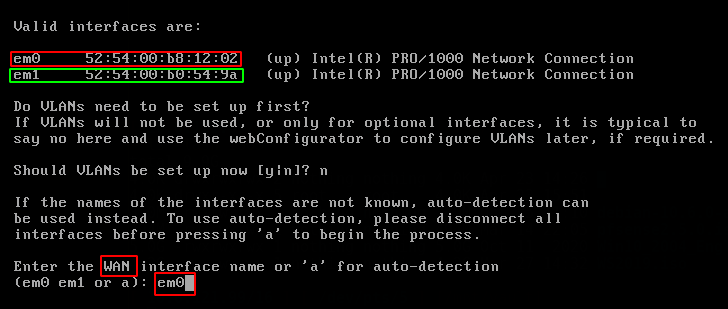

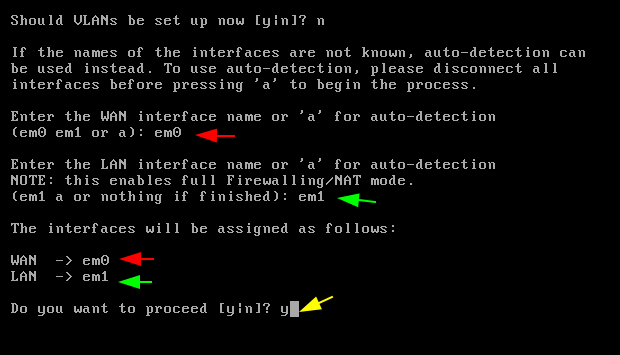

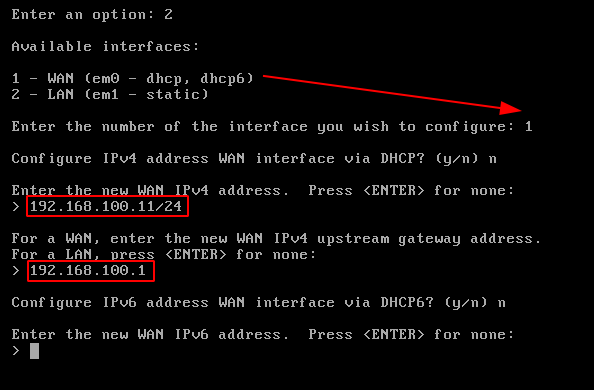

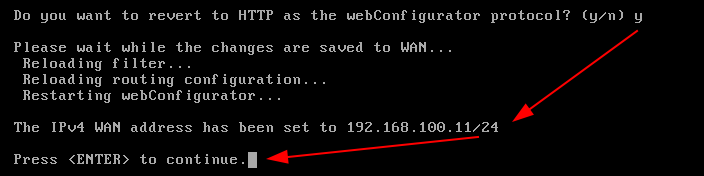

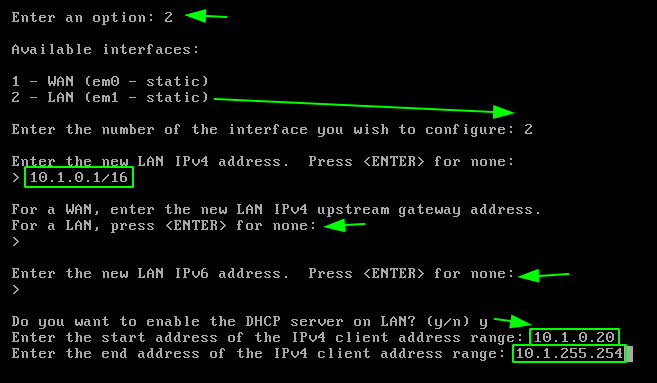

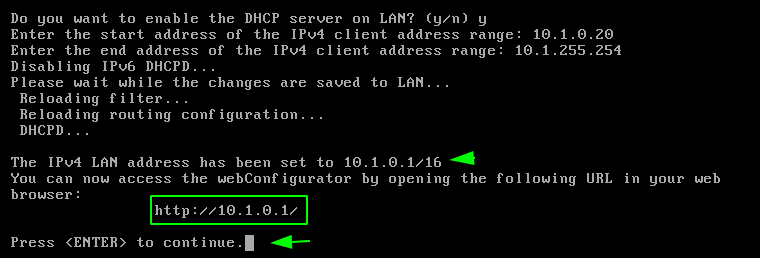

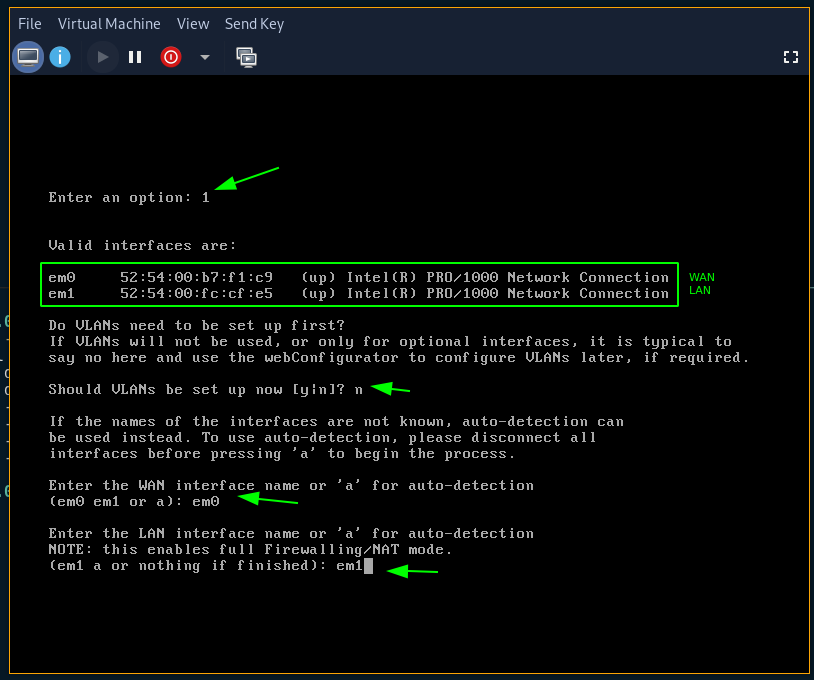

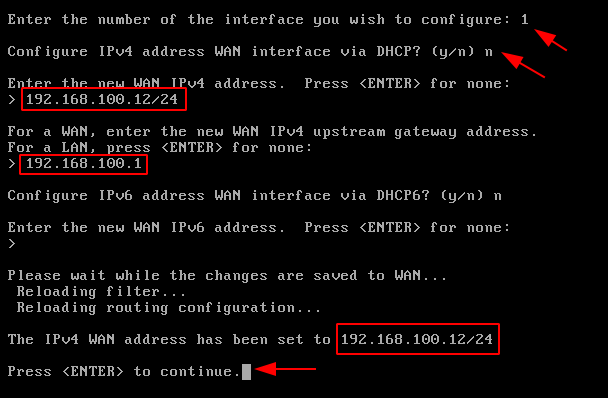

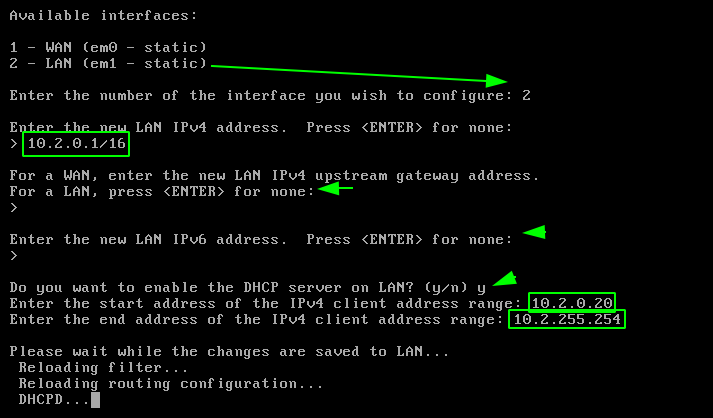

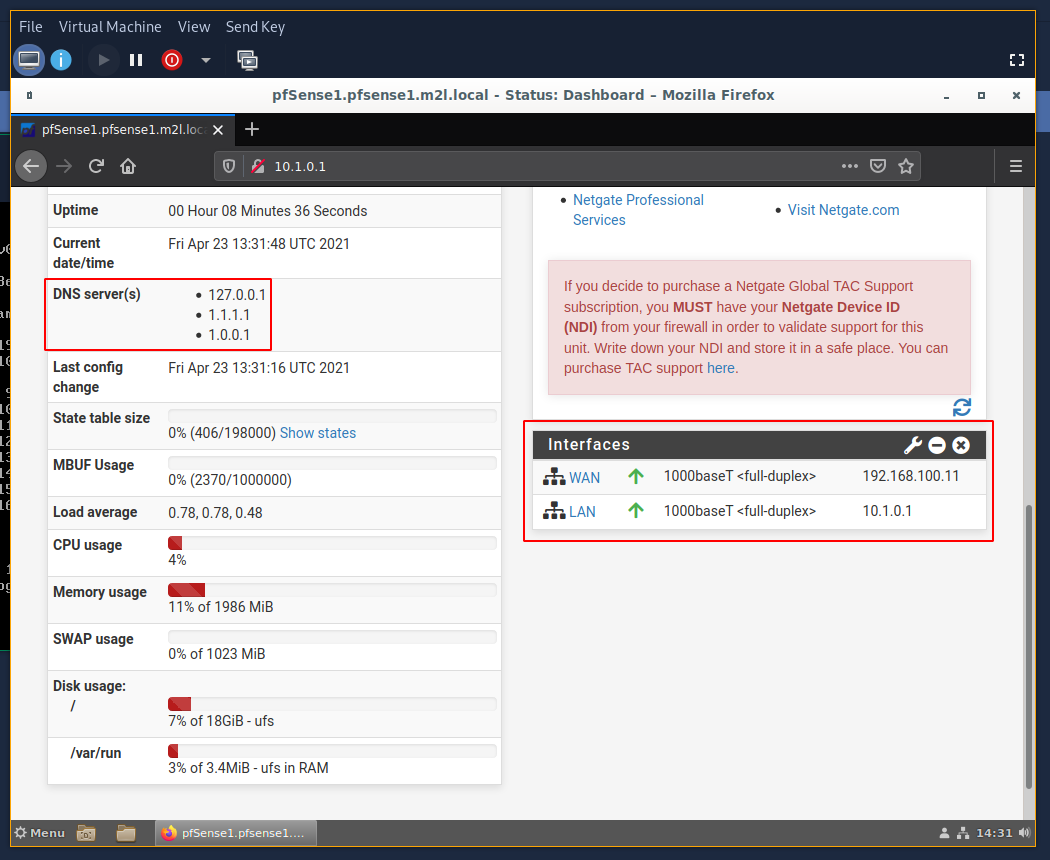

Afin d'assigner les interfaces à leurs roles il faut qu'on puisse les distinguer, et on ne peut les distinguer que grâce à leurs addresses physiques, donc on vérifie laquelle correspond à l'interface connectée au réseau WAN et on en déduit que la seconde appartient au réseau LAN. Une fois que les interfaces ont été attribuées, on leur affecte leurs adresses IP en suivant le schéma réseau.

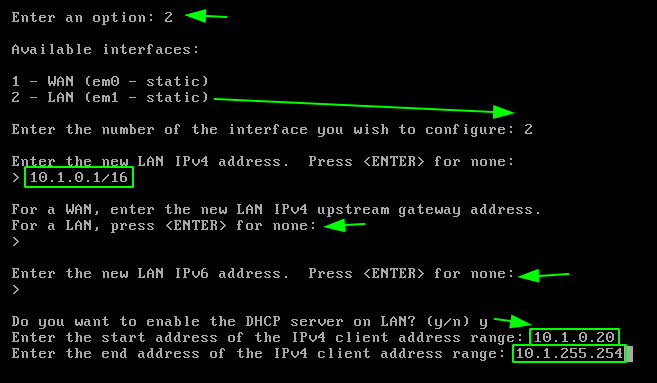

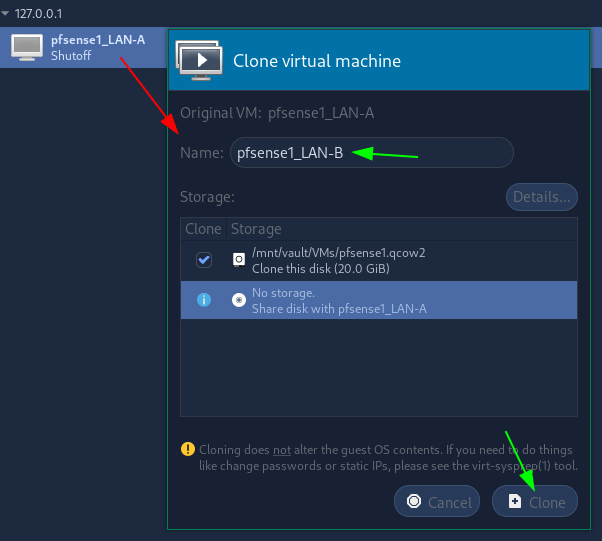

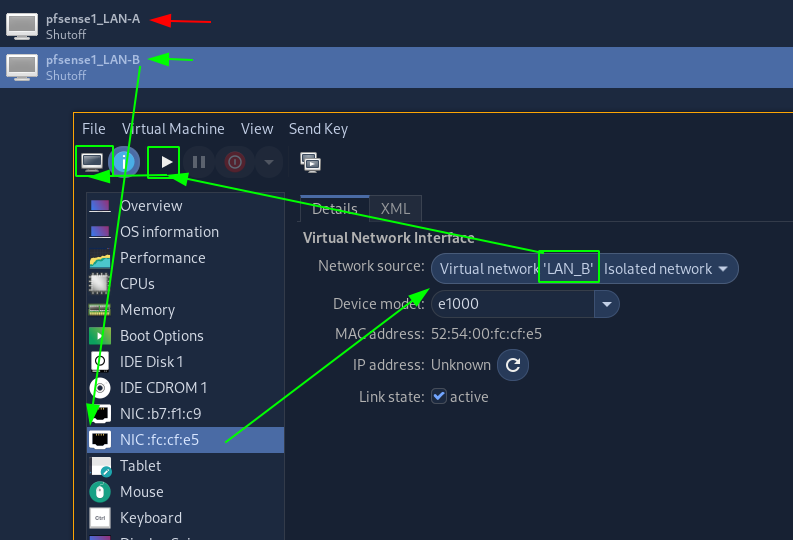

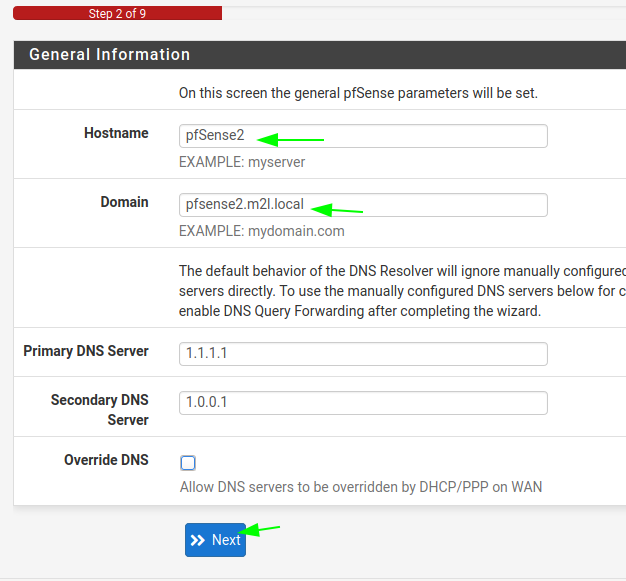

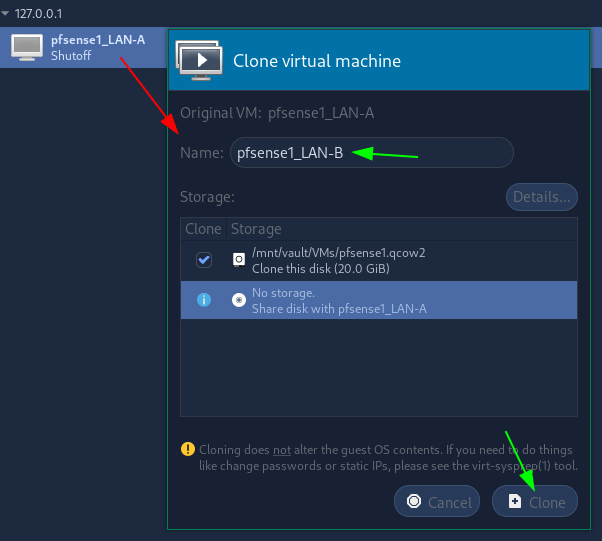

Le pool DHCP du réseau local n'a pas été choisie au hasard. J'ai laissé 18 addresses (10.1.0.2-19) non utilisées afin qu'elles puissent être utilisées en tant qu'adresses IPs statiques si besoin est. Pour la suite on ne va pas ré-installer un second pfsense, on va tout simplement cloner la VM existante et la configurer correctement comme notre premier routeur pfsense.

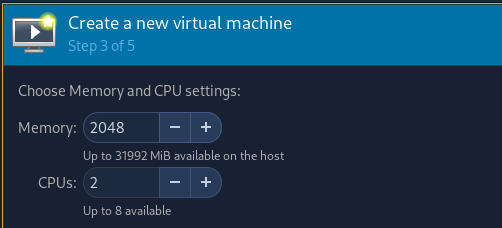

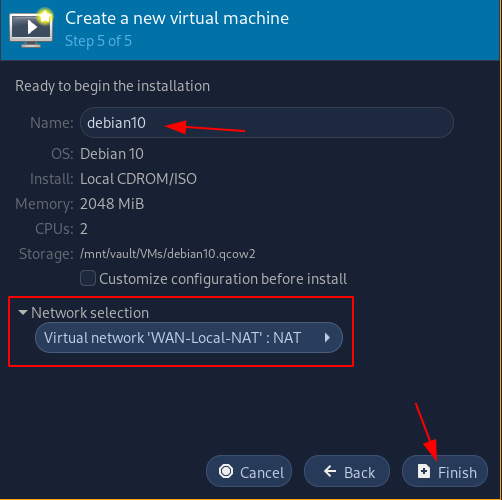

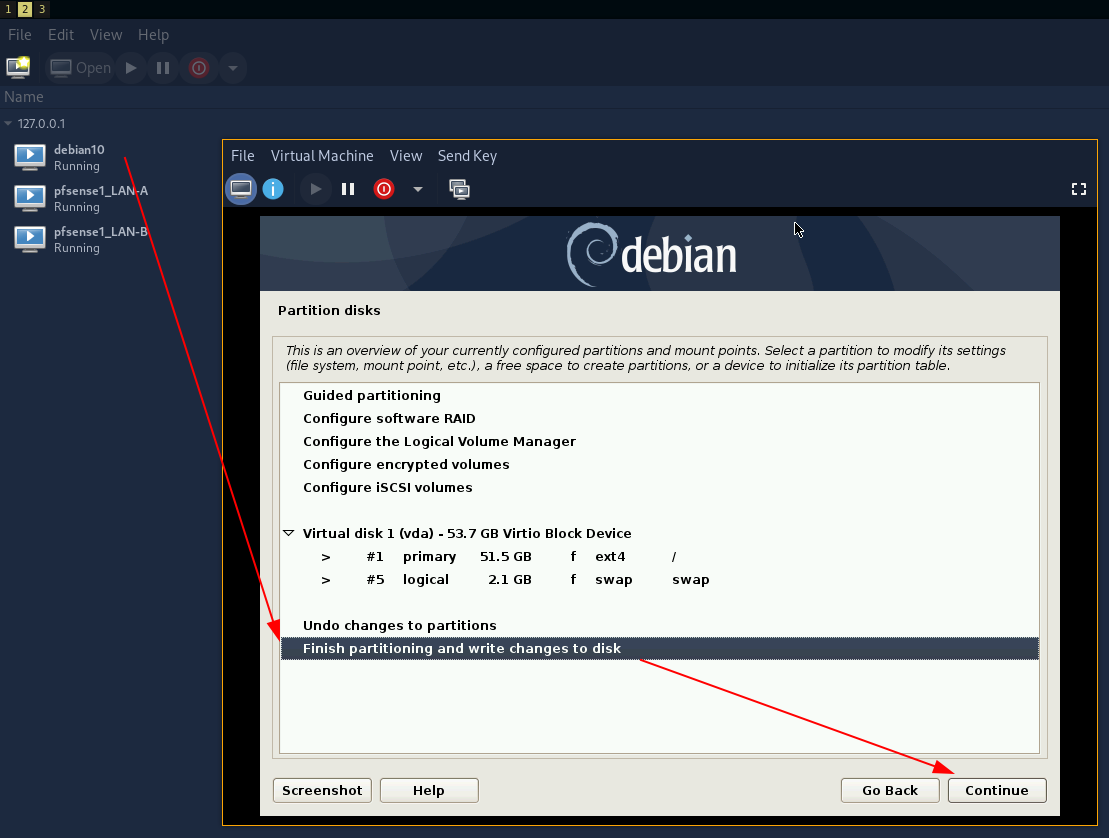

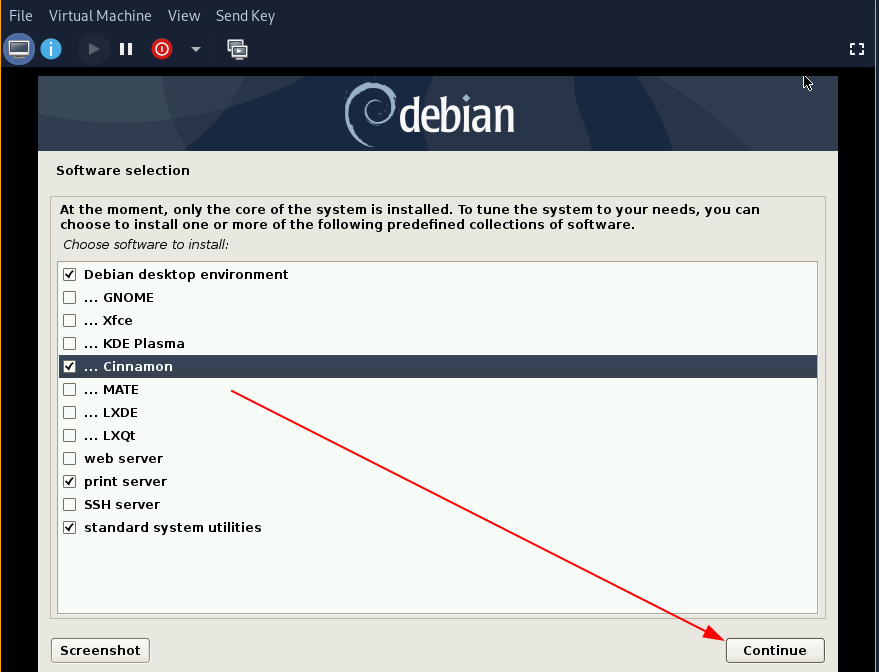

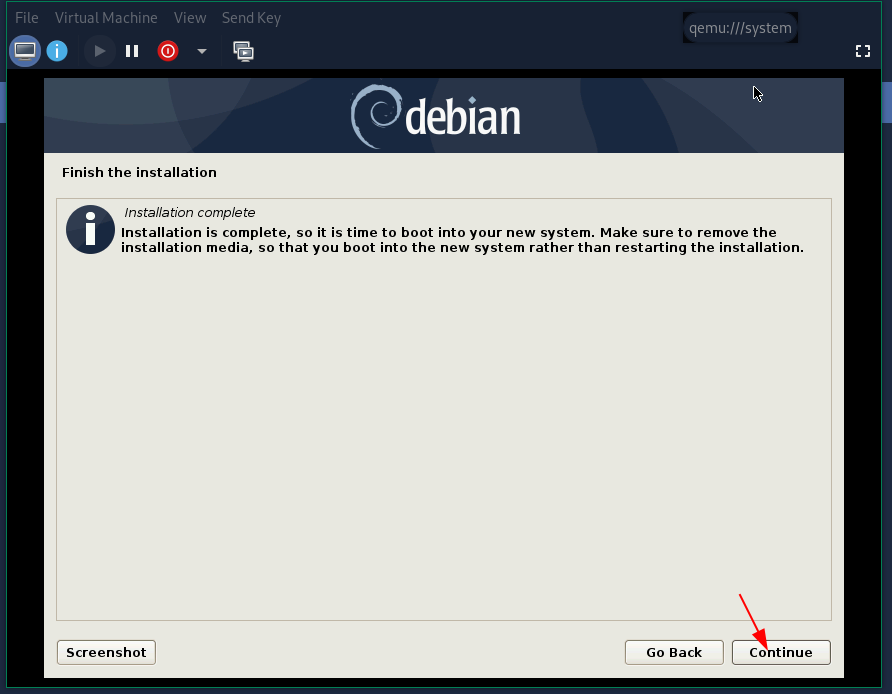

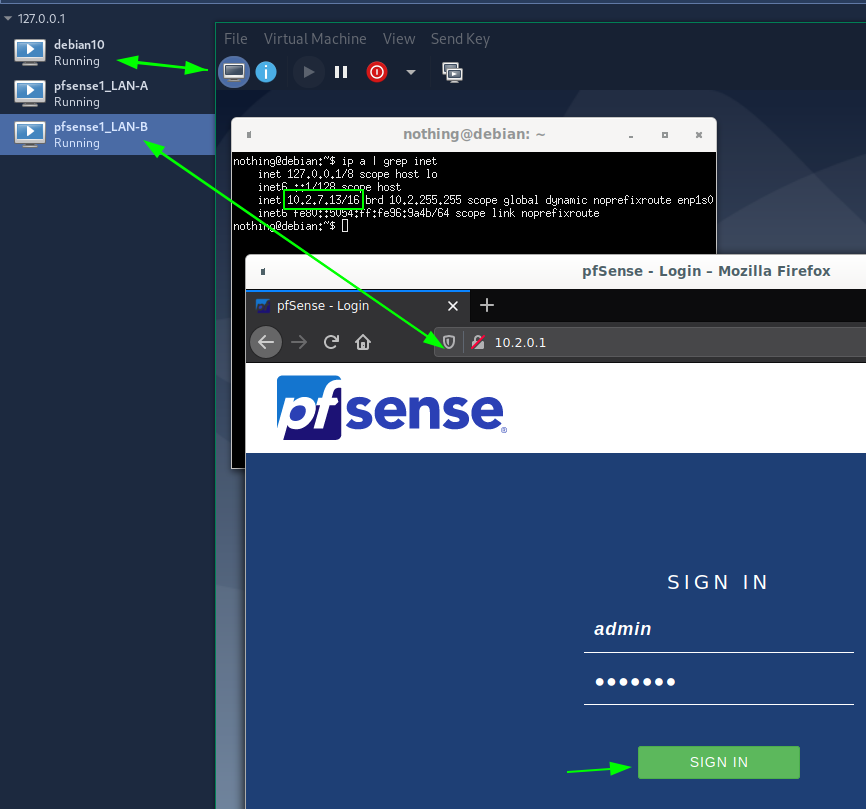

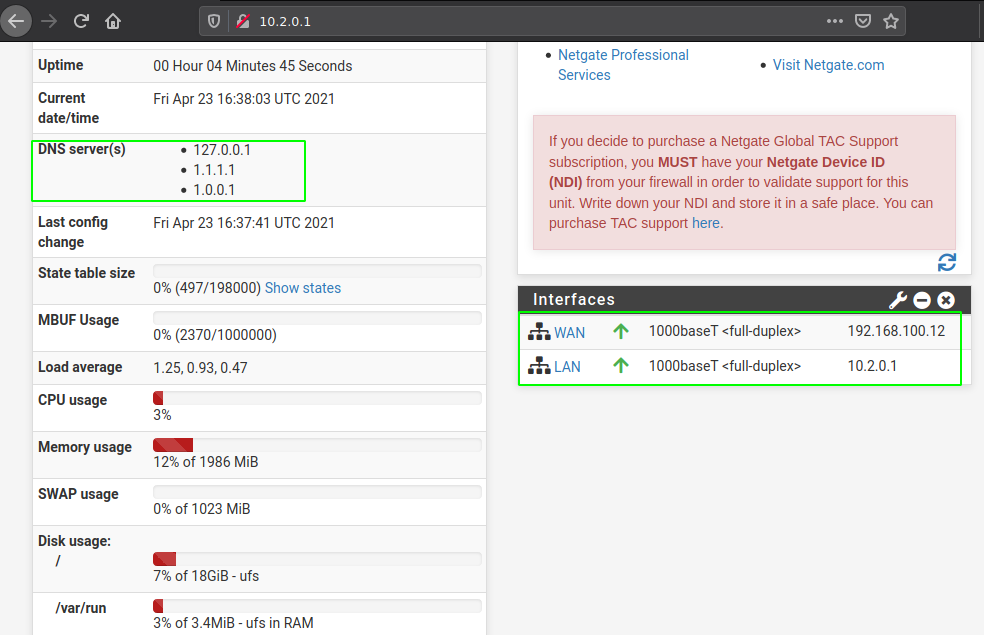

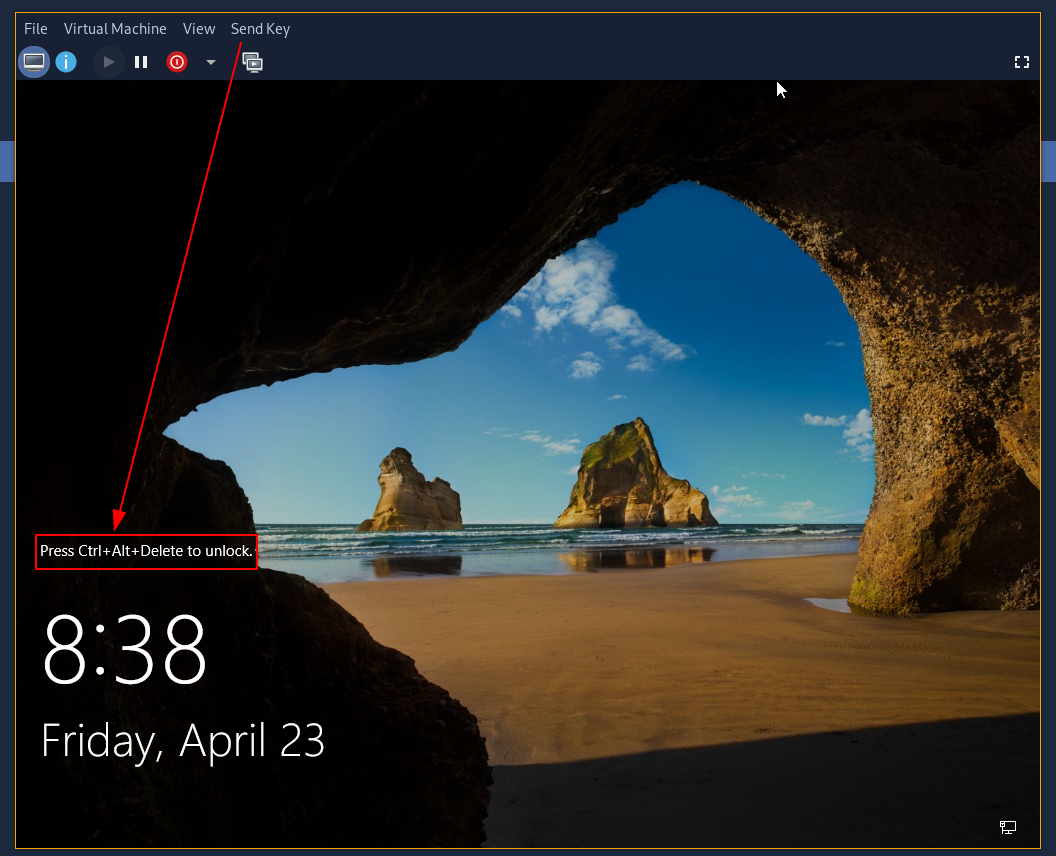

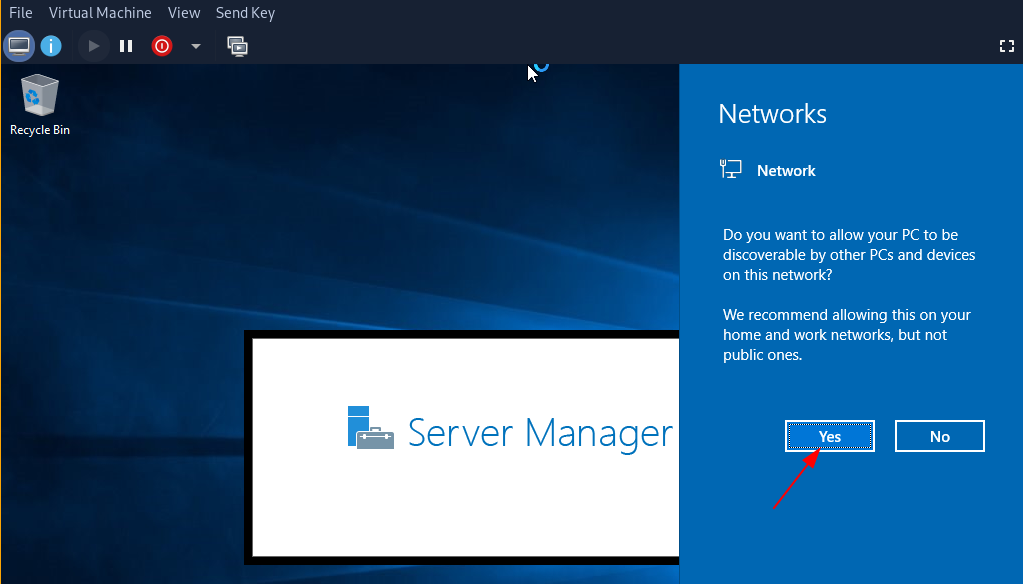

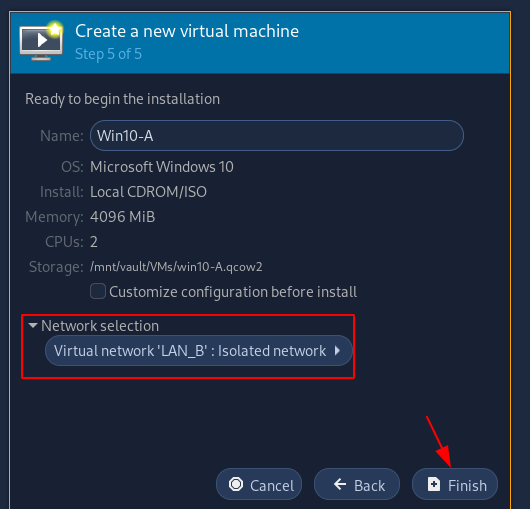

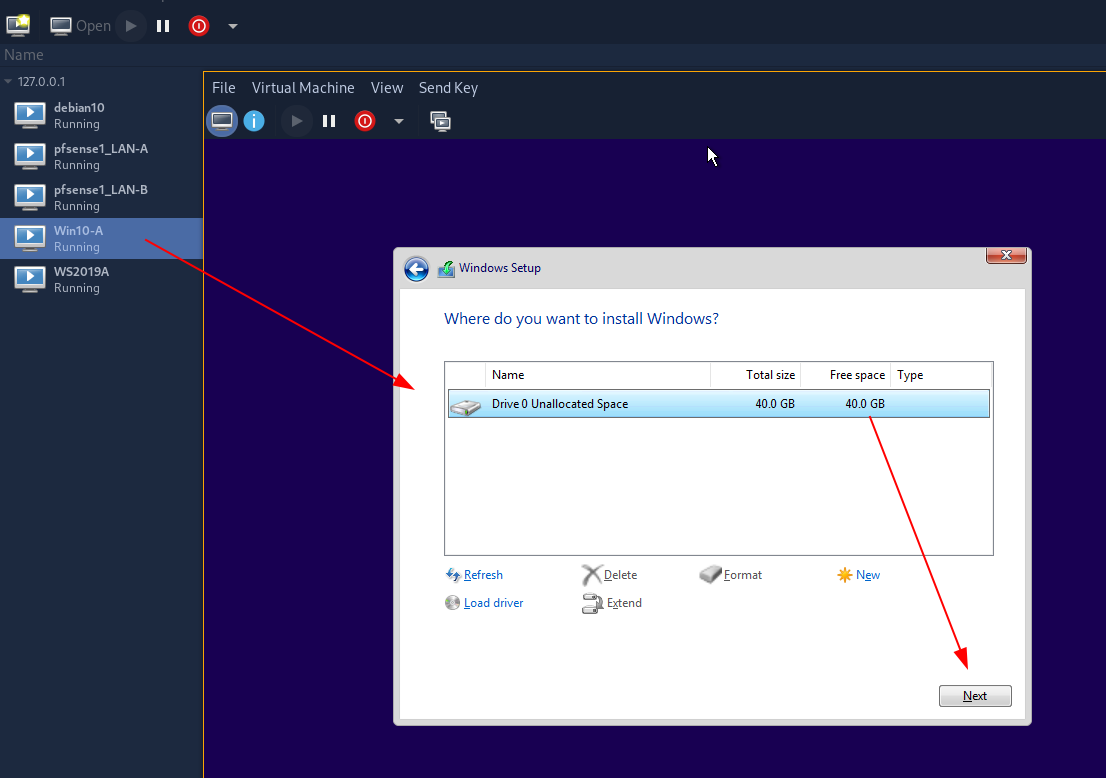

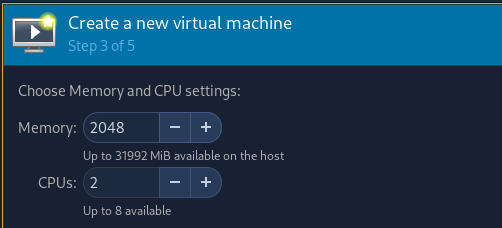

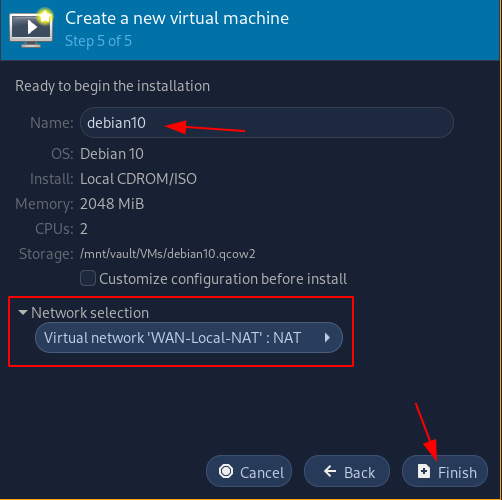

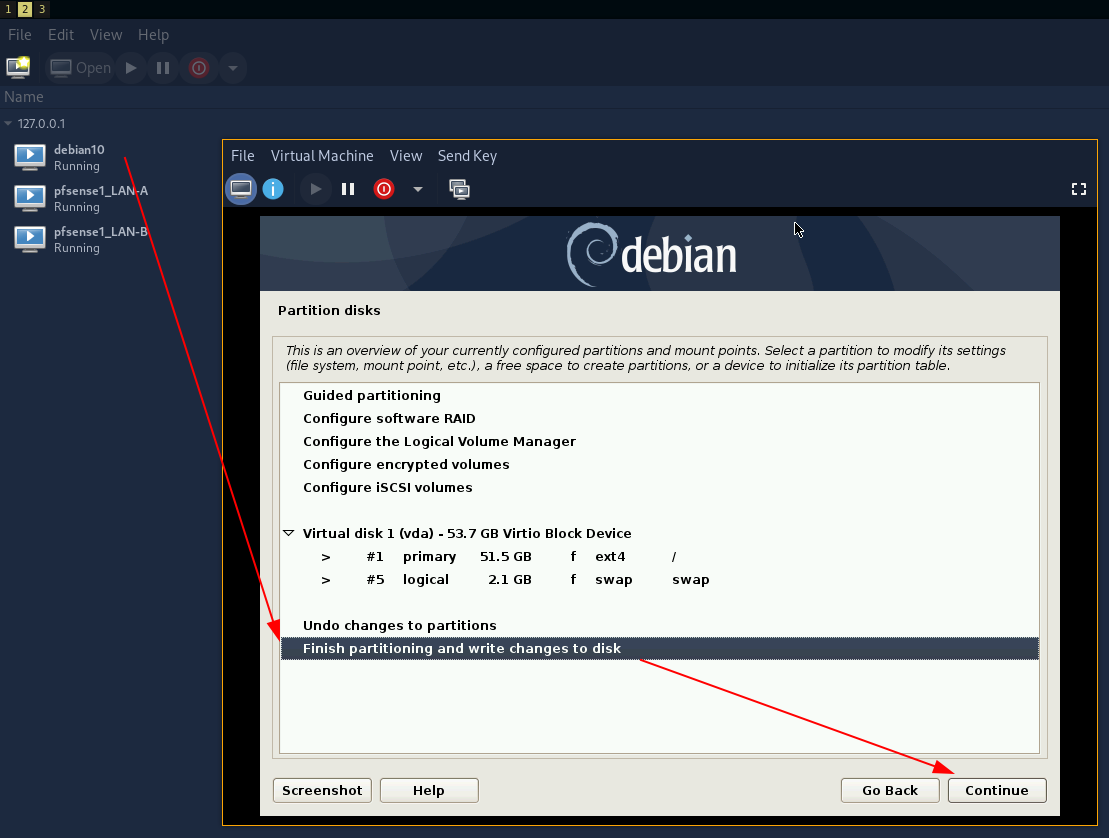

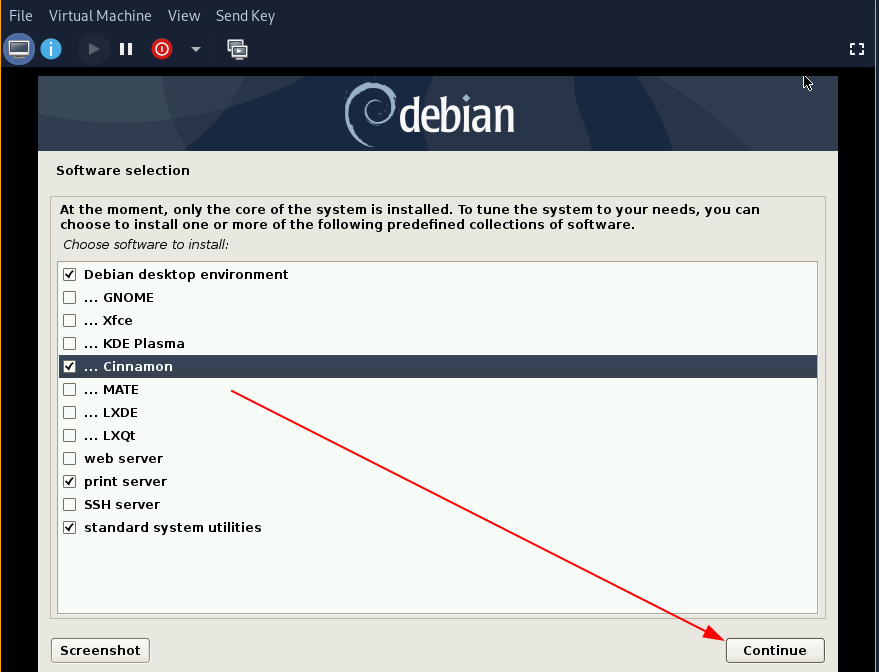

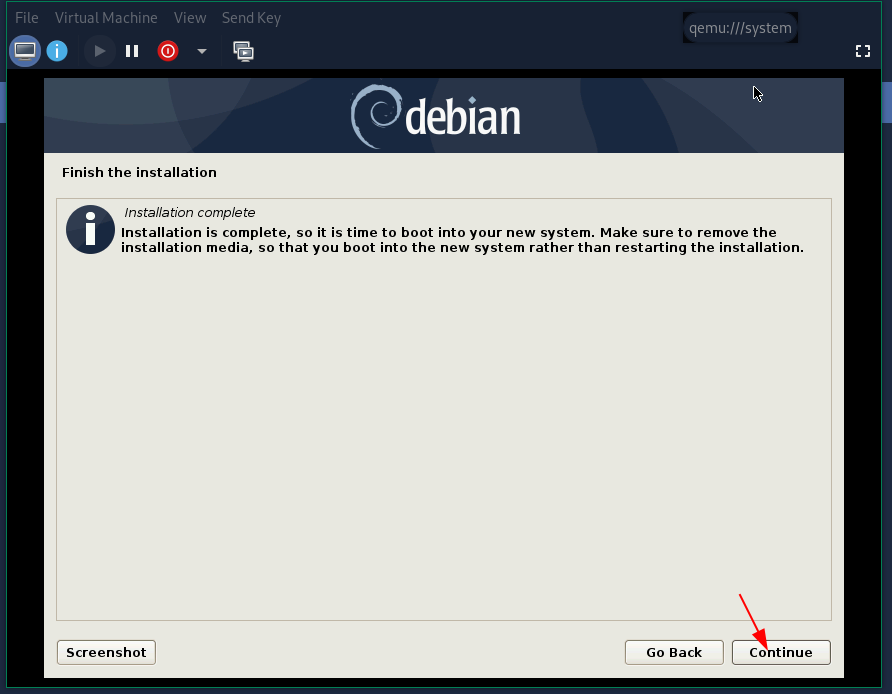

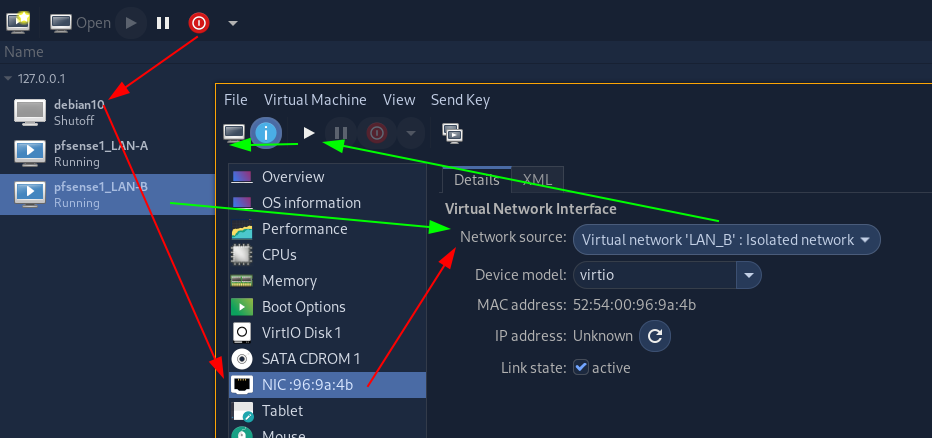

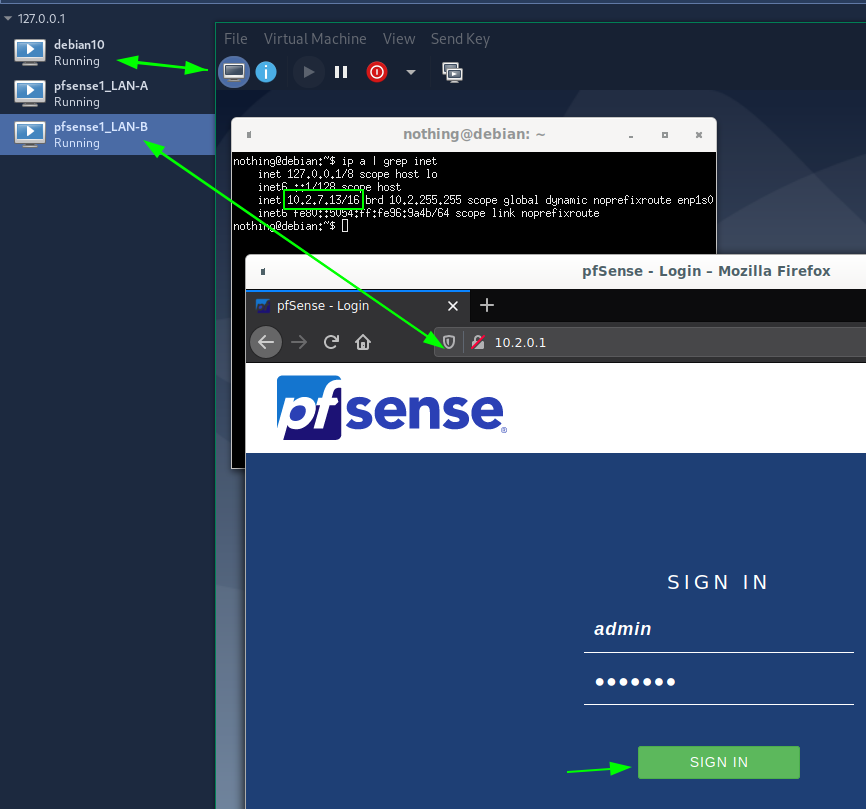

Maintenant qu'on est là on peut commencer l'installation de la VM debian10 sur le WAN car nous n'avons pas encore configuré les deux pfsense. (il faut qu'il y ait un hôte dans le LAN du pfsense en question, et qu'il accède à sa passerelle (10.2.0.1/16 ou 10.1.0.1/16) pour configurer cette dernière.)

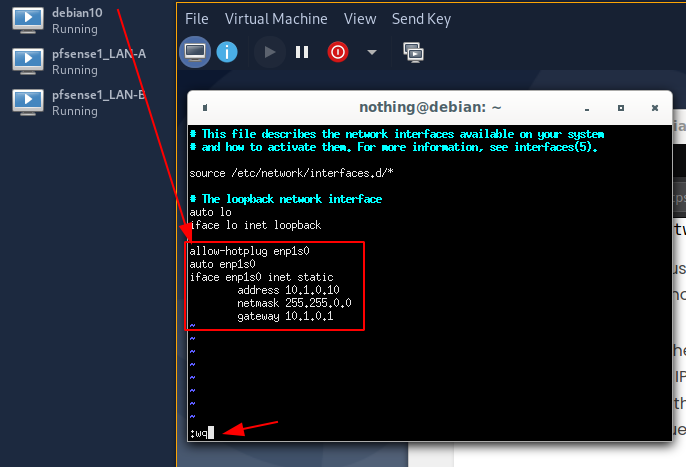

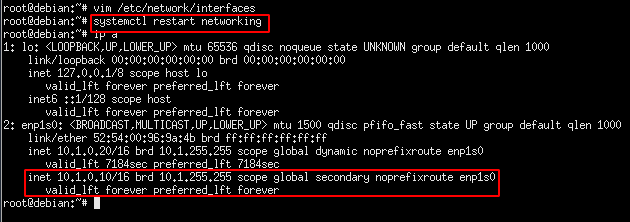

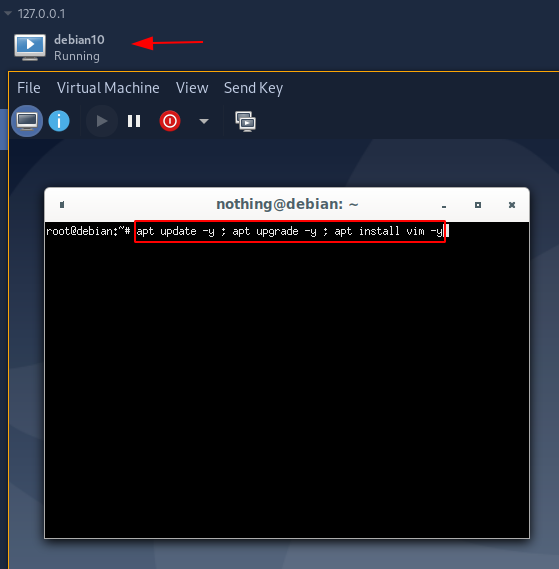

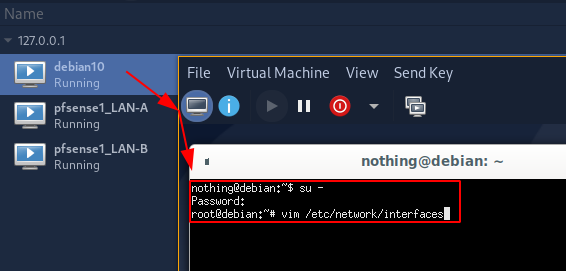

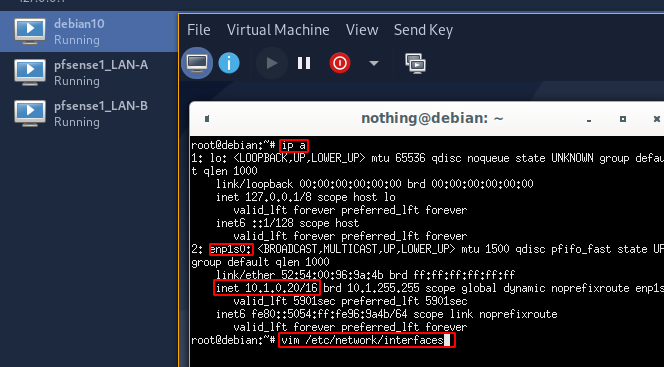

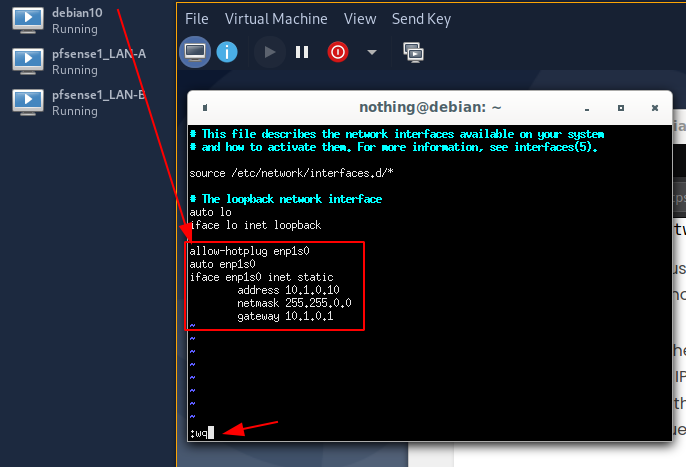

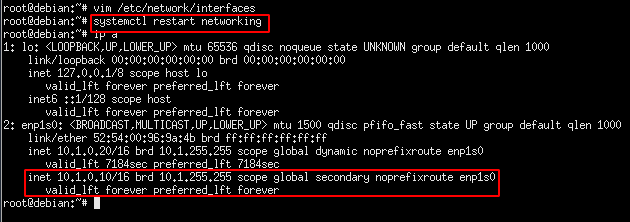

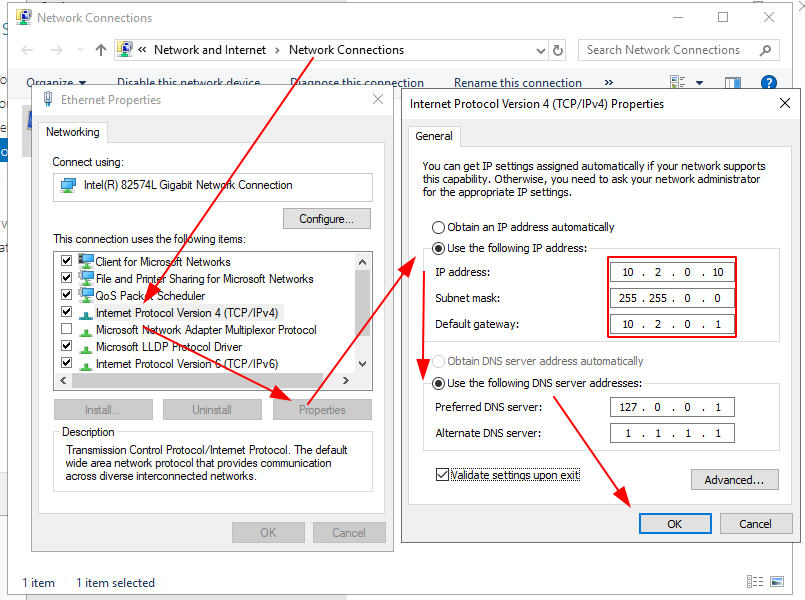

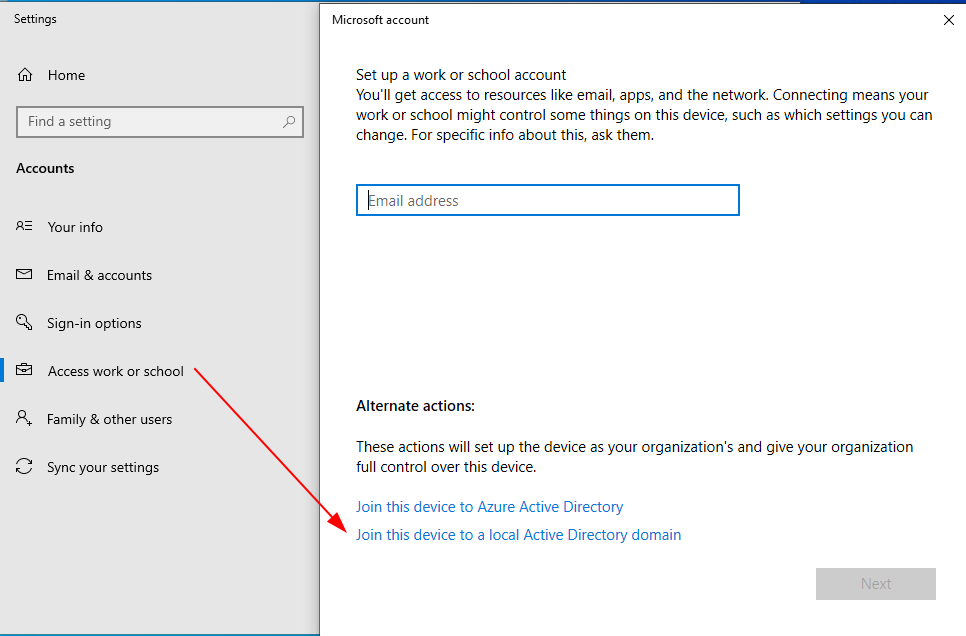

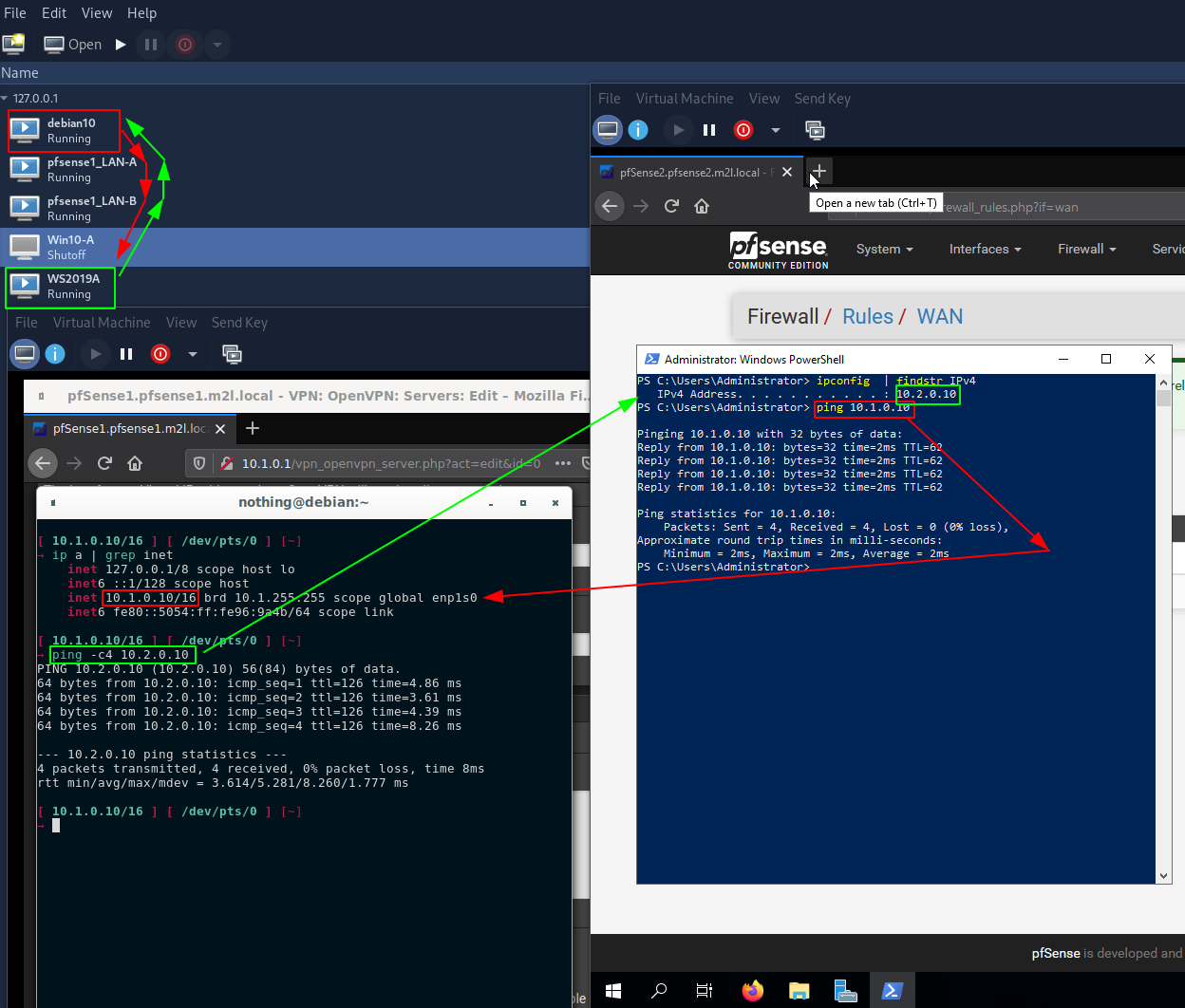

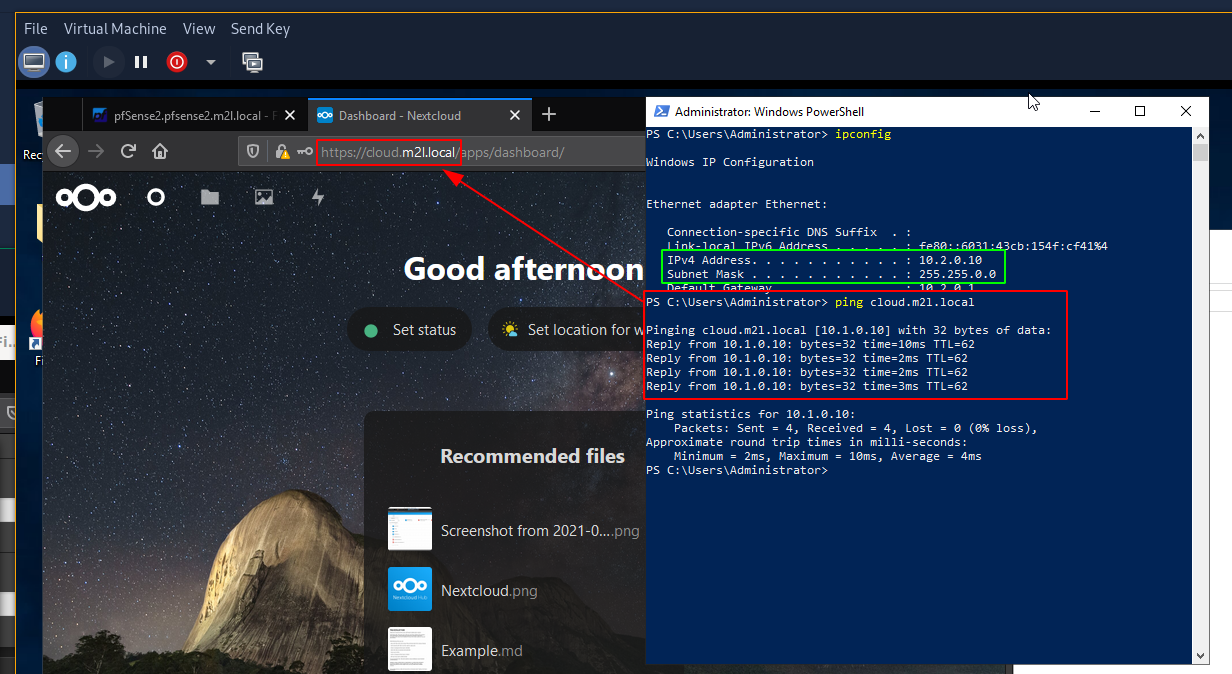

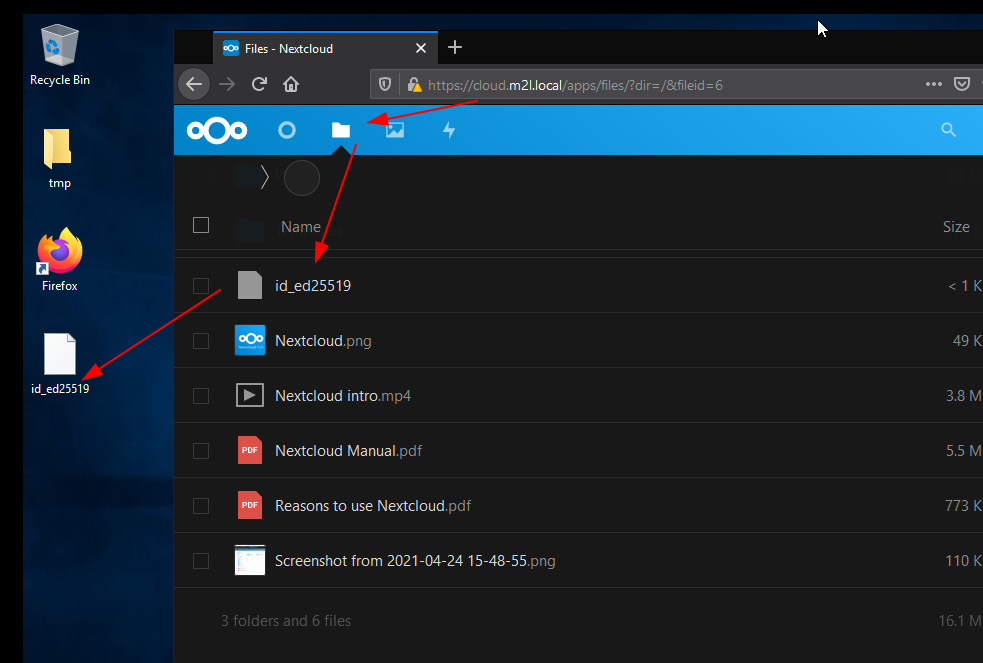

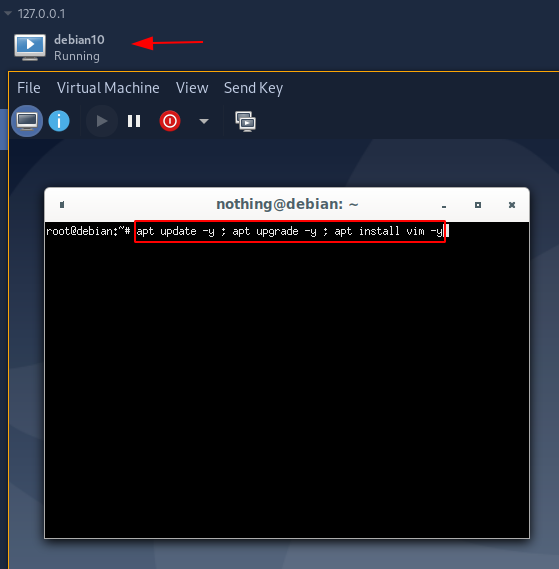

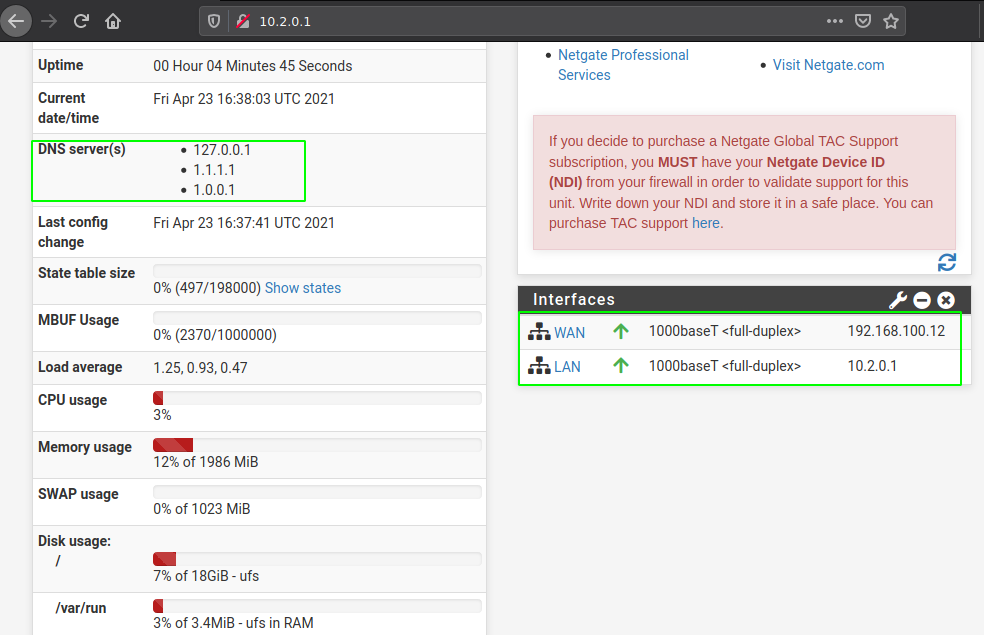

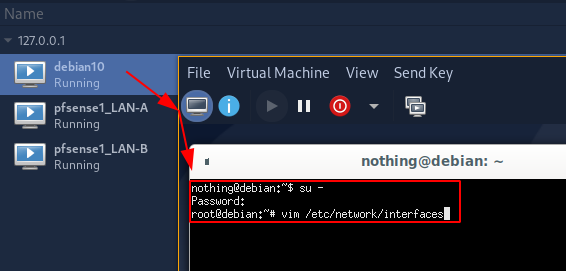

Maintenant que les 2 routeurs pfsense ont étés configurés, on remet la VM debian dans le LAN A comme il a été indiqué dans le schéma réseau, et on lui affecte une IP statique:

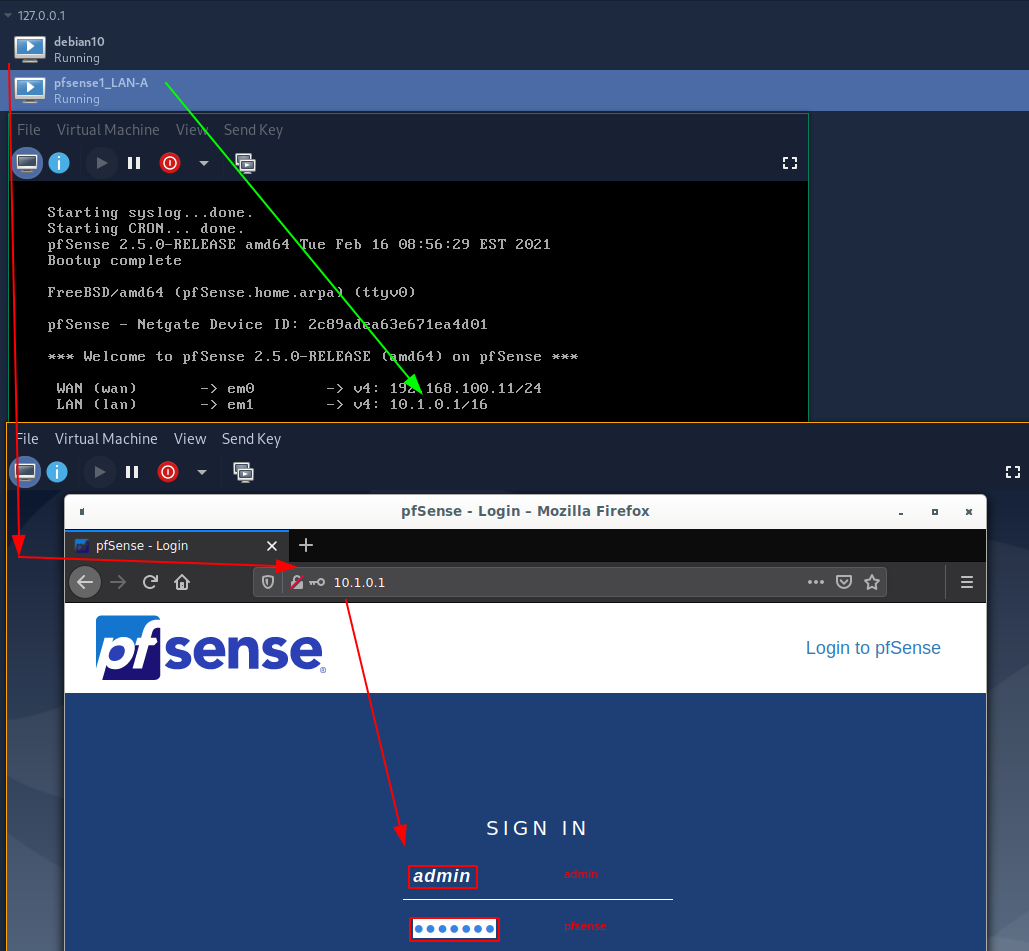

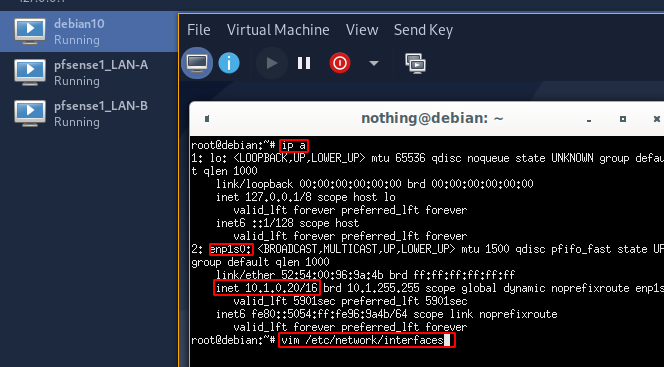

Ici on a la preuve que notre pfsense fonctionne, elle a attribué une adresse via DHCP à notre VM debian. Mais afin de suivre le schéma du réseau, nous voulons l'adresse IP 10.1.0.10/16 pour notre VM debian: