Situation Professionnelle 1: Nextcloud

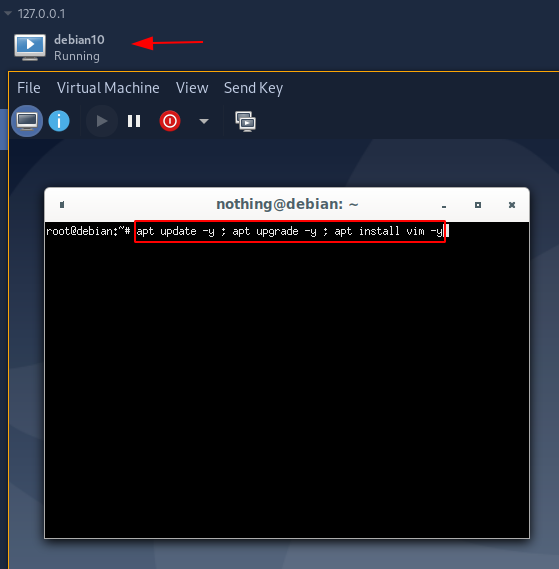

On installe les dépendances requises pour notre instance:

apt update -y && apt upgrade -y

apt -y install apt-transport-https lsb-release ca-certificates curl gnupg -y

sh -c 'echo "deb http://apt.postgresql.org/pub/repos/apt $(lsb_release -cs)-pgdg main" > /etc/apt/sources.list.d/pgdg.list'

wget --quiet -O - https://www.postgresql.org/media/keys/ACCC4CF8.asc | apt-key add -

apt update -y

apt install docker.io sudo socat wget unzip zip postgresql-13 nginx php7.3-{xml,json,intl,dev,common,fpm,curl,cli,pgsql,gd,common,mbstring,zip,soap,bz2} -y

Puis on lance NGINX, et on va dans le répertoire de php7.3 pour éditer les fichiers de configuration:

systemctl enable --now nginx

systemctl status nginx

cd /etc/php/7.3/

echo 'date.timezone = Europe/Paris' >> fpm/php.ini

echo 'date.timezone = Europe/Paris' >> cli/php.ini

echo 'cgi.fix_pathinfo=0' >> fpm/php.ini

echo 'cgi.fix_pathinfo=0' >> cli/php.ini

echo 'env[HOSTNAME] = $HOSTNAME' >> fpm/pool.d/www.conf

echo 'env[PATH] = /usr/local/bin:/usr/bin:/bin' >> fpm/pool.d/www.conf

echo 'env[TMP] = /tmp' >> fpm/pool.d/www.conf

echo 'env[TMPDIR] = /tmp' >> fpm/pool.d/www.conf

echo 'env[TEMP] = /tmp' >> fpm/pool.d/www.conf

Puis on redémarre php et postgres:

systemctl enable --now php7.3-fpm

systemctl enable --now postgresql

systemctl status postgresql

Puis on configure la base de données:

useradd nextcloud -s /bin/bash

sudo -u postgres psql

CREATE USER nextcloud;

CREATE DATABASE nextcloud;

ALTER DATABASE nextcloud OWNER TO nextcloud;

GRANT ALL PRIVILEGES ON DATABASE nextcloud TO nextcloud;

\q

On va ensuite télécharger la dernière version de nextcloud:

cd /var/www/

wget -q https://download.nextcloud.com/server/releases/latest.zip

unzip -qq latest.zip

sudo chown -R nextcloud:www-data /var/www/nextcloud

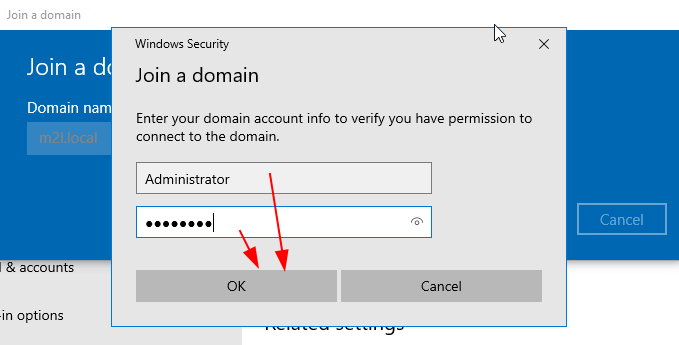

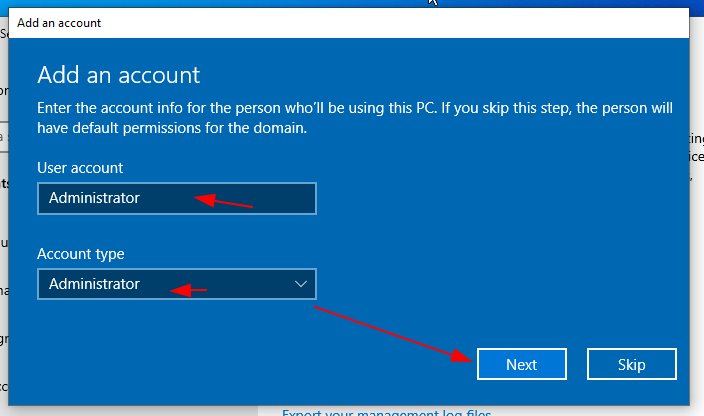

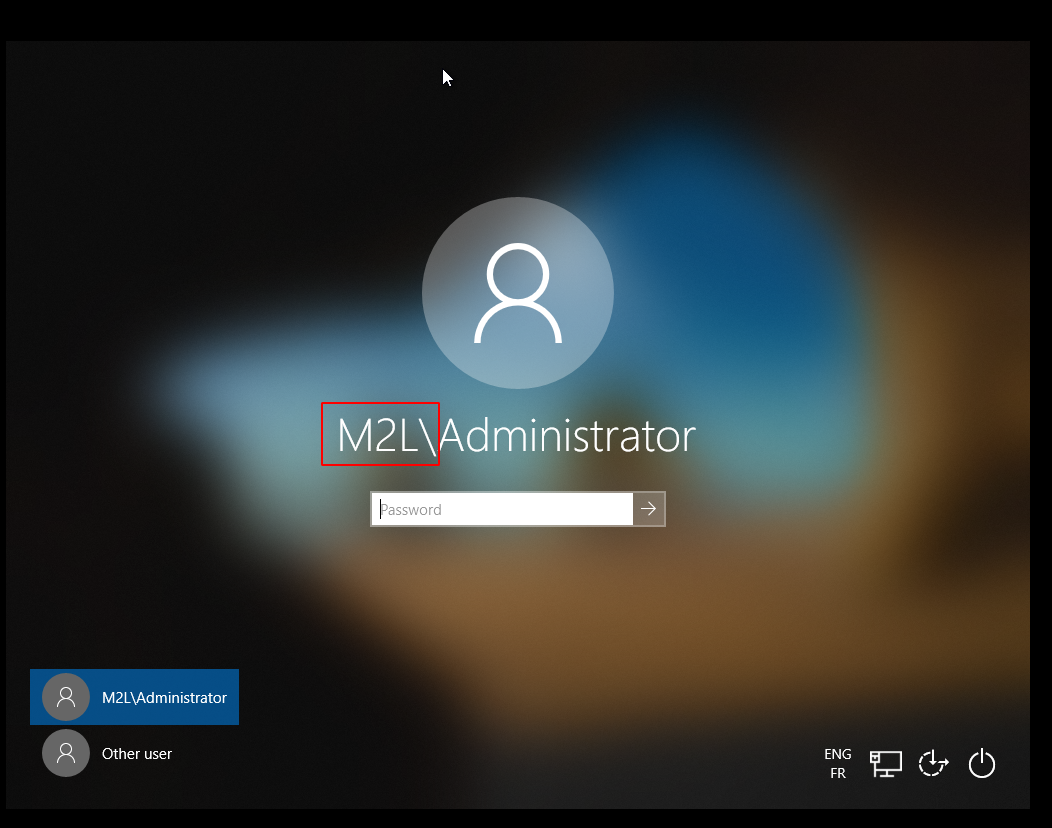

Puis on va modifier la configuration nginx existante:

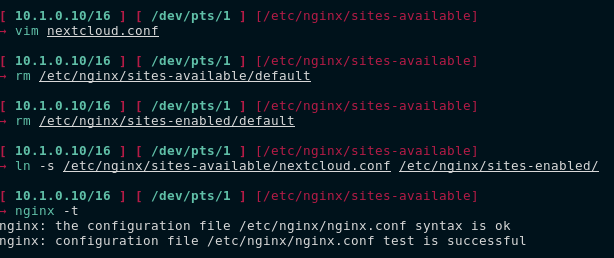

cd /etc/nginx/sites-available/

wget https://ech1.netlify.app/servers/nextcloud/nginx.conf -O nextcloud.conf

vim nextcloud.conf

on édite la configuration nginx:

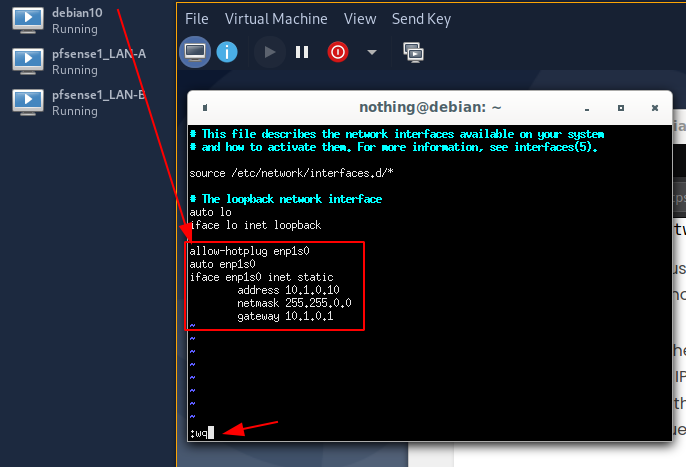

:wq pour sauvegarder et quitter vim :

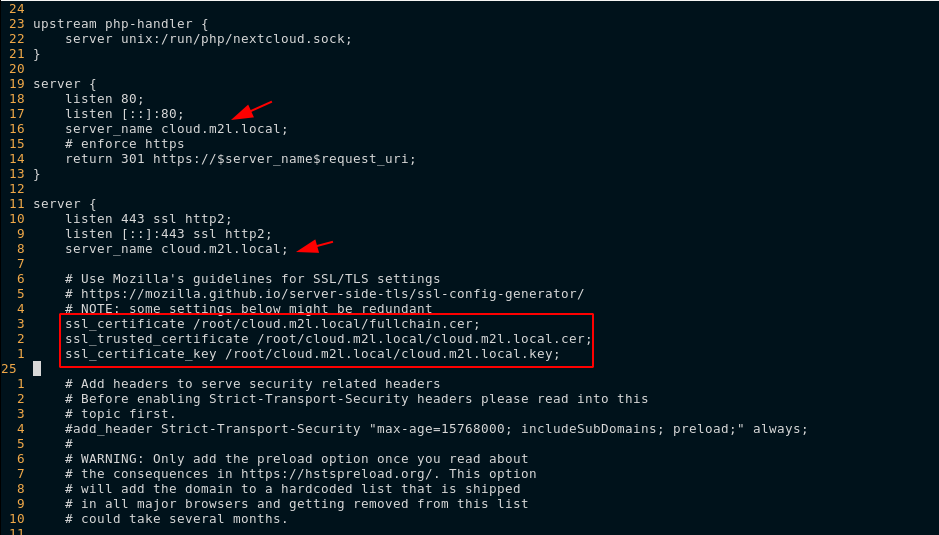

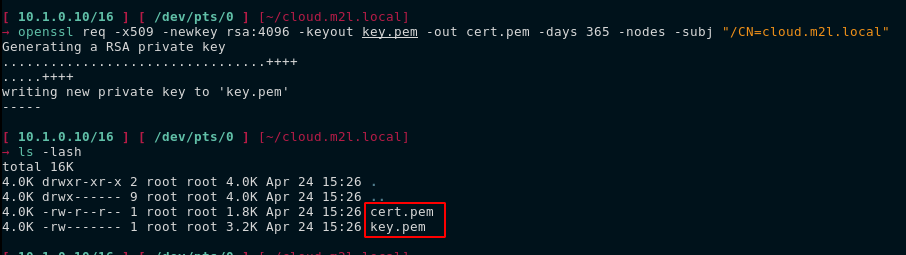

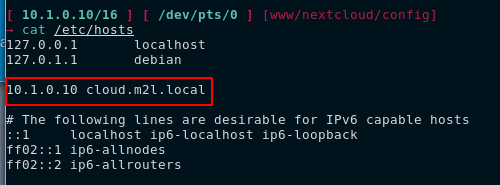

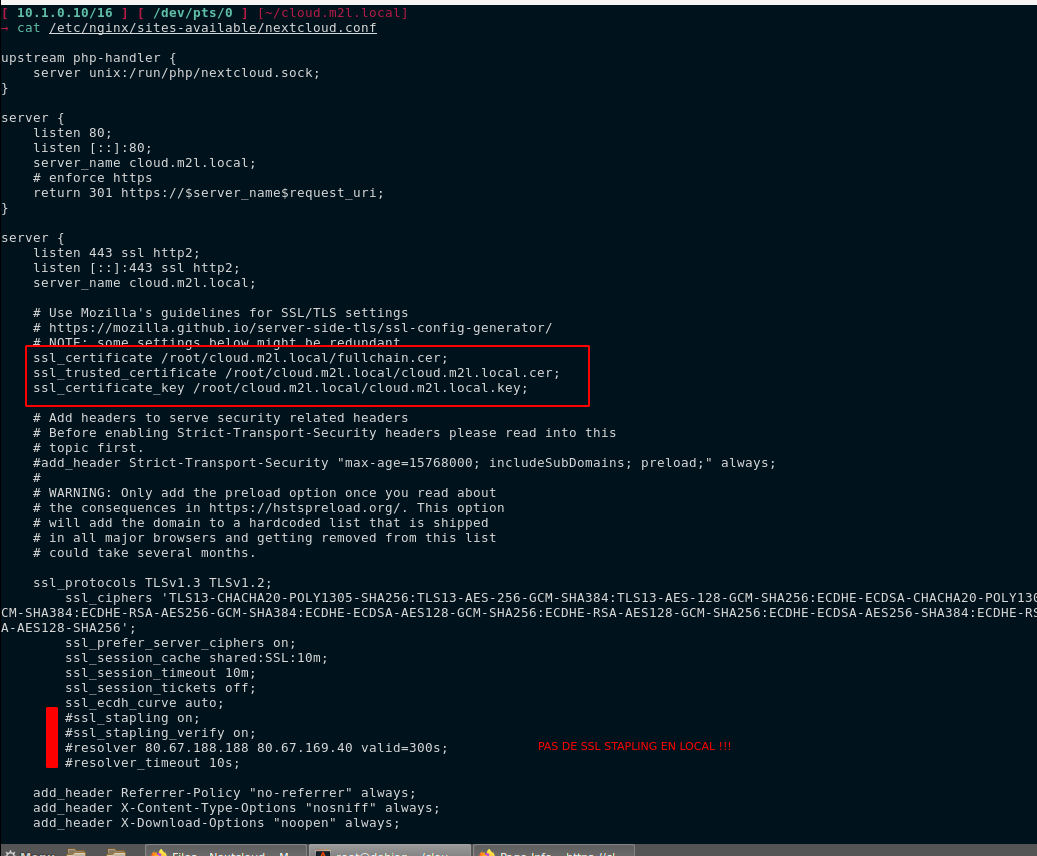

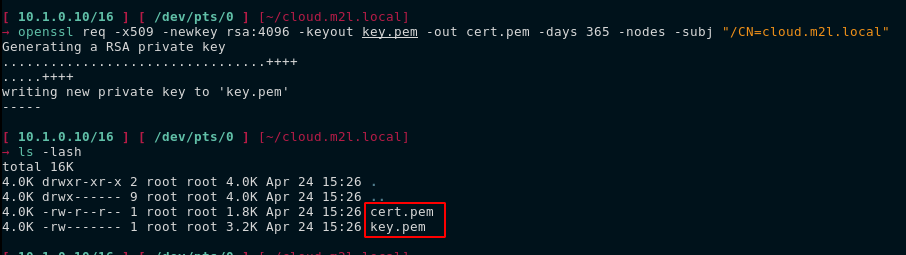

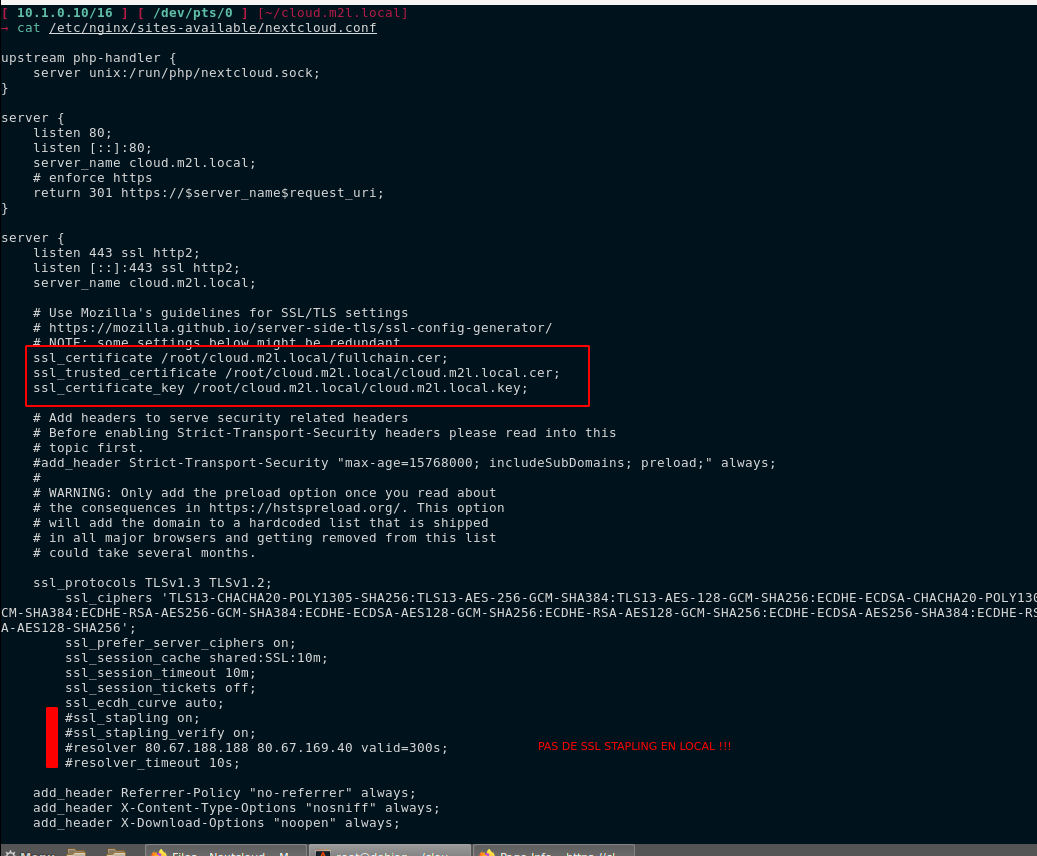

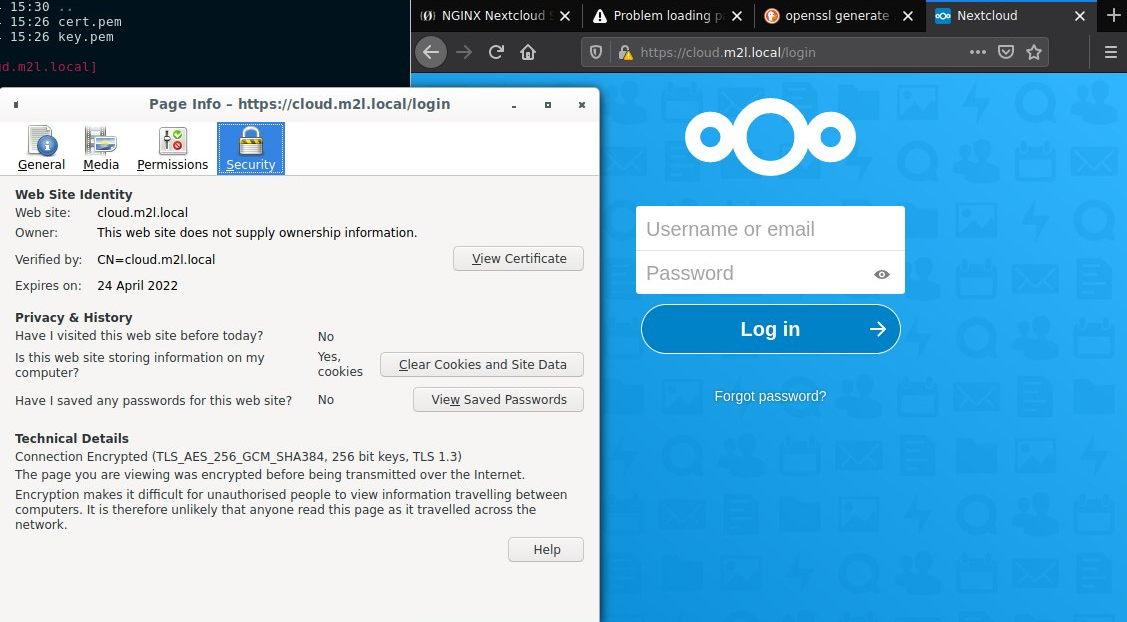

On génère le certificat SSL dans /root/cloud.m2l.local

mkdir /root/cloud.m2l.local

cd /root/cloud.m2l.local

openssl req -x509 -newkey rsa:4096 -keyout key.pem -out cert.pem -days 365 -nodes -subj "CN=cloud.m2l.local"

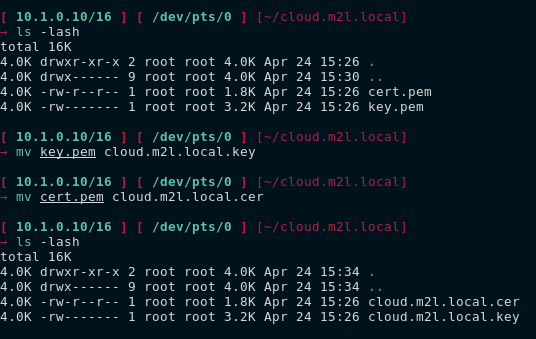

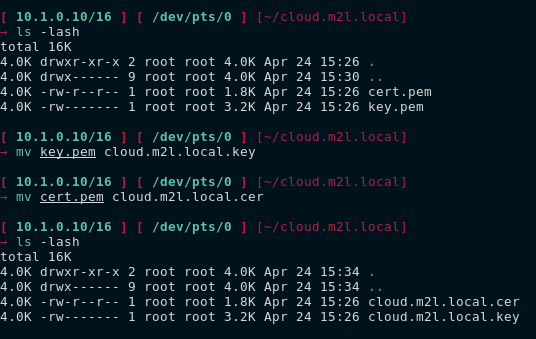

Puis on les renomme afin de suivre la configuration nginx:

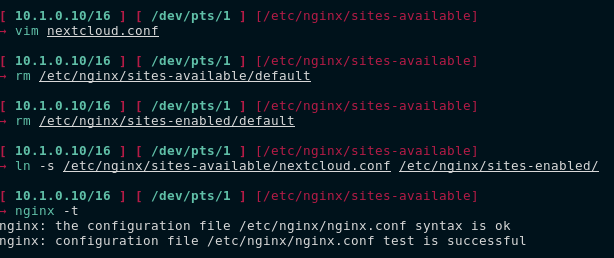

puis on supprime la configuration default de nginx, et on crée le lien symbolique pour activer notre site nextcloud:

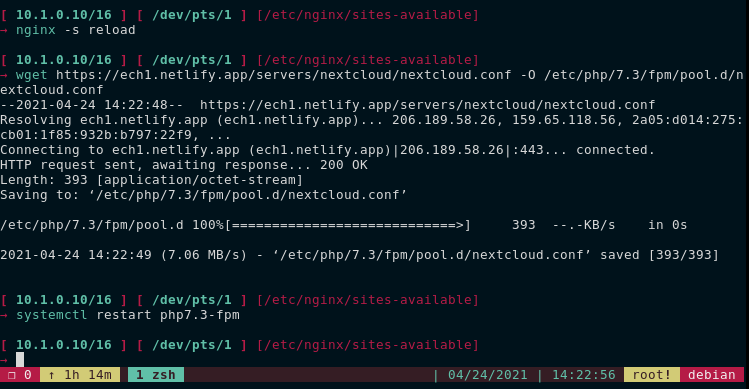

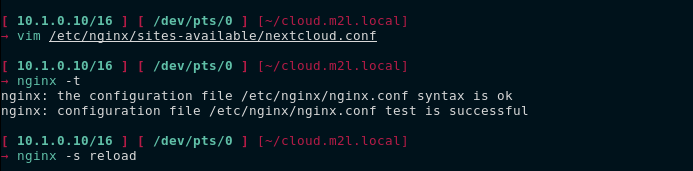

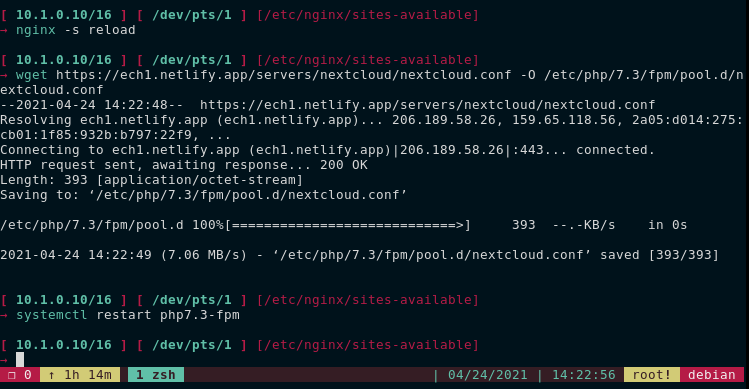

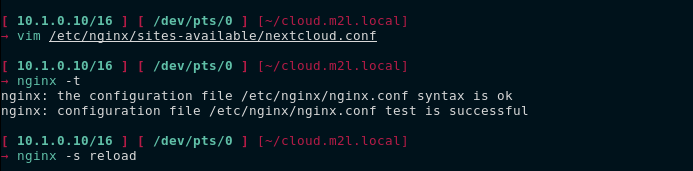

Puis on relance nginx:

Puis on relance php7.3-fpm après avoir modifié le fichier de configuration et on obtient ce résultat:

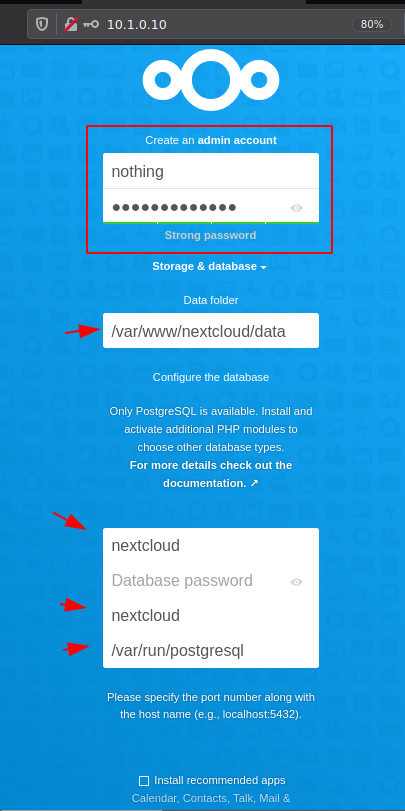

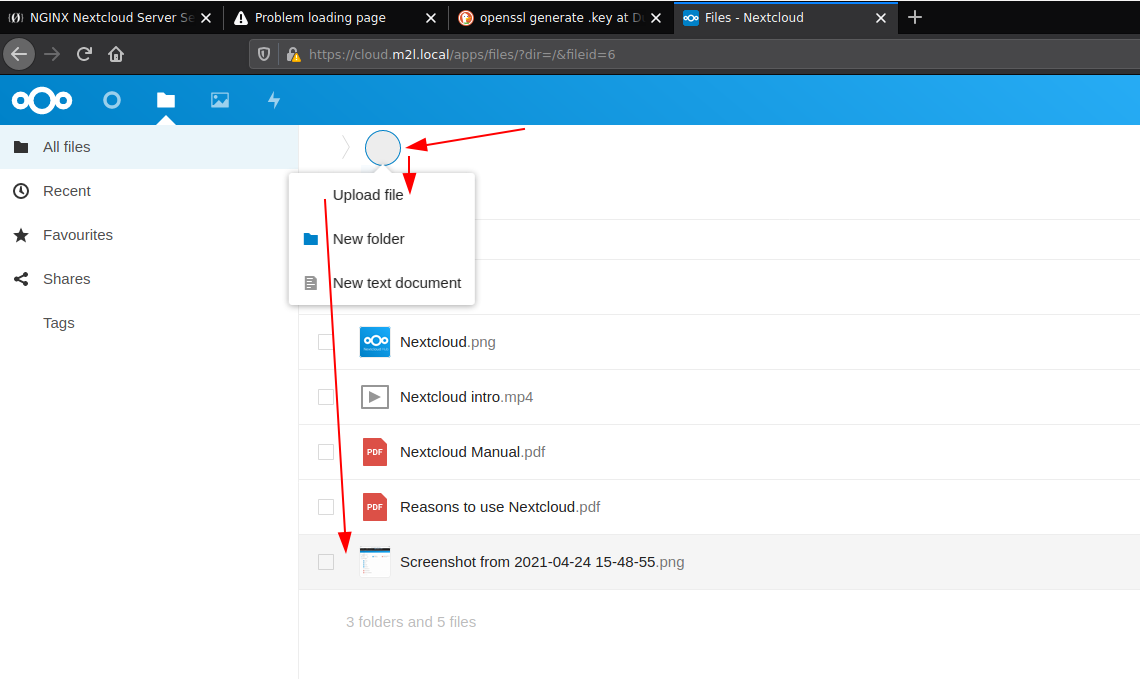

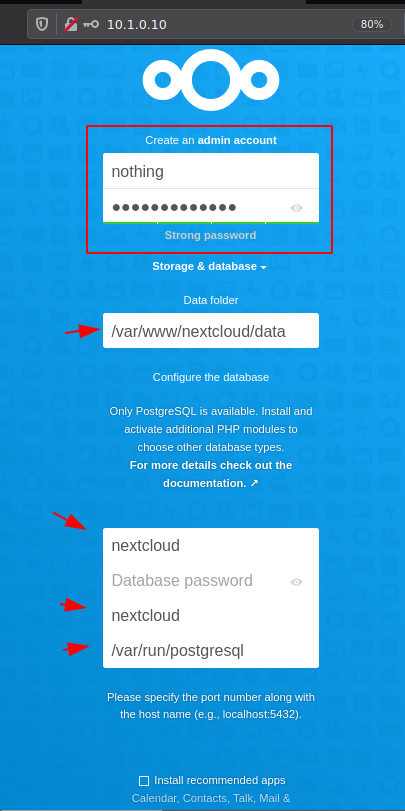

On finalise l'installation:

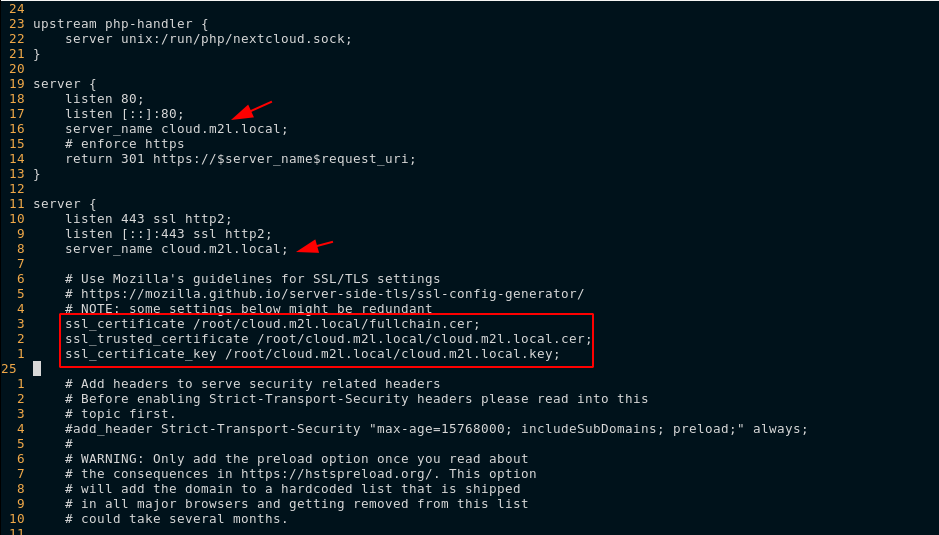

On finit avec la configuration nginx suivante:

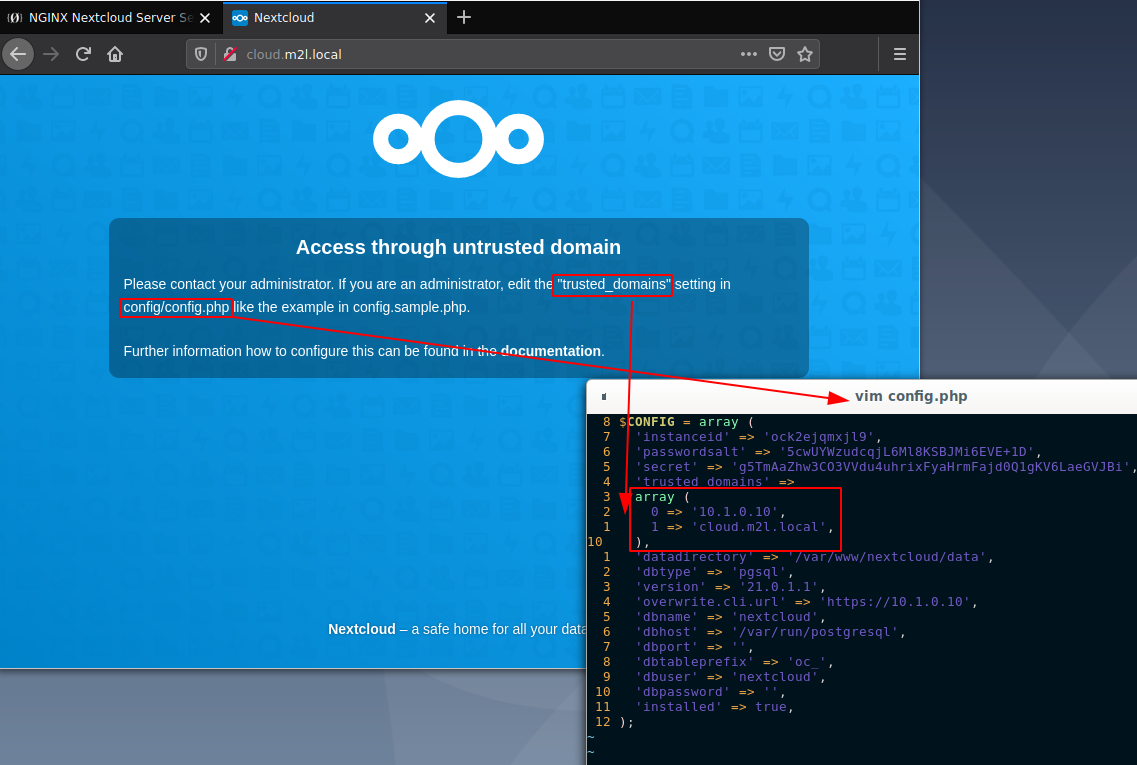

on fait nginx -s reload pour recharger la configuration, et on voit le résultat:

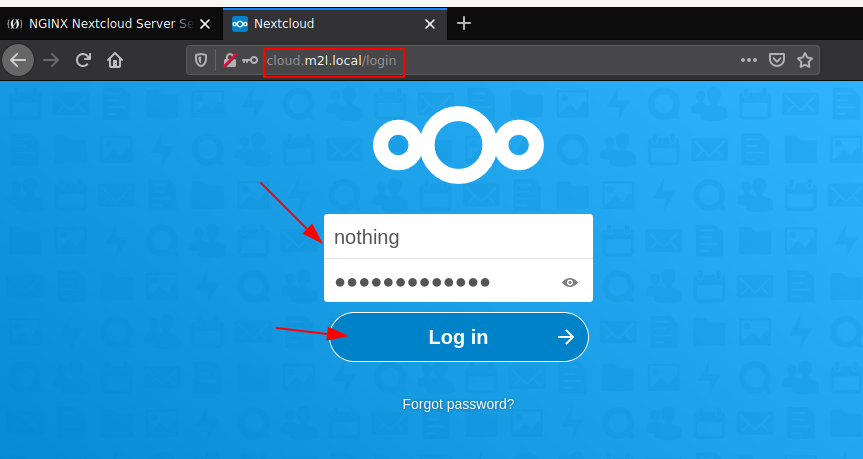

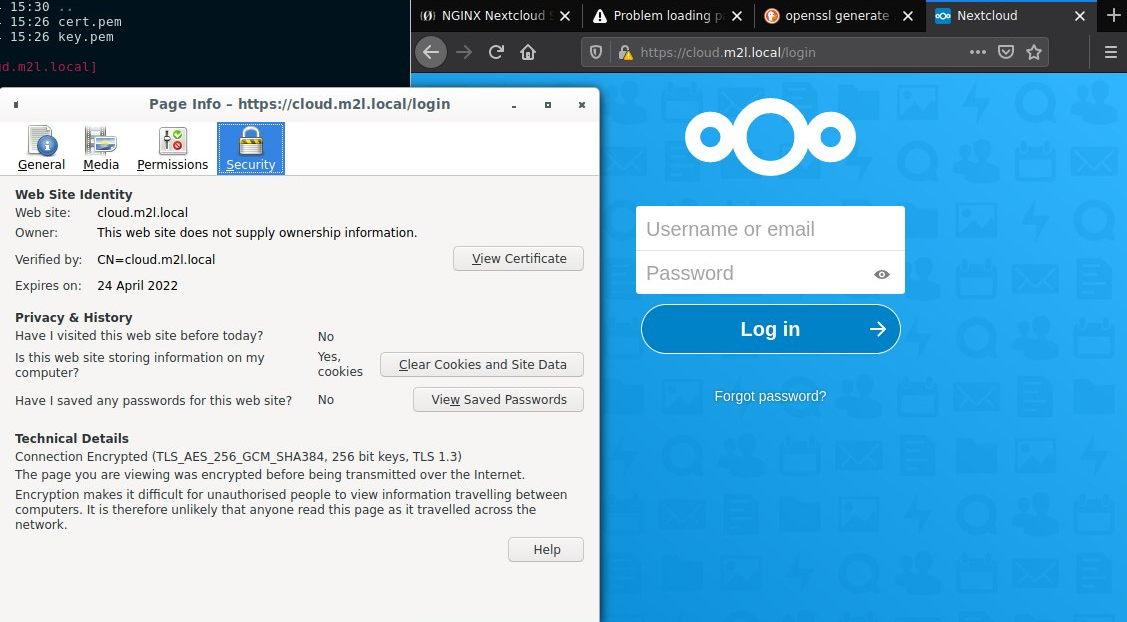

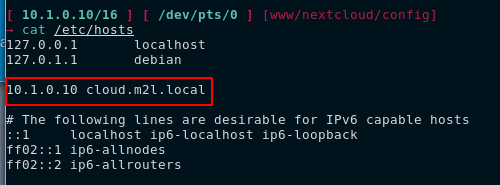

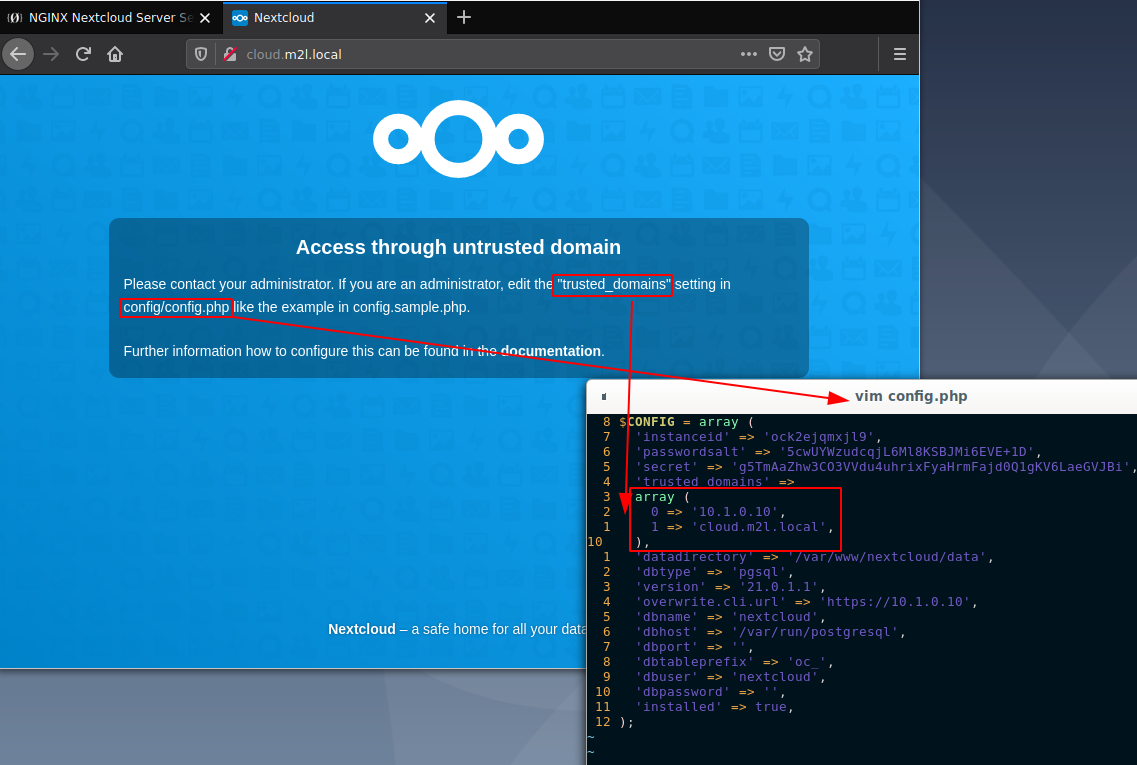

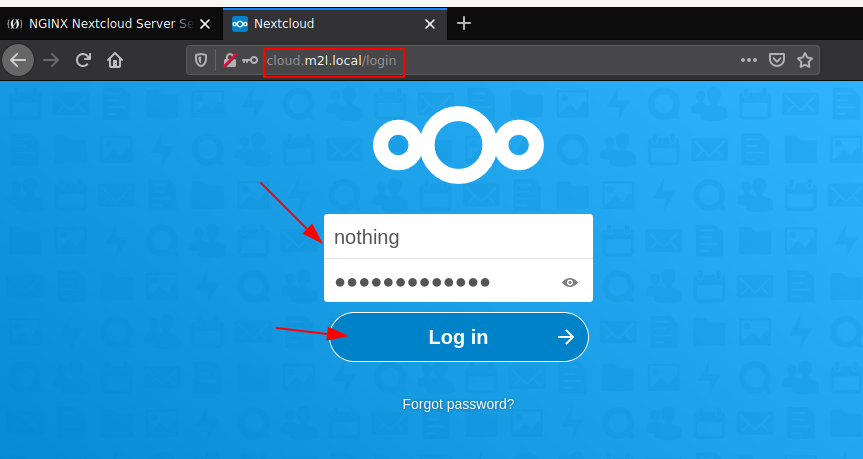

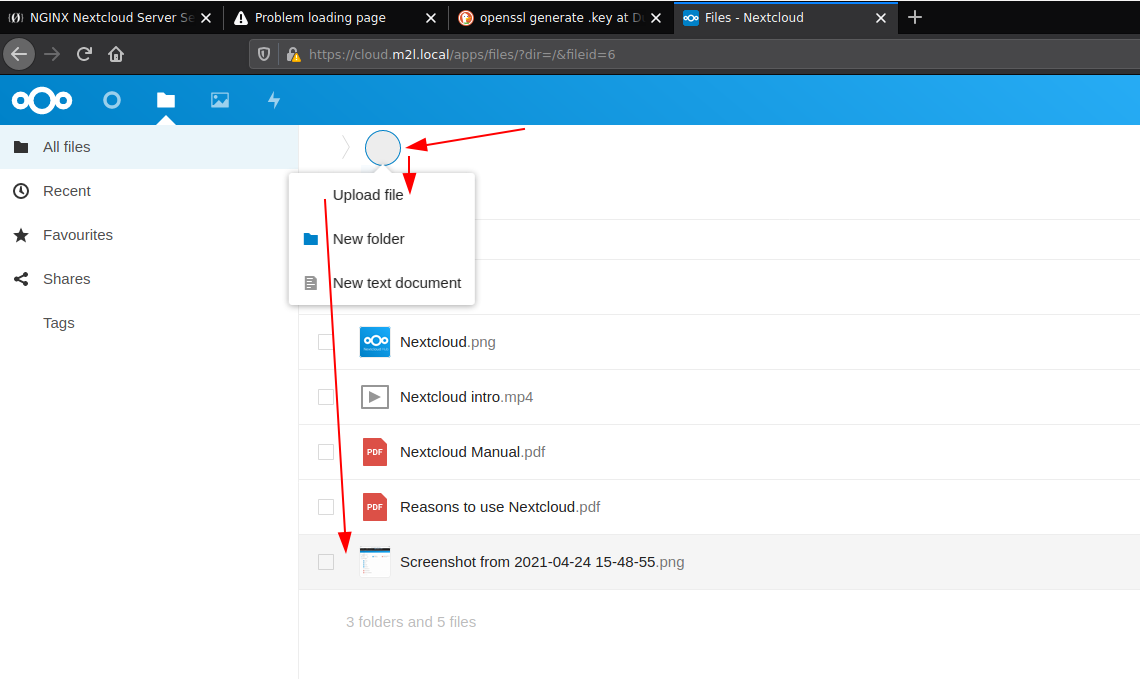

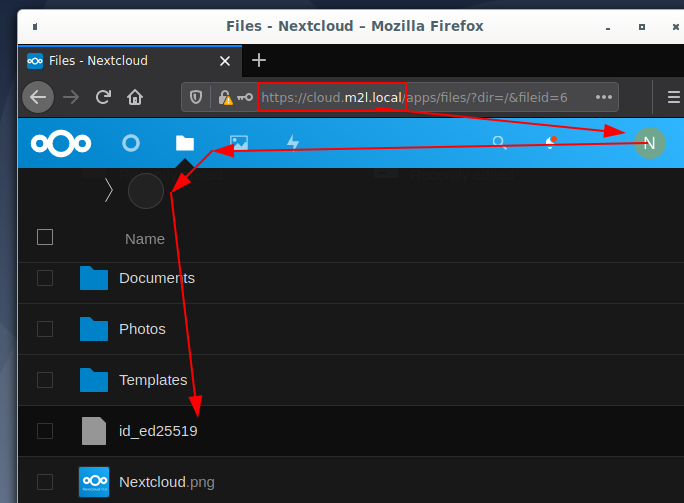

une fois qu'on a généré le certificat auto-signé et autorisé le nom de domaine on peut enfin utiliser notre intance nextcloud:

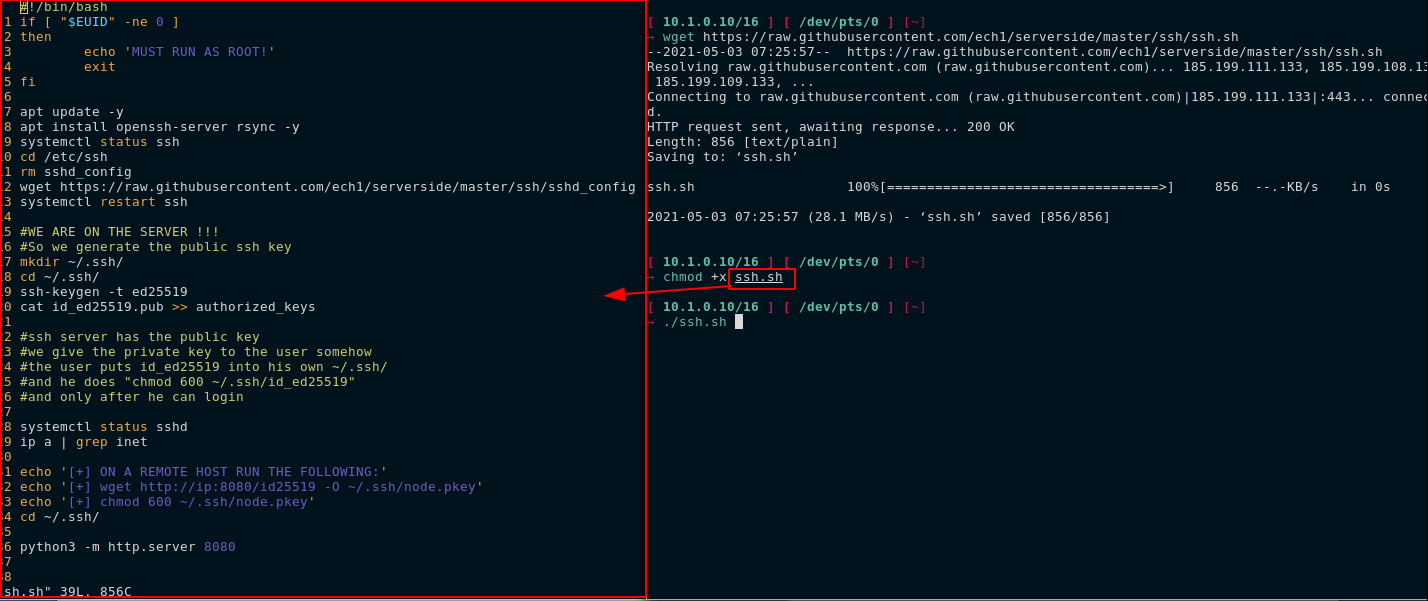

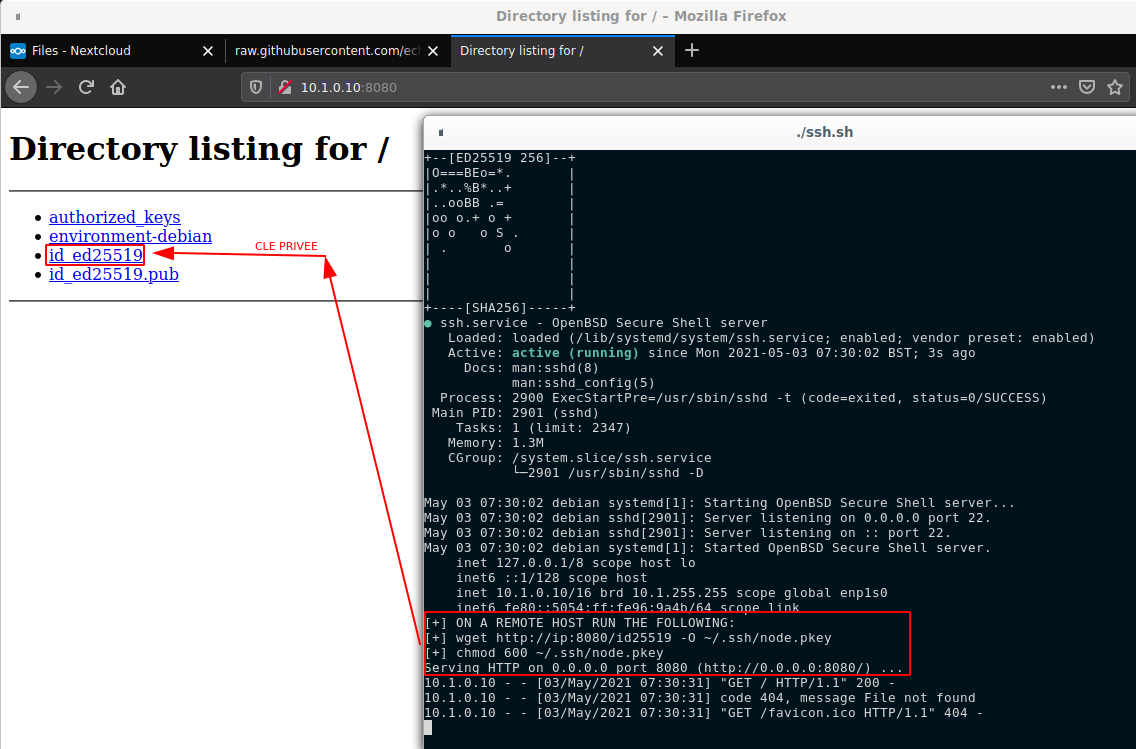

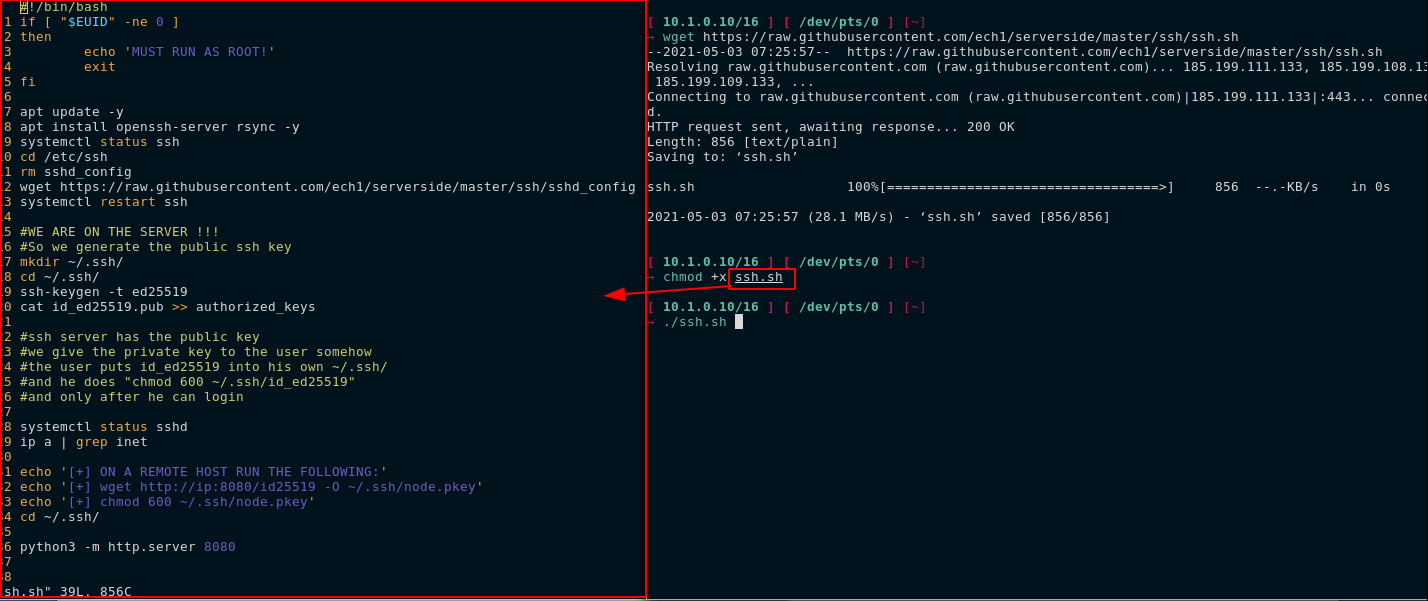

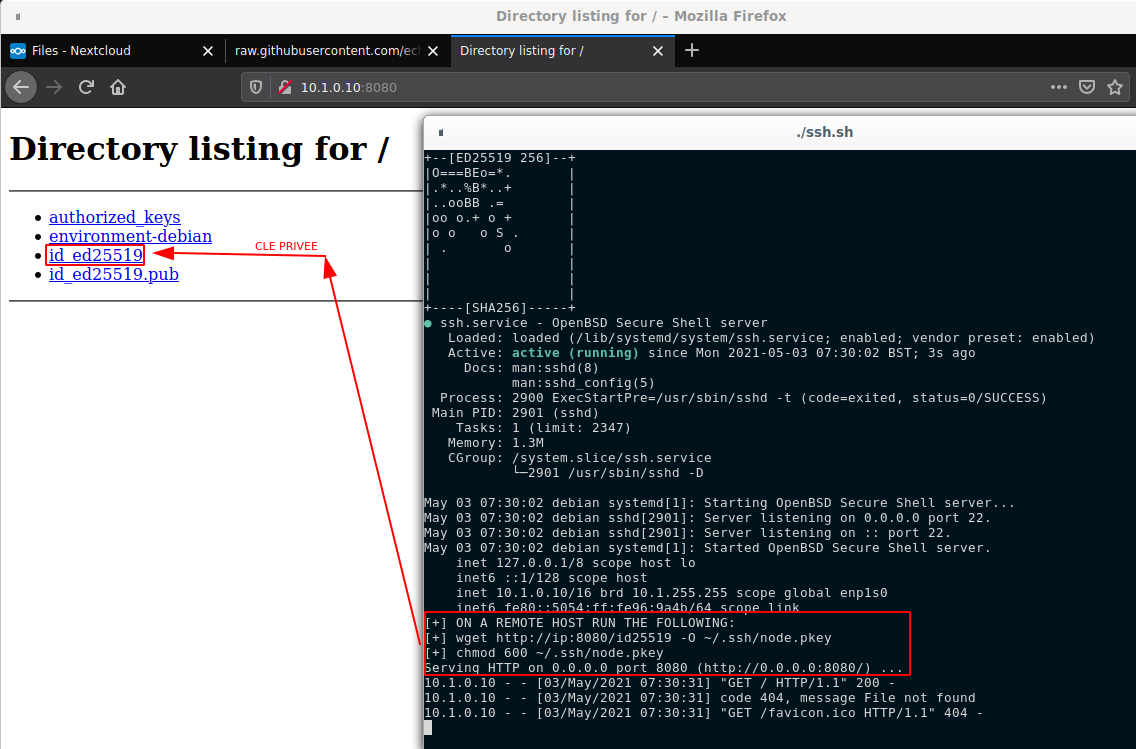

Nous avons donc installé notre instance locale nextcloud. Maintenant on va installer une connexion SSH avec authentication par clé privé en utilisant mon script d'installation:

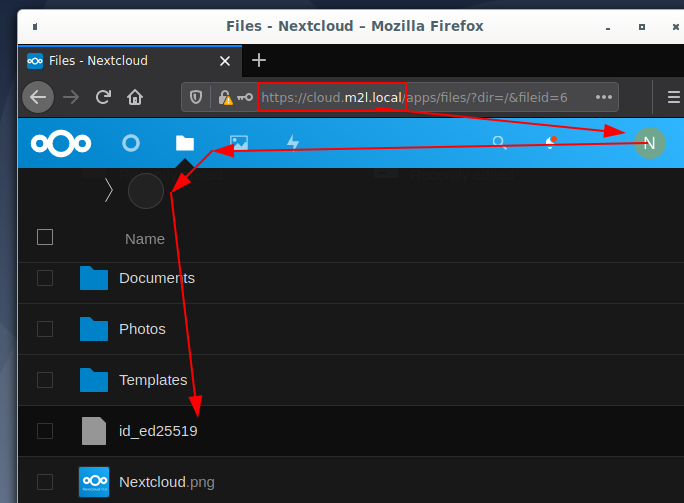

Et donc nous avons mis la clée SSH de l'hôte debian sur nextcloud afin de pouvoir y accéder plus facilement depuis les hôtes du LAN B qui en ont besoin.